在当代消费者的消费观念里,智能设备永远不嫌多。任何一个具备高级功能的联网设备都能大大提高我们生活的便利性。从安全厂商的角度来看,对物联网安全的研究也永无止尽。我们不断开展实验,致力于揭示各个物联网设备的脆弱性。

安全研究人员已经孜孜不倦地对互联设备进行了多年的研究,但是物联网安全问题依然存在。在以往的研究中,我们已经发现了入侵互联设备和网络的方法。这次我们把目光锁定在控制家中传感器和设备的智能集线器。它的功能十分多样化,比如,管理和监控家居能源的使用状况。

这个小小的设备能够接收所有与它相连设备的信息,一旦出现异常,就会以电话、短信、电子邮件等方式通知主人。并且它也能够与本地紧急装置相连接,发生紧急情况时将警报信息传递给相关人。那么,如果有人阻断这个信息传递的过程、掌握了这个智能集线器的控制权怎么办?这个舒适便利的dream house就会陷入一场噩梦。因此,我们展开了渗透实验,发现了为网络犯罪分子提供多种攻击机会的逻辑漏洞。

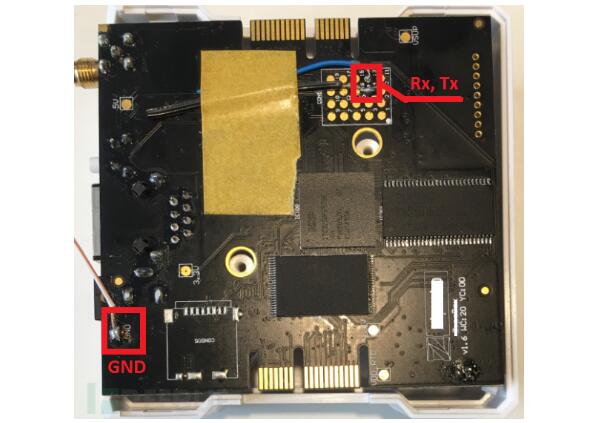

一、物理访问

首先检查网络外部的攻击者可以利用哪些漏洞。我们发现集线器的固件是公开的,可以在没有订阅任何供应商服务器的情况下进行下载。因此,任何人都能下载并对其中的文件进行修改分析。

我们还发现影子文件中根账户的密码是用数据加密标准(DES)算法加密的。实践证明,这种加密算法安全性不高,攻击者可以通过暴力破解的方式成功获取散列并找到root密码。

当然,只有获得物理访问权限,才能最终通过root权限访问智能集线器,修改文件或使其执行不同的命令。我们也没有忽视黑客对设备硬件的攻击,不是所有的设备都能在这样的测试中生存下来。

测试实验表明,事实的确如此,很多设备都难以防御硬件攻击。另外,我们也在这个过程中发现了实现远程访问的可能性。

二、远程访问

对于集线器的控制,用户一般会通过特定的移动应用或web门户完成个人配置,并检查所有连接的系统。

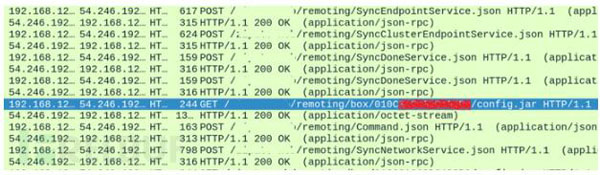

集线器“主人”会发送一个与集线器同步的命令。此时,所有设置都打包在config.jar文件中,集线器自动下载并执行该文件。

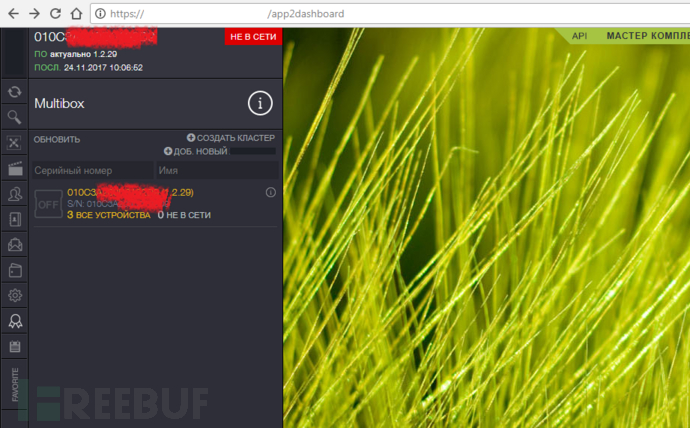

从上图中可以发现,config.jar文件通过http发送,设备的序列号就是设备的标识符。因此,黑客可以使用任意序列号发送相同的请求,并下载存档文件。

这时候,有人可能会说序列号没有那么容易破解。但事实却相反,目前市场上各大产品的序列号安全性做得并不好,很多情况下都可以通过字节选择的方式进行暴力破解。验证序列号时,远程攻击者可以发送一个特制的请求,如果设备已经在系统中注册,服务器就会返回信息。

此外,我们还发现很多用户会在完全无意识地情况下在网上发布集线器照片甚至公开序列号信息,这些操作安全风险极高,易被有心人恶意利用。

在分析config.jar存档文件时,我们发现它还包含了登录名和密码等能够通过Web界面访问用户账户的所有必要数据。尽管密码在存档文件中处于加密状态,但在免费工具和开源密码数据库的帮助下,黑客完全有能力通过哈希解密来破解密码。而且,在账户的初始注册阶段,密码设置要求并不复杂,即没有长度、特殊字符等要求。因此,这也在很大程度上降低了黑客破解密码的难度。

完成到这一步,我们已经基本获得了目标受害者智能家居的访问权限,并且能够更改所有设置和传感器信息,同时也获得了IP地址。

由于用户往往也会把他们的联系方式上传到系统中用于接收警报和通知,因此存档文件中可能还包含着用户个人的敏感信息。

因此,远程攻击者还可以轻易地通过生成并向服务器发送正确请求的方式下载访问用户web界面账户的数据。用户web界面账户没有像2FA(双因素认证)这样的安全防护层。最终,攻击者就能够完全控制受害者的家,随意开关灯光、水阀,甚至打开家门。我们曾以为的幸福的智能生活转眼成了噩梦。我们将实验过程中发现的漏洞均一一提交给了相应的厂商,他们也都积极地修复了这些安全问题。

三、小微设备的安全隐患

除了智能集线器,我们还关注了智能灯泡的安全问题。尽管它没有什么关键功能,但是安全隐患依然令人担忧。

智能灯泡需要连wifi,并通过一个手机应用控制。首先用户需要下载移动应用程序(iOS或Android),打开灯泡,连接到由灯泡创建的Wi-Fi接入点,并向灯泡提供本地wifi的SSID和密码。

用户可以通过手机上的应用开关灯泡、定时、更改亮度和颜色。我们的研究目标是这个小小的灯泡是否能够帮助攻击者获取本地网络的访问权限,最终发起攻击活动。

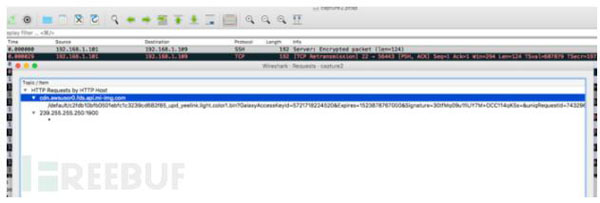

经过多次尝试,我们幸运地发现了一种通过移动应用获取设备固件的方法。这里有一个有趣的现象:灯泡不直接与移动应用交互,而是通过云服务进行通信。这就解释了为什么我们在嗅探本地网络流量时没有找到两者之间交互的情况。

灯泡向服务器请求固件更新,并通过不保护与服务器通信的http协议进行下载。如果攻击者和它们处于同一网络中,那么实现“中间人攻击”就不是一件难事。

通过实验,我们不但了解了固件信息,同时也获取了用户数据。快速查看与云共享的信息后,并没有发现从设备或内部网络上传的敏感信息。但其中却保留着该灯泡之前连接的所有wifi的凭证,这些凭证一直以不加密的状态存留着。即使设备“恢复出厂设置”,这些数据仍然可用。因此,公开转售使用过的智能灯泡也不是一种明智的行为。

四、保护智能house的安全

我们最新的研究再次证明,“智能家园”在看似提高了生活品质的同时,可能也给埋下了巨大的安全隐患。只需几个逻辑漏洞以及你下意识公开的序列号,不法分子就能轻而易举地打开你的家门。另外,对智能集线器的远程访问和控制还会引起更严重的后果:高昂的电费、“水漫金山”,甚至还有智能家居给你带来的心理阴影……

而且,就算你的智能集线器是安全的,也不要忽视灯泡这样的小物品。越是容易忽略的地方,越有可能被攻击者利用。

说来说去,还是回到了原点,我们在日常生活中一定要注意养成良好的上网习惯:

- 务必更改默认密码,增加密码强度,并且定期更换。

- 不要在社交网络上公开智能设备的序列号、IP地址和其它敏感信息。

- 关注物联网漏洞的最新信息。

还有一个重要方面是,智能设备供应商应该加强产品的安全性能,保护客户利益不受损害。除了进行必要的网络安全检查之外,还应在产品发布前的测试阶段,根据物联网网络安全标准进行充分的安全测试,而不仅仅是完成基本的功能测试。一个具备企业社会责任感的物联网设备供应商才是未来科技的主宰者。