从20世纪90年代需要自己动手部署的拒绝服务,到今年的利用Memcached超级DRDoS,分布式拒绝服务(DDoS)在复杂性和数量上都达到了前所未有的新高度。

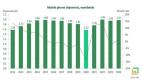

对于分布式拒绝服务而言,今年是具有重要里程碑意义的一年,因为在今年出现了两场流量峰值超过1Tbps的DDoS。根据 Arbor Networks 的数据显示,2月下旬,知名代码托管网站GitHub和一家未知名的在线游戏提供商网站遭遇了史上最大规模的DDoS,带宽分别达到了1.35T和1.7T。

尽管,DDoS所消耗的带宽并不一定是决定其是否难以缓解的准确度量标准。但是,这种规模不断增长的趋势表明了DDoS带来的威胁正在不断升级。目前,大多数公司的互联网基础设施已经能够处理大概10到50Gbps的数据流,但这与T级别的流量相比仍然相差甚远。

大多数DDoS都是过度的,这就好比用大炮来打蚊子。

从攻击者群起发动的手动Dos,到由连接设备构成的僵尸网络,再到利用服务器协议漏洞的自动攻击。可以说,在过去的25年里,DDoS技术已经发生了显著的变化。

一开始的都是始于多用户系统,然后再转移至服务器。后来开始利用工作站和家用电脑。而最近,攻击者又瞄准了两个新目标,使用大量不安全的物联网设备组成僵尸网络来发动DDoS,或是利用易受攻击的网络协议来放大和反射DDoS。

| 在过去三年中,随着分布式设备的普及和流行,我们可以看到攻击者正在试图利用我们连接到网络的所有设备来发动拒绝服务。

——Akamai网络安全副总裁 Josh Shaul |

以下是DDoS技术演化过程中的一些关键点:

最早阶段:利用大型主机操作系统安全性的缺乏

有关最早的DDoS事件只是一个未被验证的传闻,在这个广为流传的故事中,一名高中生于1974年使用早期的大型主机OS PLATO在小型终端网络中发起。

这名高中生使用了一个称为“ext”的PLATO命令,来引导连接到大型主机的其他终端尝试连接到不存在的外部设备中。该命令最终导致系统崩溃,房间内的其他31名用户不得不关闭机器。然而,由于PLATO系统管理员在1973年末就已经对系统中的“ext”漏洞利用进行了修复,所以有关该传闻的具体时间尚待商榷。

80年代初:蠕虫

时间来到20世纪80年代初,Xerox PARC 公司两名研究人员 John Shoch 和 John Hupp 为“自动从系统扩展到系统的程序”创造了一个术语“蠕虫”。这个蠕虫能够将自身复制到一个研究网络中的每个系统上,而且借助一个系统漏洞,最终每个设备都迅速崩溃了,这一过程就相当于拒绝服务的雏形。

1995年:手动DoS

到了20世纪90年代,一些活动组织开始使用互联网作为虚拟抗议(sit-ins)的一种方式,他们通过搞瘫网站作为其抗议某种政治行为的一种形式。而第一个开创这种形式的组织应该算是 Strano Network,该组织是由一群反对法国政府核政策的人士组成。

当时,Strano Network 组织并没有借助任何程序来重复连接到目标网站,而是要求参与者通过手动访问并反复重新加载目标网站的方式最终搞垮了法国政府网站。

1998年:工具FloodNet出现

在Strano手动发起DDoS几年后,另一组行为艺术家和抗议者开发了一款名为”FloodNet“的工具,参与者可以自行下载并在自己的计算机上运行该工具。随后,该攻击工具就会使用EDT提供的目标列表来自动DDoS特定的网站。

该工具的第一个主要用途就是在1998年支持来自墨西哥的“Zapatista军队“目标是政府网站,后来又在1999年参与攻击世界贸易组织(WTO)。

1998年:第一个真正意义上的放大反射Smurf

1998年,当网络犯罪分子还在利用自身能力,让其他服务器使用互联网控制消息协议(ICMP)“ping“一个目标时,第一个真正意义上的放大和反射也在此时出现了,它就是” Smurf“。Smurf通过使用将回复地址设置成受害网络的广播地址的ICMP应答请求(ping)数据包,将发送的数据包数量放大255倍,来淹没受害主机,最终导致该网络的所有主机都对此ICMP应答请求做出答复,导致网络阻塞。更加复杂的Smurf还会将源地址改为第三方的受害者,最终导致第三方崩溃。

1998年,该技术被用于对付明尼苏达大学,结果造成连锁反应,导致大量服务中断以及30%的数据包丢失。

1999年:第一个服务器僵尸网络Trinoo

遭到Smurf的明尼苏达大学在第二年仍然没有得到喘息的机会。1999年8月,该大学再次遭遇了使用Trinoo僵尸程序的网络攻击,据悉,该僵尸程序被安装在了至少227台受损的Solaris服务器上。

Trinoo正是在服务器拒绝服务攻击方面掀起了一股潮流。之后,一位化名为“Mixter“的人又创建了一个名为”Stacheldraht“的流行程序,然后供其他人用于DDoS各种网站。另一个名为”Tribe Flood Network“的项目也与Trinoo十分类似,它被一个黑客组织“MafiaBoy”用于攻陷当时一些非常主流的网站,包括亚马逊、CNN以及雅虎等。

2000年:越来越多地利用域名服务器

从2000年开始,美国计算机应急响应小组(CERT)协调中心警告称,越来越多的人已经开始使用DNS作为放大带宽的手段。

该组织在2000年4月发布的一份安全公告中表示,“我们已经发现,入侵者在这种类型的攻击中,能够利用多个不同网络上的多个域名服务器,来实现针对受害者站点的分布式拒绝服务。“

不过遗憾的是,大多数公司并没有认真听取这份报告的警告和建议。所以,在6年后发布的另一项安全公告中,美国计算机应急响应小组(CERT)指出,75%至80%的服务器仍然允许递归(程序调用自身的编程技巧称为递归),该DNS服务器功能将会允许放大或反射技术。

2003年:Windows的普及放大了蠕虫的恶果

本世纪前十年是电脑蠕虫的鼎盛时期。诸如Code Red、Nimda以及Blaster等恶意程序,都在感染网络和为系统管理员造成麻烦等方面取得了重大成功。这些懂得自我传播的恶意程序,在一定意义上,也推动了微软公司将关注重点从开发Windows操作系统新功能转向专注Windows操作系统安全性。

2003年,全球遭遇了SQL Slammer(也被称为“Sapphire”或“Helkern“蠕虫)的肆虐破坏,这种蠕虫仅有376字节大小,完全可以装入1个网络包中,让它可以在发动时达到快速传播的效果。其传播速度之快,可以达到每隔8.5秒就能使感染系统数量增长一倍,并在3分钟内饱和本地网络宽带。

据悉,在开始传播5分钟后,Slammer蠕虫每秒可以传播高达8000万个数据包,这一水平在接下来的10年内也是鲜少出现。此外,该蠕虫还可以向 UDP 1434 端口发送格式化的请求,造成受感染路由器开始向随机IP地址发送该恶意代码,令目标陷入拒绝服务状态。

2009年:出现以政治目的发动的DDoS

2009年,大约5万台感染了MyDoom蠕虫的计算机被用于打击美国政府、金融和商业网站以及韩国政府网站。据悉,此次DDoS峰值带宽速率高达13Gbps,虽然造成停机的时间很短,但是却促使政治家们纷纷指责朝鲜政府。

之后,MyDoom蠕虫的变种又被用于针对Unix软件公司SCO集团官网发起DDoS,据悉,该公司之所以遭到打击是因为该公司在一次诉讼案件中宣称Linux操作系统是为其所有的。之后的5年内,微软也遭受了同样的打击,这证明了利用大量消费者电脑针对网站和网络发起DDoS的有效性。

2016年:物联网成为僵尸程序利用目标

据安全公司Imperva称,在2016年的9月至10月期间,来自一百六十多个国家的近50000个物联网设备用高达280Gbps的流量淹没了多个目标网络。这种DDoS主要使用数字摄像机以及录像机等物联网设备向受害者的网络发送相对复杂的流量,最终造成系统崩溃。

根据Akamai的数据显示,针对安全研究人员兼记者Brian Krebs以及基础设施服务提供商DynDNS网站所发动的DDoS峰值高达620Gbps。不仅是攻击峰值带宽超过了之前的记录,其每秒数据包数量超过100Mbps这一事实也为防御者带来了更多问题。要知道,为网络增加更多的宽带,在资源具备的情况下,是件非常轻松的事情,但是实时做出有关数据包的决策却要困难得多。

2018年:Memcached漏洞令DDos成长为巨兽

2018年2月28日,知名代码托管网站GitHub遭遇了史上最大规模的DDoS ,导致服务中断100分钟。根据该公司工程团队发布的报告显示,在UTC时间17:21到17:30之间,一名使用放大攻击的恶意行为者针对GitHub网站发起了大规模的DDoS,据悉,该流量的峰值高达每秒 1.35 Tbps。

在此次活动中,黑客利用 Memcached 协议(可将攻击放大到高达51,000倍),发送大量带有被害者 IP 地址的 UDP 数据包给放大器主机,然后放大器主机对伪造的IP地址源做出回应,从而形成 DRDoS 反射。

据悉,尽管Memcached 服务器的设计初衷是提升内部网络的访问速度,而且应该是不暴露在互联网中的。但是实际上,此类服务器根本没有认证协议,连接到互联网中意味着任何人都可以查询它们。实际上Memcached协议可谓是用于放大攻击的最佳协议!由于缺乏认证协议,数据得以以惊人的速度交付给用户。此外,还能够以很少的请求获得很大的响应(高达1MB)。

针对Github的事件并非标志着拒绝服务升级的结束,在Github之后几天内,一家未知名的网络游戏公司又成为受害者,此次DDoS消耗了1.7Tbps的带宽,给这家游戏公司带来巨大损失。

未来:DDoS还将继续进化

由于各公司纷纷实施保护受损服务器在内的缓解措施,利用Memcached漏洞的DDoS规模,目前已经开始呈现下降趋势。然而,随着整体网络带宽的增长,作为拒绝服务一部分的数据包量将会不断增长,而且作恶者也会发现新的DDoS技术。

要知道,DDoS攻击的主要抑制因素就是可用宽带。但是根据目前宽带不断增长的现象来看,我们没有理由相信,DDoS规模仍将继续放大的趋势不会到来。