用户在哪里,油水就在哪里。

对于这条“金科玉律”,黑产从业者有着透彻的领悟。

回想一下,你以前在使用电脑时所遇到的那些问题,现在是不是逐步转移到了手机上?

比如,手机有时会卡,运行变慢;总是有烦人的广告弹窗出现;某些程序正在偷偷的窃取你的隐私信息……

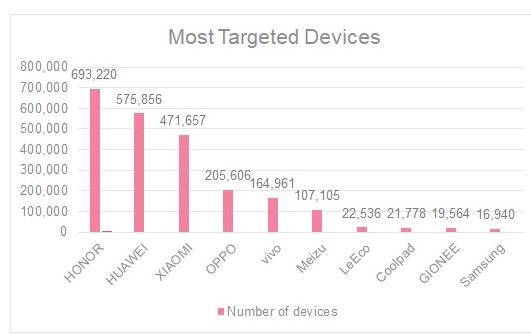

最近,安全公司CheckPoint发现了中国多款主流安卓手机,正遭受同一个团伙制造的手机恶意广告推送,中招的有荣耀、华为、小米、OPPO、vivo等。

这些恶意程序到底是如何潜入手机的?中招后手机会出现哪些症状?如何见招拆招?且听雷锋网为你慢慢分析。

披着羊皮的狼---RottenSys

由于本次事件始于一个伪装成安卓系统服务的恶意软件,CheckPoint的安全团队将此命名为RottenSys(堕落的系统)。

说到这款恶意软件被发现的过程,也是很曲折了。

笔者发现,最先开始,安全研究人员发现有不少用户吐槽手机运行速度大幅变慢,并且总是接收到“系统WIFI服务”崩溃的提示,按理来说,一家这样不奇怪,但如果多款手机都出现这样的问题,就有点蹊跷了。

以小米为例,自去年10月底开始,就有不少用户在论坛里指出这个问题,但当时几乎所有人都将问题归咎于系统。可以说,RottenSys假扮系统软件的策略相当成功。

但是,当研究人员对相关程序的数字签名证书进行查看后,发现它不属于任何已知小米移动生态圈证书,与此同时,它也不具备任何系统Wi-Fi相关的功能。

既然不是系统自带的,那恶意程序又是如何潜入用户的手机中的?

CheckPoint的研究人员在对“系统WIFI服务”安装信息仔细观测及大量额外数据分析后,怀疑该恶意软件很可能安装于手机出厂之后、用户购买之前的某个环节。

据CheckPoint透露,几乎一半的受感染手机是通过中国电话分销商“TianPai”购买的,该分销商的员工可能会趁着手机到达用户手中前,在设备上安装一些受RottenSys感染的应用程序。

每天约有35万部手机轮番接到恶意广告推送

通过对已知数据的深入分析,CheckPoint认为,RottenSys团伙作案始于2016年9月,但它并没有马上动手,而是花了时间和精力调整,使其拥有了更大的杀伤力。

安全研究团队在采访时坦言,虽然之前也见过不少Android恶意软件,但这么大规模的设备被感染,真不多见,之所以黑客这次能得逞,还得益于这两个在GitHub的开源项目。

一个是由Wequick开发的Small开源架构,它能进行隐秘的恶意模块加载,RottenSys初始病毒激活后,会从黑客服务器静默下载并加载3个恶意模块,在1至3天后,就会尝试接收、推送弹窗广告。

另外一个,是开源项目MarsDaemon,它能帮助恶意程序实现长期在系统上驻留,并避免安卓关闭其后台程序。即使在用户关闭它们之后,也无法关闭广告注入机制,可以说是很流氓了。

“装备”就位后,该团伙在2017年7月经历了爆发式增长,据CheckPoint统计:

截止2018年3月12日,累计受感染安卓手机总量高达496万4千余部;受感染的手机中,每天约有35万部轮番受到恶意广告推送的侵害。

受感染手机品牌分布(前五):荣耀、华为、小米、OPPO、vivo。

仅3月3日到12日10天期间,RottenSys团伙向受害手机用户强行推送了1325万余次广告展示,诱导获得了54万余次广告点击。保守估计不正当广告收入约为72万人民币。

花了钱买了手机,到头来还得遭受广告骚扰,受分销商的盘剥,真是心塞。

受影响用户问题排除方法

全世界的人都在用安卓,为何单单我们国家的安卓机总是躺枪?

按理来说,苹果和谷歌都是厉害又有钱的公司,ios和Android的安全性不应该差这么多。

一个重要的点是,国内的用户,如果不架梯子,是不能在官方的“Googleplay”下载应用的,很多时候就得在手机厂商提供的应用商店进行下载,比如小米的用户会在小米的商店来下载,华为的用户是在华为的应用商店……在安全方面,需要各自的厂商进行安全防护。

更何况,大多数用户并不知道适当的Android安全最佳做法,并且会经常安装来自第三方商店的应用程序,这就加大了感染恶意程序的机会。

笔者发现,以这次的RottenSys为例,这类恶意软件内部操作模式唯一的弱点是安装流程,受RottenSys感染的应用程序往往会要求一个巨大的权限列表,安全意识好,并且细心的用户可以轻松发现并避免安装这些应用程序。但是,可惜的是,并非所有的Android用户都对隐私有意识,大多数日常用户都倾向于为应用程序提供所需的所有权限。

值得庆幸的是,大多数情况下,RottenSys初始恶意软件安装在手机的普通存储区域(而非系统保护区域),受影响用户可以自行卸载。安全研究人员建议,如果你怀疑自己可能是RottenSys受害者,可以尝试在安卓系统设置的App管理中寻找以下可能出现的软件并进行卸载: