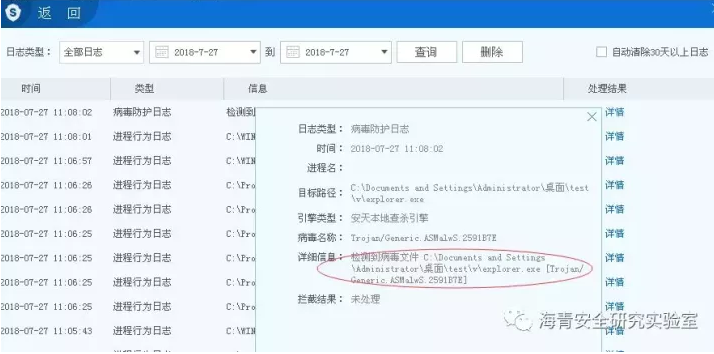

近期安全狗海青安全研究实验室捕获了一个新的挖矿木马样本,目前网络上还未见到关于它的分析。与以往的木马相比,这次捕获的样本有了不小的“进化”:手段更加隐蔽,清除更加困难。我们对它的各项特点进行了分析,希望给行业内带来针对此类木马的新的认识,进而发掘更有效的防护措施。详细内容可以关注公众号“安全狗”了解,这里只是摘取部分重要内容。 木马特点 1.纯powershell编写挖矿前置脚本,不是像以前那种使用批处理等简单挖矿了,使用一系列持久化机制,保证自身挖矿功能; 2.探测防火墙,探测虚拟机,探测反木马软件,进行对应的行为; 3.修改防火墙及反木马软件配置及策略,避免一些防护软件扫描,以及防火墙将挖矿链接阻断; 4.缓存认证密码,可选增加用户等机制; 5.使用代理中转连接,每个肉鸡都是代理服务器,增加了追踪溯源难度; 6.使用更新维护机制,若不清除干净,会常常复发; 7.系统隐藏目录存放文件,且很难清除; 8.清除竞争对手,保证自己利益***化; 9.使用涉及各方面技术较多。 处置方案 1、进程清理 清理转发规则: Powershell运行以下命令 Start-Process PowerShell.exe -ArgumentList("-c &{netsh interface portproxy delete v4tov4 listenport=757;netsh interface portproxy delete v4tov4 listenport=703;pause}") -Verb runas 清理带有\System32\drivers\WmiPrvSE.ps1文件路径的进程(可能已经退出) 2、注册表清理 病毒配置:\HKEY_LOCAL_MACHINE\SYSTEM\Software\Microsoft\DriversPath 防火墙配置清除 检查防火墙配置 HKLM:\SOFTWARE\Policies\Microsoft\Windows Defender\Exclusions\ 将防火墙策略配置修改为正常状态 修改 HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest\UseLogonCredential 为0 为0 3、文件清理 删除目录及文件 C:\Windows\Fonts\arial C:\Windows\Fonts\Logs C:\Windows\Fonts\temp C:\Windows\Fonts\ttf c:\windows\SoftwareDistribution\config.xml c:\windows\system32\drivers\en-US\GpCheck.ps1 c:\windows\System32\drivers\WmiPrvSE.ps1 C:\Windows\System32\drivers\etc\services C:\Windows\System32\drivers\etc\protocol C:\Windows\System32\drivers\etc\networks C:\Windows\System32\drivers\etc\lmhosts.sam C:\Windows\System32\drivers\etc\hosts 若为域则要清除\\$domain\sysvol\$domain\Policies\及其子目录下的explorer.exe 正常情况下文件资源管理器是看不到logs目录的,而且显示了隐藏文件夹(win10和winserver2008下)也看不到,但可以在cmd或者powershell可以探测到 使用PCHUNTER强行删除,或者进入安全模式下删除,或者使用强力的杀毒软件对指定目录进行清除。 4、服务清理 服务名cspsvc,显示名为Cryptographic Service Providers。 5、任务计划清理 任务计划GpCheck 6、批量排查 Nmap批量扫描999端口 账户adm,密码14370 7.主机病毒木马检测