美国的情报联盟及其情报网络

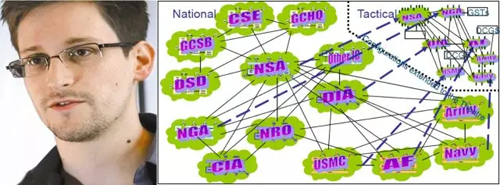

“911”之后,美国整合成16个情报部门,成立情报联盟(IC-IntelligenceCommunity),设立国家情报总监(DNI)和情报总监办公室(ODNI-OfficeoftheDirectorofNationalIntelligence),如图1所示。

图1美国情报联盟、情报总监办公室和16个情报部门

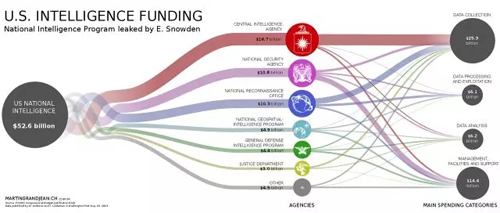

美情报机构均有自己的顶层架构和情报搜集系统,相当于竖起来16个“烟囱”。美国国防部希望整合这些“烟囱”,打造情报联盟(IC)的顶层架构,提供情报机构和经费决策工具,为美国国家利益更好服务。根据斯诺登曝光材料,“五只眼”国家及其几十家情报机构建立了全球情报网络,2013年仅美国情报部门预算总计达到526亿美元,如图2所示。

图2斯诺登透露的“五只眼”国家情报网络和情报机构预算

企业架构(EA)

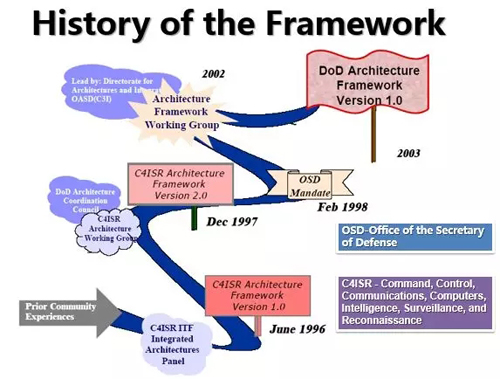

美国在情报整合和共享方面所作的努力由来已久,其发展轨迹如图3所示。原美国国防部负责情报工作的副部长MichaelG.Vickers指出:美国及其盟国正面临不断变化、增长、复杂的威胁,为消除威胁,需建立国防安全企业(DSE)。DSE是一种治理机制,提供实现安全能力策略上监督和主张的方法,保障支持整个国防部综合优先任务的完成。这种机制就是倡导建立一个联合架构,协调各成员企业,集中优势资源,在必要时保证国家安全[2]。

图3国防企业架构的由来

早在上世纪70年代,美国军方就启动计划试图整合作战所需的所有设备、器材、程序来建立一个大而全的系统,由此逐步引发企业架构框架(EAF)理论的出现和发展。被誉为EAF开拓者的Zachman将企业架构(EA)称为构成组织的所有关键元素和关系的综合描述,EAF是一个描述企业架构方法的蓝图[3]。

EA可分为两大部分:

①业务架构:是把企业的业务战略转化为日常运作的渠道,战略决定业务架构,它包括业务的运营模式、流程体系、组织结构、地域分布等内容。

②IT架构:指导IT投资和设计决策的IT框架,是建立企业信息系统的综合蓝图,包括数据架构、应用架构和技术架构三部分。

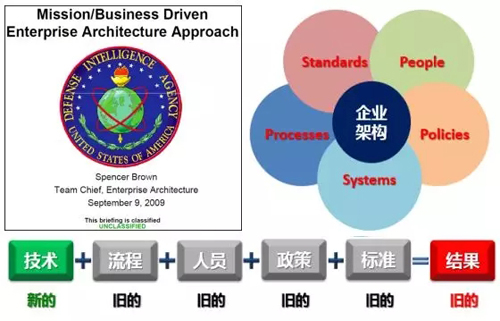

如图4所示,企业架构不仅仅是服务器、应用程序和网络,它涵盖了标准、人员、政策、流程、系统,其目标在于将这些内容组织和联系起来成为一个统一逻辑视图用于给出明确的业务决策[4]。仅仅靠技术创新而没有相应流程、人员、政策和标准的进步,最终结果也不可能得到改进。

图4企业架构的要素

联合架构参考模型(JARM)

为了满足美国众多情报部门更好的进行复杂协作的需求,美国情报总监专门成立了联合架构工作组(JAWG),面向情报联盟的16个成员单位,整合情报部门的顶层企业架构,从而确立了一个情报联盟核心(ICCore)的目标[1],情报联盟核心价值的概念化模型如图5所示。

图5ICCore架构图

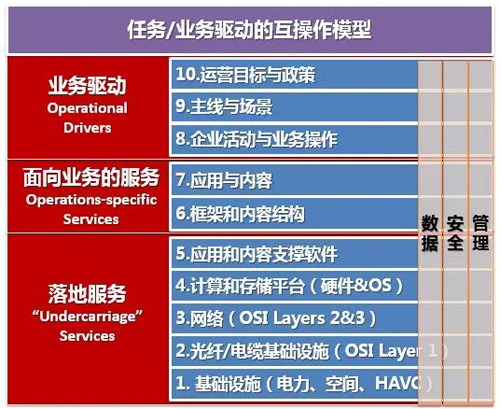

联合架构工作组(JAWG)改变传统企业架构模型,建立了联合架构参考模型(JARM),如图6所示。JARM是一种由任务/业务驱动的互操作模型,也称为十层模型。该模型分为三个层面:1-5层属于落地服务,6-7层属于面向业务的服务,8-10层属于业务驱动层。模型自顶向下展开设计,每一层都细化和映射到下一层,每一层都是其上一层的支撑和实现。

第9层“主线与场景”,表述为能力范围或主线,可以是诸如搜集国外情报、分析情报、反间谍活动等业务能力。

图6JARM十层模型

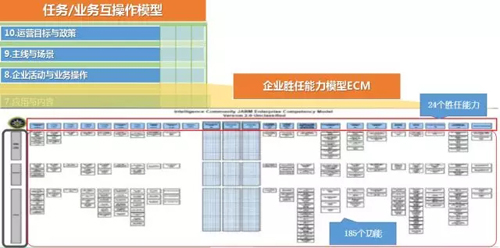

第8层“企业活动与业务操作”表述为企业胜任能力模型(ECM)。胜任能力模型(CompetencyModel)又称为素质模型,来源于人力资源管理的概念。ECM是对使命/业务功能和活动的刻画,是一种表达“做的是什么”的方式。在该层,工作组研究了美国情报联盟400多个业务功能和活动,提炼成24个胜任能力,细化为185个业务功能。每个能力又细分为策略/规划、管理和执行三大类,如图7所示。

图7第8层的ECM模型

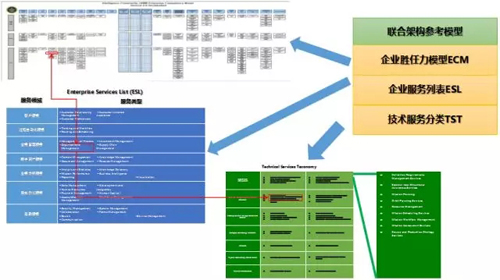

ECM中的功能对应到企业服务列表(ESL)中的若干服务,由这些服务组合实现业务功能。ESL提供了一种业务驱动的、功能化的框架对企业服务进行分类,包含服务域、服务类型和服务组件,如图8所示。

图8ESL内容列表

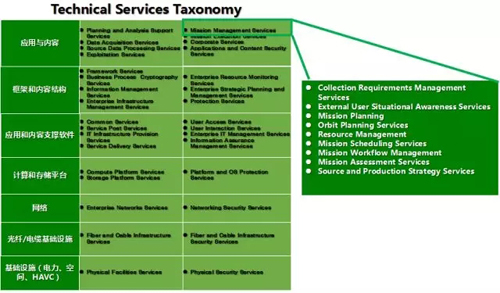

第1-7层逐一由相应的技术服务分类(TST)中相应的服务来实现,如图9所示。比如第7层“应用与内容”可转换为规划与分析支撑服务、数据获取服务、元数据处理服务、开发服务、任务管理服务、任务执行服务、应用与内容安全服务等。其中任务管理服务可再细化为:采集需求管理服务、外部用户状态感知服务、任务规划、任务工作流管理、任务调度服务等等。

图9第1-7层对应的TST内容

JARM的10层模型依次映射为企业胜任能力模型ECM、企业服务列表ESL、技术服务分类TST。第8层可表示为ECM中的相应能力,每个能力对应的功能表示为ESL中相应的服务,具体的服务又由技术服务分类TST中的相应技术服务实现,而TST又对应到JARM中的第1-7层,如图10所示。该模型体现了自顶向下的设计思想,每一层都细化和映射到下一层,每一层都是其上一层的支撑和实现。

图10JARM与ECM、ESL、TST的层级关系

企业架构的应用成果

情报联盟企业架构模型在美国情报联盟得到广泛应用,“斯诺登事件”曝光的美国大规模监控计划是美国企业架构的重要成果。

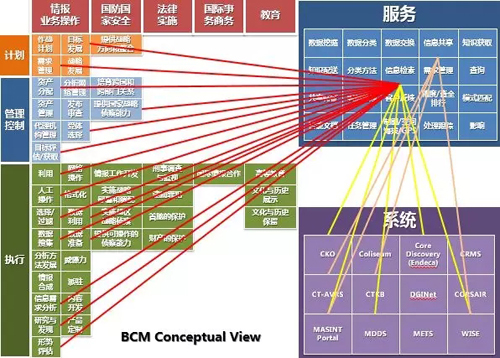

比如,美国国防情报局建立了自己ECM模型,在规划、管理和执行层面确定了不同的职责和业务能力。为了满足这些业务能力,完成职责使命,需要诸如信息检索、数据挖掘、信息共享等服务,这些服务的不同功能则由很多具体的应用技术系统来提供,如图11所示。“斯诺登事件”曝光之后,美国国家安全局(NSA)官员曾表态NSA并不清楚斯诺登曝光的秘密代号项目,这是因为按照企业架构模型,情报部门的官员只关心自己的职责和使命以及能够获得的服务,至于是由哪个具体代号的技术系统提供的服务,他们并不关心。

图11国防情报局的联合架构参考模型应用实例

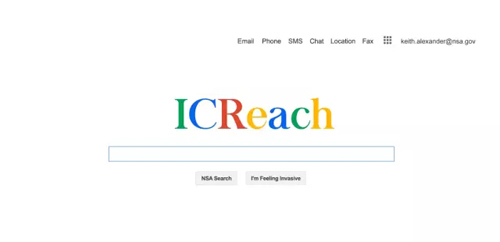

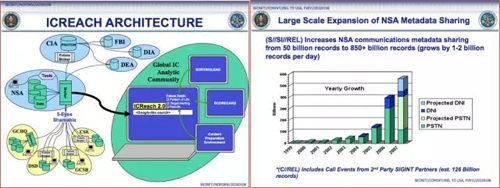

再比如,NSA建立了监控引擎(SurveillanceEngine)ICREACH,情报人员可以像使用Google所提供搜索服务一样检索所有监控对象,如图12所示[5]。根据图中的统计在2007年该引擎已有记录8500亿条,按照每天增加10亿到20亿条记录计算,到2017年可以达到4.5万亿至8.15万亿条记录。

图12ICREACH及其架构和统计数据

参考文献

[1]RandyMarks.EnterpriseArchitectureintheIntelligenceCommunity:TheJointArchitectureWorkingGroup(JAWG)[R].(2013)http://cryptome.org/2013/09/nsa-spy-architecture.pdf

[2]DoDReport.DefenseSecurityEnterpriseStrategicPlan[R].(2013)http://www.fas.org/sgp/othergov/dod/dse-plan.pdf

[3]FromWikipedia,ZachmanFramework.

[4]SpencerBrown.Mission/BusinessDrivenEnterpriseArchitectureApproach[R].(2009.9.9)

[5]RyanGallagher,TheSurveillanceEngineHowtheNSABuiltItsOwnSecretGoogle,TheIntercept,2014,https://theintercept.com/2014/08/25/icreach-nsa-cia-secret-google-crisscross-proton/

【本文为51CTO专栏作者“中国保密协会科学技术分会”原创稿件,转载请联系原作者】