情报收集是情报机构获取可靠、高价值信息资源的一种重要方式。本文介绍情报信息收集的主要分类,重点介绍国外情报机构常用的第四方收集是什么及其细节描述。

据卡巴斯基资深安全专家Juan AndrésGuerrero-Saad在于 2017年10月在Virus Bulletin会议上发表的论文

《WALKING IN YOUR ENEMY’S SHADOW: WHEN FOURTH-PARTYCOLLECTION BECOMES ATTRIBUTION HELL 》[1]中指出,依据执行信息收集行为的主体与对象的不同、以及生成方式的不同,大致可以分为以下五类:

1. 第一方收集(First-party collection) – 机构A通过主动或被动的方式进行信息收集。

2. 第二方收集(Second-party collection) – 由机构A的合作伙伴 P (情报机构)共享获得的信息,需要注意的是:机构P的数据来源并不一定要求是合作伙伴 P 的第一方收集。

3. 第三方收集(Third-party collection) – 机构A通过无论是有意的、自愿的还是其他方式访问一些战略组织所获取的信息,这些战略组织可以包括互联网服务商、电信服务商、社交媒体、以及其他生成并获取大量目标数据的公司等。机构 A可以通过收集这些看上去无关痛痒的数据,为最终的情报目标服务。

4. 第四方收集(Fourth-party collection) – 它包括从外部情报机构截获所有可能配置的“计算机网络攻击( CNE :Computer Network Exploitation) ” 行为,它还可以分为两种收集方式:主动方式和被动方式。

- 主动方式是指:利用各种各样的网络攻击行动能力来进行信息收集、替换、甚至破坏对手网络攻击行动的方式。

- 被动方式是指:在对手的基础设施网络中进行监听,这主要依靠的是数据在互联网中传输的可见性,以此获取受害主机到远程控制服务器C&C的数据传输。

5. 第五方收集(Fifth-party collection) – 这种收集方式又称“独角兽情报收集 ” (unicorn of intelligence collection),它主要指机构在进行情报收集时并非故意获得的意外发现信息。举个栗子,机构 A 成功以第四方收集了机构B的信息,而此时在数据中又意外收集到了机构 C 的信息。机构 C的这部分信息就是第五方收集。

在上述五种情报信息收集方式中,第四方数据收集被国外著名情报机构使用,尤其在网络安全对抗中的情报收集中使用更加广泛。第四方收集是一个有趣的、不间断的行动,对网络间谍活动具有显著的影响力

(Fourth-party collection is an interesting and ongoing practicewith a palpable impact on cyber espionage operations )[1]。斯诺登曝光的文档[3]也曾说明了 NSA是如何利用第四方收集在非合作伙伴的网络攻击中进行信息收集的。通过了解第四方收集,我们能够学习到国外先进的情报机构是如何收集情报的,尤其是在网络安全对抗中。

根据斯诺登曝光文档[2]的阐述,第四方收集可以包括以下四种方式:1. 被动获取;2.主动获取; 3. 受害主机共享 /窃取;4. 目标重定位。

1. 被动收集

被动获取是在情报信息收集方在其他网络攻击组织的真实C&C与攻击中间节点(攻击基础设施),以及中间节点到被攻陷主机间的通信链路上进行信息收集和监听的方式。这种收集方式通常需要情报收集方对所捕获的数据进行解密、解码、解混淆等操作,以此还原数据的真实内容。

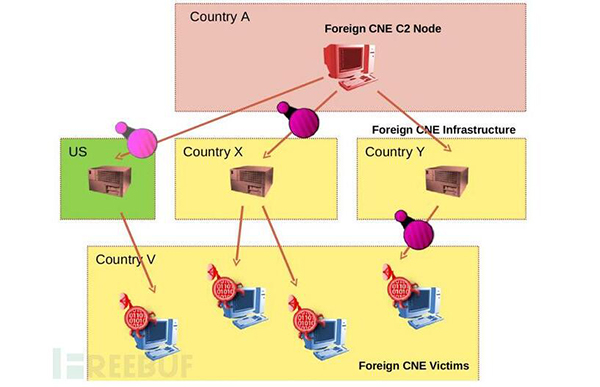

如下图所示,国家A利用属于US 、国家X、国家Y 的主机作为攻击基础设施,对国家 V的主机进行网络攻击,而被攻陷主机的泄露数据也将依次通过受害主机到中间跳板的链路、以及中间跳板到国家 A 的 C&C的链路进行数据回传,第四方收集的被动方式就是在这回传的链路上进行信息数据的收集。(图中紫色标注的位置)

2. 主动收集

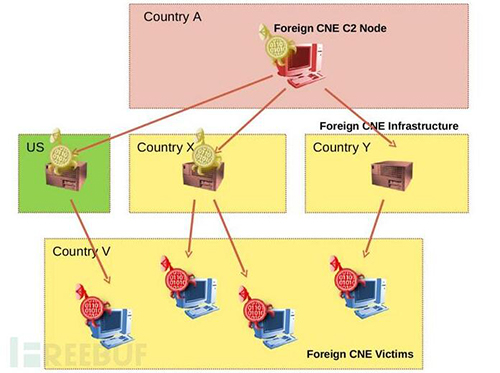

主动收集与被动收集相似,但其收集数据的未知来源在国家A所掌握的攻击行动基础设施上进行,甚至包括国家A 掌握的真实C&C;换句话说,这种收集方式就是信息收集方主动出击,攻陷其他攻击组织发动攻击行动的基础设施或真实 C&C ,从主机上收集需要的数据,这样便不用想被动收集那样对数据进行解码等操作。如下图所示,情报收集方通过拿下攻击组织位于US 、国家 X 、Y的行动基础设施以及国家 A 的 C&C,从这些主机上收集需要的情报数据。

3. 受害主机的共享/窃取

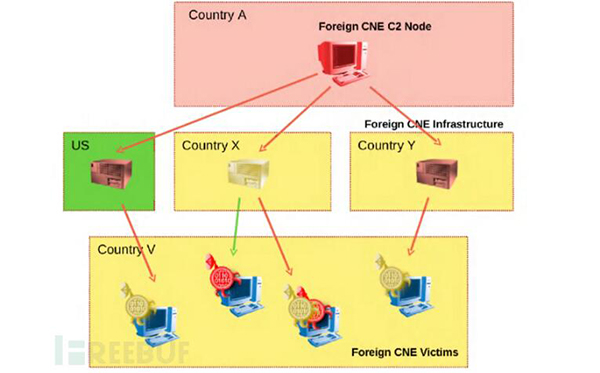

受害主机共享/窃取的情报收集方式,是利用外部攻击行动组织行动时所植入恶意代码或C&C 系统的漏洞来获取到受害主机的访问权限、或接管植入的恶意代码(将反弹连接的域名或IP接管)、或替换为自己的恶意代码。也就是说情报收集方可以共享、接管、替换已被其他组织攻陷的受害主机的访问权限,来获得受害主机的数据,甚至可以监控其他攻击组织的行动。如下图所示,通过信息收集方通过接管或共享其他攻击组织掌握的国家 X的行动基础设施主机以及Country V的被攻陷主机来进行情报收集。

4. 目标重定向

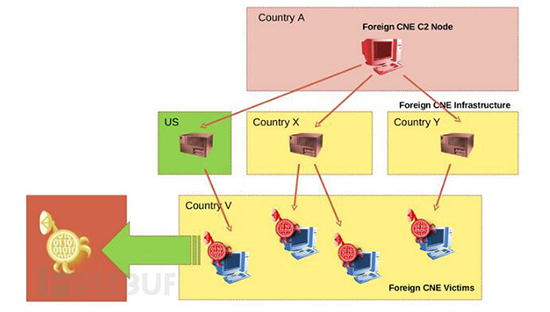

目标重定向的收集方式,是利用捕获的其他攻击组织所使用的网络入侵组件(植入代码、漏洞利用等)来缩短自己网络入侵攻击的开发周期,也就是将别人的攻击代码为我所用。信息收集方可以直接利用捕获的恶意代码工具等,将受害主机”一锅端 “,也就是”黑吃黑 ” 。如下图所示,信息收集方可以直接将国家V的所有被攻陷主机重定向到自己希望的 C&C 或行动基础设施上来。

结尾语

第四方收集是一种难度高,但却高效的信息收集方式,早已被国外高级情报机构使用,在斯诺登所公布的一批泄露的文档中,我们可以看到已经有许多成功的案例了。对于网络攻击的情报机构而言,第四方收集具备快速、投入小、效益高的特点,以最小的代价获取最大的效益,而且在国家级网络对抗、信息情报获取中更具意义。第四方收集也具备很强的隐藏性和潜伏性,毕竟这种收集方式不能让被收集方(攻击组织)所察觉,因而曝光度低。从前段时间美国起诉俄罗斯 APT-28(Fancy Bear) 的案例来看,美国借助其“长臂管辖”的法律途径,在本国法庭判决由美国微软公司接管 APT-28组织掌握的部分涉及侵权微软公司的域名,也就是将访问这些域名的流量重定向到微软,这与第四方收集方式中的目标重定向具有异曲同工之妙,其中的意味大家细细品吧。