一直以来,漏洞管理都被当做一项工程任务,没有将安全漏洞与业务的关联,及其实际造成的威胁考虑进去。

随着一些防护不周的新技术的采纳,比如物联网(IoT);以及网络犯罪活动的不断升级,更具破坏性的入侵事件也在增加。随后的监管与法律审查,暴露出了这一传统方式的缺陷。这就引出了传统漏洞管理局限性,以及可以采取什么措施来驱动以风险为中心的新方法的问题。最终目标,是要暴露出迫在眉睫的威胁以便及时修复,并更有效减小不断扩张的攻击界面所承受的风险压力。

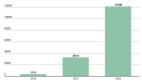

《2017美国网络犯罪调查情况》表明,39%的受访者报告称过去12个月中网络安全事件的频度有所上升。这在有关数据泄露和新发现漏洞的日常新闻报道中也有所反映。因而,公司企业计划升级其IT和数据安全,以避免未来的网络攻击。基于《2014-2017 CIO状态》,如今安全问题已成为紧跟在达成预设盈利目标之后的企业第二大头等要务。

面对2017数据泄露潮,我们得考虑传统漏洞管理方法是否依然适用,仅仅升级现有方法或工具是否足以应对。传统中型企业面对的,是其整个生态系统中平均有20万个漏洞的现状,其安全分析师常常陷入不知道从哪儿开始的窘境。考虑到企业攻击界面还在持续膨胀,从终端、应用、数据库、移动设备到IoT都是漏洞满满,情况只会越来越糟。这也是为什么Gartner在其《2017威胁态势》中,将该情况比喻为“你的屋顶正在漏水,且越来越漏”的原因。

漏洞不是什么新出现的事物,计算机面世时就有漏洞的存在。虽然漏洞管理工具和实践在过去几十年有所发展,添加了身份验证或代理扫描之类的新功能,其核心却依然仰仗由事件响应与安全团队论坛(FIRST)维护通用漏洞评分系统(CVSS)。

很容易就会被CVSS评分误导,陷入数字游戏当中。但这些操作往往只能降低纸面上的风险,而不是实际上的。传统漏洞管理方法执行的是渐进式风险降低操作。他们的修复重点,要么放在高CVSS的严重漏洞上(所谓以漏洞为中心的模式),要么根据资产的价值和暴露面来定(比如面向互联网、第三方访问、含有敏感数据、提供业务关键功能等等;所谓资产为中心的模式)。然而,不幸的是,两种模式往往都落入以最少的补丁封堵最多风险的境地。

这些传统方法再也不能满足当今威胁态势的需求。Gartner表示,公司企业应将其漏洞管理操作转向以威胁为中心的模式,实现临近威胁清除,而不是逐步的风险减小。即将到来的威胁可通过关联漏洞与其流行率加以识别:

- 漏洞被恶意软件、勒索软件或漏洞利用工具包盯上了吗?

- 有攻击者利用该漏洞针对我们的同行公司吗?

该新模式下,临近威胁的缓解优先级会被拉高。虽然不能预测谁会攻击我们,但至少可以预估谁或什么东西有可能成功实施攻击。

最后,计划“升级”已有漏洞及补丁管理操作的公司企业,应跳出自身当前安全态势的局限,以新兴安全分析和网络风险管理功能来增强工具集,构筑基于场景和目标的方法,评估“可能的”威胁,预计潜在威胁的影响和后果。