这周在 Black Hat Europe 2017 安全会议上,一名安全研究员公开了几款目前非常流行的解释型编程语言中出现的漏洞。这些编程语言上存在的问题,可能让运用这些语言开发的应用程序因此也很容易遭受攻击。

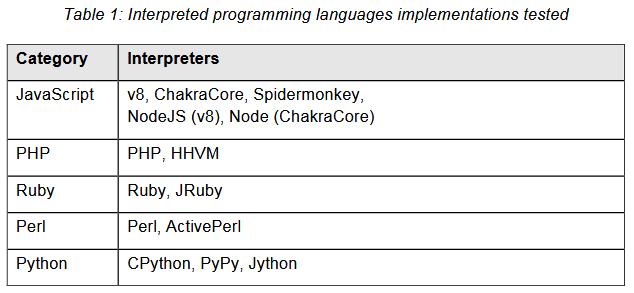

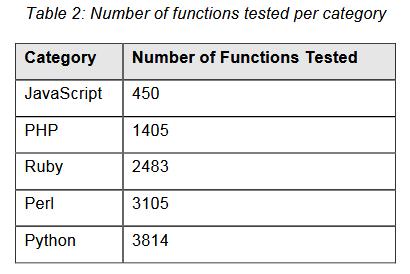

这项研究的作者是 IOActive 的高级安全顾问 Fernando Arnaboldi。这位专家表示他使用了自动化的模糊测试工具在解释器中对五种编程语言进行了测试:JavaScript,Perl,PHP,Python和Ruby。在对默认库和内置函数进行模糊测试之后,他在研究中公布了每种语言存在的一些问题。

使用 XDiFF 对 5 款语言进行模糊测试

使用模糊测试工具,对软件进行测试通常需要检测到不寻常的行为,以及对内存崩溃以及溢出进行检测。目前比较流行的测试工具(如AFL和Peach)通常需要在寻找漏洞的时候的时候采用相同的逻辑,而这些工具无法存储执行过的测试用例的信息。

在这位研究员的研究过程中,他自定义了自己的模糊测试工具 XDiFF(扩展差分模糊测试框架),以此适应这几款不同的编程语言。在测试过程中,他将每种编程语言都分解成了最基本的功能,然后使用XDiFF来提供各种payload输入来进行测试。

在这次测试中,我们的的输入中主要使用了不到 30 种的原始数据类型,但也有一些特别的payload。这些特别的payload 是用于测试程序获取外部数据资源时是否会出现问题。

以上这些测试都是用于分析测试目标——是否会出现“暴露本地文件、未授权的代码注入、未授权的系统代码执行操作”等安全问题。

测试结果:均暴露出问题

而从他的测试结果来看,我们确实可以看到JavaScript、PHP、Ruby、Perl、Python分别在经历了多项测试之后,暴露出来了哪些问题。

Python中存在可用于OS命令执行的未记录方法和本地环境变量。

Perl 中有一种可执行如 eval() 的 typemap 函数。

NodeJS 中输出的错误信息会泄露部分文件内容。

JRuby 可以加载和执行并非设计为远程代码执行的代码

PHP中常量的名字可以用来执行远程命令。

最安全的应用层序也会因此“倒下”

Arnaboldi 表示攻击者可以利用这些编程语言上的漏洞来“放倒”最安全的应用程序。

一些软件开发者可能会在没有意识到的情况下将代码包含在应用程序中,而这些代码可能导致的后果却是开发者没有考虑到的。

即便是按照安全指南来进行开发的最安全的应用程序也可能会因此出现“安全隐患”。

即便开发者没有恶意企图,但这些漏洞也可能因为开发者无意识或试图简化开发而引入进来。

目前XDiFF已经作为开源项目公布在GitHub上。

更具体的演讲和演示内容也可以在Arnaboldi的论文中了解。

参考资料:

http://securityaffairs.co/

https://www.bleepingcomputer.com/

本文转载自FreeBuf.COM