我们都曾收到这样的邮件,宣布“你中了大奖”或邀请你“参加幸运抽奖免费游迪士尼”。而实际情况与邮件内容大相径庭。

多数情况下,这些邮件是钓鱼骗局,只要点击了其中的链接就会进入到以获取个人信息为目的的假冒网站。很多人已熟知“网络钓鱼”这个词语。这是一种网络诈骗,网络犯罪分子进行钓鱼的目的是诱骗用户提供自己的敏感信息。通常,网络钓鱼骗局旨在搜集信用卡号、账户密码和社保号以进行虚假交易。而诸如姓名、出生日期和地址之类的其他信息则是用于冒用身份。

网络钓鱼形式繁多,可通过多种工具和技术实现。下面将重点介绍用于实施网络钓鱼的最常用工具和技术。

一、链接操控

链接操控是网络钓鱼中广泛使用的技术,具体做法是诱骗用户点击链接,进入到假冒网站。一般说来,许多用户都不会轻易点击一眼看去就很可疑的链接。所以,黑客要想方设法操控用户点击链接。他们一般使用如下方法进行链接操控:

1. 使用子域

对于不熟悉子域概念的非技术用户,这个方法百试不爽。假设你收到知名银行 xyz 的邮件,要求你提供凭证并点击 www.xyzbank.user.com。若没有技术背景,你会认为这个链接指向的是 xyz 银行的“user”版块。实际上,它指向的是 www.user.com 的“xyzbank”版块。虽然域名唯一,子域名却不唯一,所以域名拥有者无法阻止他人将自己的域名用作其他域名的子域。无论懂不懂技术,用户都应该时刻牢记,URL 层级结构总是从右到左排列的。因此,mail.yahoo.com 链接指向的是雅虎的邮件子域,而 yahoo.mail.com 指向的却是 mail.com 的雅虎子域。

2. 隐藏 URL

另一种常用的链接操控技术是将实际的 URL 隐藏于纯文本下。也就是说,显示的并不是实际的 URL,而是诸如“点击这里”或“订阅”这样的字眼,点击这些文字就会进入钓鱼网站。但有些邮件会显示实际的 URL 链接,如 www.americanexpress.com,以便看起来更为可信。点击这个链接进入的实际上是其他网站。还有一种隐藏 URL 的方法就是使用 tinyurl 或 bit.ly 等 URL 简化工具。

如今,越来越多的用户使用社交媒体网络,使钓鱼者可以“广撒网,多敛鱼”。利用社交媒体,钓鱼者能够轻而易举地获取信任,这在以前是要花费大力气的。人们会关注自己信任的人和服务并接收他们的消息。疑心重的用户可能很容易辨识欺骗性消息,但是多数情况下,这些消息会蒙混过关,欺骗用户进行点击。

仅通过一个恶意链接,黑客便能一蹴而就,捕获一大批用户。社交媒体中大量使用简化 URL,很难预知链接指向的实际地址。要避免点击人为操纵的隐藏 URL,时刻谨记将鼠标悬停在链接上,查看实际所链接到的网站。若链接看起来像是在“钓鱼”,绝不要点击。

3. 错误拼写的 URL

第三种链接操控技术是黑客使用常用域名的拼写变体申请域名,例如 facebok.com、googlle.com、yahooo.com 等,然后搭建类似网站,欺骗用户访问并提供个人信息。这种技术也被称为URL劫持或误植域名。它的优势在于恶意用户无需通过邮件诱骗用户访问,只需要小小的一个输入错误就能够吸引大把的用户。

二、国际域名(IDN)同形异义字欺骗攻击

使用该技术,恶意用户利用相似字符误导用户点击链接。例如,经常访问 Citibank.com 网站的用户可能会进入另一个用西里尔字母 С 代替拉丁字母 C 的同名网站。此外,相似字符也可能被用来欺骗用户。例如,大写的 i(I)和小写的 L(l)看起来差不多,零(0)和大写字母 o(O)更是一模一样。

1. 网站伪造

网站伪造这种钓鱼技术模仿真实网站搭建恶意网站,诱骗访问用户提供账户详细信息、密码、信用卡号码等敏感信息。这种技术有两种实现方式:跨站脚本执行与网站欺骗。

2. 跨站脚本执行

跨站脚本执行(XSS)指黑客在合法 Web 应用或网站中执行恶意脚本或内容。这种技术很常见,被广泛使用。攻击者并不直接针对特定受害者,而是利用用户所访问的Web 应用或网站中的漏洞,最终将恶意脚本发送到受害者浏览器中。

虽然黑客也可以在 ActiveX 或 VBScript 中利用 XSS,最常使用的还是 JavaScript,因为当今几乎所有的网站都使用 JavaScript。要让诡计得逞,攻击者需要在受害者访问的网页中注入内容。而要让用户访问网页,攻击者需要利用社会工程或链接操控技术。下一步,需要用户在伪造网页上直接输入数据。

之后,攻击者可以在网页中插入字符串,用户的浏览器会将该字符串识别为代码。浏览器一旦加载网页,恶意脚本就会执行,触发攻击,而受害者对此一无所知。

虽然无法完全避免 XSS,但防护也不是没有可能。有些浏览器内置 XSS 防护,因此,推荐做法是查看浏览器的安全选项并将浏览器更新至最新版本。有些扩展如火狐浏览器的NoScript 提供了“允许”和“拒绝”权限选项,还允许用户拒绝打开非指定网站。

3. 网站欺骗

网站欺骗是另一种网站伪造技术,指建立与合法网站相似的虚假网站,误导用户访问。欺骗性网站与合法网站在用户界面和设计方面都很相似,连 URL 都看似相同。匆忙之间,用户一不小心就会误将这样的网站当做合法网站访问。若没有手动输入 URL、而是通过点击某个链接打开网页,须特别谨慎。在“链接操控”一节,我们已建议用户留意隐藏 URL,将鼠标悬停在链接上检查链接地址是否为实际 URL,以防万一。

三、弹出窗口

弹出消息是最简单的技术,但对于网络钓鱼来说却颇为有效。使用这种技术,黑客向用户发送弹出消息,引导用户访问伪造网站,以此窃取登录信息。有一种被称为“在线钓鱼”(In-Session Phishing)的网络钓鱼攻击就是这样实施的:在在线银行会话期间,弹出窗口,伪装成银行发送的消息。

典型的在线钓鱼场景如下:

- 用户登录在线银行账户;

- 不关闭当前页面,打开另一个窗口查看其它网站;

- 一会儿之后,有看似来自银行的消息弹出,要求用户重新输入用户名和密码,因为之前的会话已过期;

- 用户之前登录过银行网站,所以信以为真,直接输入信息。近来还有一种弹窗钓鱼大行其道,叫“弹窗技术支持”(Popup Tech Support)。用户在上网时会突然接到弹窗消息,通知系统被感染,要求用户联系厂商获得技术支持。

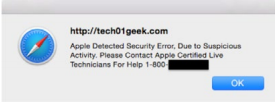

下图就是这样一个例子。

为了避免这种钓鱼,在没有点击任何超链接的情况下,尽量不要回复自动弹出的消息。此外,在浏览器设置中阻止弹出窗口,完成业务处理后,立即退出银行会话以及其他的敏感账户。最佳防御工具—SecurityIQ 及 PhishSimSecurity IQ 的 PhishSim 工具提供许多模板。借助这些模板,用户可深入了解实际的网络钓鱼技术如链接操控和网站伪造。

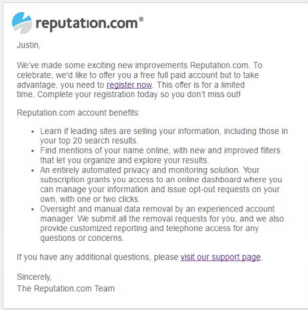

如下图所示,PhishSim 工具展示了利用隐藏 URL 技术进行的链接操控。

下图所示的 Facebook 邀请模板经过精心设计,与真实的邀请并无二致,专门提供给PhishSim 用户使用。

四、结论

事实是,对于大多数人来说,获取知识最有效的方式是“做”而不是“学”。要了解网络钓鱼方法和技术,最好的方法是在安全可控的环境中亲身体验。SecurityIQ 的PhishSim 软件为用户提供工具创建自己的网络钓鱼任务,向亲友或员工发动攻击,追踪这种攻击的有效性,并及时调整攻击方法。通过为他人提供网络钓鱼安全教育,用户可更深入地了解钓鱼者诱人上钩的各种恶意方法。钓鱼技术持续改进,防御措施须不断更新以积极应对。使用 SecurityIQ,一方面,你可以充当教师,测试自己的朋友;另一方面,可以作为学生,学习到最新的网络钓鱼防护技术。

【本文是51CTO专栏作者“绿盟科技博客”的原创稿件,转载请通过51CTO联系原作者获取授权】