【51CTO.com原创稿件】在AI、云计算、大数据等IT技术长足发展,混搭应用的当下,组织的网络边界越来越模糊化,对于新型威胁,基于网络或设备边界传统的网络安全防御技术应接不暇。尤其是云计算的普及,成为各种终端随意穿透内部网络的桥梁,网络边界也变得更加脆弱。当我们随心所欲的使用设备向云端读取数据的同时,数据泄露和攻击也增添了更多维度。

今天, 由51CTO 主办的第十七期以“Tech Neo”为主题的技术沙龙活动如期举行,此次沙龙邀请了来自九州云首席架构师龚永生 、玉符科技CTO王伟和ZStack解决方案架构师黄木。

三位老师依次分享了CORD:端局机房技术的改造探索、以及在私有云、混合云的大趋势下,身份管理面临的挑战与对策、平台建设网络边界管理实践,希望网络安全相关的从业人员能够从中得到些许收获。

CORD:端局机房技术改造探索

首位演讲的是中国区第一位OpenStack Core Developer,OpenStack网络专家龚永生老师,江湖人称“OpenStack大师兄”。他的分享主题是CORD:端局机房技术改造探索。

龚永生•九州云首席架构师

整个分享围传统局端机房如何用企业数据中心技术,如NFV,SDN和云计算等提高创新能力,满足日益变化的市场需求,以及一些OpenCORD开源项目的相关技术。分享主要涉及什么是CORD、CORD的应用领域、R-CORD深度解析以及如何参与实践。

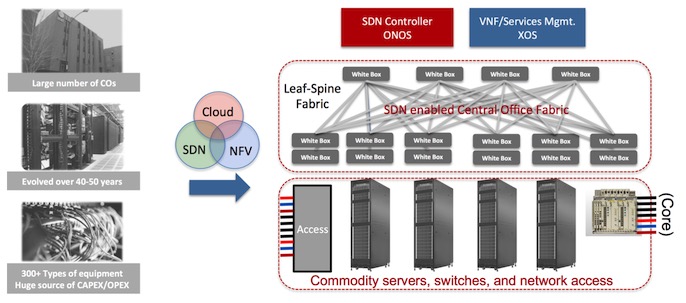

CORD项目就是将CentralOffice重构为DC,基于通用硬件、开源软件和SDN/NFV实现电信端局的转型,并利用云计算的适应性和通用硬件的低成本及规模性构建更加灵活和经济的新一代网络基础设施。如下图,是CORD项目的基本架构

通过Cloud、SDN、NFV技术,把CORD 转换成数据中心的标准架构,提升商务平台的能力。在CORD架构部分,龚老师还分享了私有appliance 的SDN & VNF化、Architecture of XOS、传统ROADM、ROADM与交换机白盒化等方面内容。

要实现CORD, 端局的改造标准过程如下:

- 机房改造。主要包括土木工程,弱电改造,电源和冷却系统等

- 传统设备的分拆。传统设备封闭,控制面和数据面融合在一起,没有好的北向接口,和其它的周边系统的对接不友好。进行拆分,使得控制面和数据面分离,数据面尽量简化,控制面可以被VNF化,接口标准化,适合编排。

- 实现XOS服务以及定义服务链。

CORD项目,根据场景分为:面向家庭客户的R-CORD、面向移动客户的M-CORD、面向企业客户的E-CORD。龚老师,深入剖析了这三个子项目的技术实践。

混合云趋势下,身份管理面临的挑战与对策

第二位演讲的是对身份认证授权和RTC协议等领域具有深厚的技术积累和对未来市场发展的极具洞察力的王伟老师,他的分享的主题是混合云趋势下,身份管理面临的挑战与对策。此次分享主要涉及身份认证现状、什么是IDaaS和服务体系三部分。

王伟•玉符科技CTO

目前,企业的多数应用负载已经上云,如DevOps、灾备、协同等,还有一些正在上云,如孤立的工作负载、信息密集型应用、高度定制化的应用等,但也有一些应用未上云,如带有敏感数据的应用、与监管相关的应用等。

这样一来,在应用、目录、网络和设备等方面就会出现差异化。再加上企业在混合云方面的应用,就会带来一系列的问题,如糟糕的用户体验、企业管理方面的负担以及安全方面的隐患。

身份管理的重要性不言而喻,但是并没有太多企业意识到这个问题,更不知道该如何解决。玉符科技提供企业级身份认证云服务IDaaS,实现身份统一云管理,更安全连接每个用户、应用、设备及文件。

在接下来的分享中,王老师提到IDaas包含单点登录、移动管理、多因素认证、生命周期管理、安全审计、企业通用目录等功能。

企业通用目录,它可以解决用户账号和组织结构定义、集成、存储问题;无缝集成企业现有的各种企业目录及账号管理系统;单一管理入口进行账号管理,对用户的身份,分组和设备进行管理;存储复杂的用户及组织结构,为用户创建定制的用户属性,包括用户的生物特征等第一代用户目录无法支持的属性。

那么使用身份管理服务会给企业带来什么呢? 它可以帮助企业服务提供商专注于核心业务,在用户侧可以提升日常使用操作体验和身份认证安全性。在管理侧可连接企业身份信息孤岛,降低运营管理成本。

私有云、混合云平台建设网络边界管理实践

压轴出场的是长期从事IT基础设施相关工作,曾为数家大型集团公司设计并完成私有云等IT基础设施建设的黄木老师,他的分享主题是私有云、混合云平台建设网络边界管理实践。

黄木·ZStack解决方案架构师

主要内容涉及对云平台建设过程中的网络边界进行分类整理,并从中提取建设过程中针对具体设计及落地方案,为后续私有云及混合云建设提供参考。

在私有云和混合云建设中,传统网络环境中的边界仍然存在,对网络中各种网元的基本功能的需求仍然存在,同时在虚拟化环境下,对很多网元提出了新的要求,根据使用场景中,也有了相应的解决方案。

首先在内网边界上,网络边界主要体现在不同部门之间的网络互通以及相应可能存在的网络访问策略,在云计算环境下,通常可以使用vRouter或者network namespace的方式进行三层转发,同时也可以采用集中式或者分布式的网络模型以解决相应的问题;而在访问策略上,通常则使用安全组以实现Group Based Firewall来实现传统网络中Zone Based Firewall的功能。

在内网和外网通信上,则要考虑出口路由器、防火墙的内容,在云计算环境下则要考虑虚拟网络设备的性能问题以及安全的统一管理和展示的内容,在某个案例中,则通过将网关落到硬件设备上,将NAT等网络服务落到虚拟网络设备上,同时满足性能以及公网IP管理的功能;同时很多安全厂商也提供了云平台安全上的解决方案。

最后在混合云场景下,出现了和传统网络中site-to-site的场景,而在解决方案上也和传统方式一样需要通过VPN或者专线的方式。在混合云时代,VPN的选择绝大多数使用了IPSec,同时VPN的配置得到了大大的简化,同时在专线选择上,除了运营商线路之外还有公有云的众多合作伙伴的链路,以解决混合云建设过程中网络的成本开销以及及时性等方面的内容。

活动接近尾声,现场这些从事网络安全相关工作的技术人还在和诸位老师就网络服务编排、L3转发、账号管理等问题进行着激烈的探讨。

随时间推移,云计算、大数据等IT技术会更进一步融合,组织的网络边界会不断消散,但这并不意味着数据能够无限制的流动。想要保障应用和数据的安全,必须对管理边界进行重建,这也是众多企业安全移动解决方案提供商正在做的事。希望在未来既能保护数据的自由流动,也能为组织提供更多满足合规性要求的安全工具。

51CTO Tech Neo技术沙龙是51CTO在2016年开始定期组织的IT技术人员线下交流活动,目前仅限北京地区,周期为每月1次,每期关注一个话题,范围涉及大数据、云计算、机器学习、物联网等多个技术领域。

【51CTO原创稿件,合作站点转载请注明原文作者和出处为51CTO.com】