伴随着科技进步, 互联网及移动互联网的快速发展, 云计算大数据时代的到来,社交网络风生水起, 越来越多的人愿意在这个交互的时代分享自己的见闻感受, 而我们通过电脑、手机等电子设备在网上进行的每一个操作, 都被服务器记录了下来, 社交网络中的个人信息也成为大数据时代商家博弈的一大焦点。社交网络犹如一把双刃剑, 它给予我们社会及个人的利益是不可估量的, 但同时带来个人信息安全及隐私保护方面的问题也正成为社会关注的热点。

一、社交网络时代个人信息安全面临的挑战

大数据的核心就是预测 , 社交网络运营商只有在掌握海量数据的基础上, 通过科学软件进行用户分析、产品分析, 预测市场走向, 挖掘出有巨大的价值的产品和服务, 才能够在大数据竞争中处于不败之地。但是在方便用户社交和商家预测分析的同时, 使个人信息安全面临着前所未有的威胁和挑战。

1.账户被盗风险加剧。

2.隐私安全问题堪忧。

3.用户个人信息控制权减弱。

但是在当今大数据时代, 个人在社交网站上的信息很容易被访问、收集和传播, 通过对不同社交网络中个人信息进行整合分析, 很容易建立包括目标人履历、喜好、朋友圈以及信仰等信息在内的信息体系。数字信息的易复制性和长期保存性, 使那些对我们不利的污点信息也很容易被别有用心的人获取, 从而造成我们对个人信息控制权的减弱。

二、社交网络个人信息安全保护的对策

保证用户个人信息安全是社交网络在大数据时代继续发展的前提条件, 账户被盗、资料丢失、隐私被敲诈等等问题, 让我们意识到, 必须从国家、行业和用户等各个层面来应对大数据环境中社交网络出现的问题。

1.加强个人信息安全立法工作。《网络安全法》作为个人信息保护方面的最高国家标准于2017年6月1日开始实施, 它对大数据时代如何合理利用个人信息给予界定, 以指导和规范利用信息系统处理个人信息的活动。

2.完善社交网络服务行业自律与监管。良好的行业规范和行业自律公约, 是一个行业蓬勃发展的重要条件。社交网络企业要想在大数据时代的背景下走得更长远, 就要努力构建本行业的通用规章, 维护用户信息安全, 建立客户信任感, 从大数据中获得持久利益。

3.加强个人信息的技术防护。在大数据环境下, 要保护社交网络中的个人信息安全, 除了法律法规和行业自律的约束外, 安全有力的防护技术也是至关重要的, 它能在一定程度上从源头上保证个人信息的安全。

4.提高公众的信息安全素养。提高信息安全素养是社交网络用户在大数据时代主动保护个人信息安全的有力措施。具体来说, 信息安全素养包括信息安全意识、信息安全知识、信息伦理道德和信息安全能力等具体内容。

第一, 要有数字化节制意识。理性地应用社交网站和移动社交应用, 运用社交网络时要权衡得失, 眼光长远, 在网络上分享真实照片、个人行踪、即时地理位置等信息时要有节制意识, 并且有效设置陌生人访问权限, 把个人信息控制在自己所尽可能驾驭的范围之内。

第二, 降低账户信息的可理解度。社交网络用户应当避免使用姓名的拼音或者缩写加生日的方式来申请和设置社交网络账号密码, 避免用同一个邮箱同一密码申请多家网络应用, 同时也应当避免通过社交网络或者手机传送网络账号密码。

第三, 主动接受信息安全教育。相关调查显示, 参加过信息安全培训课程的用户信息安全意识较强, 保护个人信息的安全能力也较为突出。在大数据时代, 用户应仔细阅读社交网络运营商的安全隐私协议, 熟悉相应的隐私设置方式, 主动防护自身的信息安全。

第四,更为切实的认识哪些信息可能使自己陷入信息不安全的境地,例如:乘坐飞机时的登机牌,火车时的车票,工作证等,特别是某些与公司相关的信息,一旦被人获取,极有可能造成公司信息安全事件。

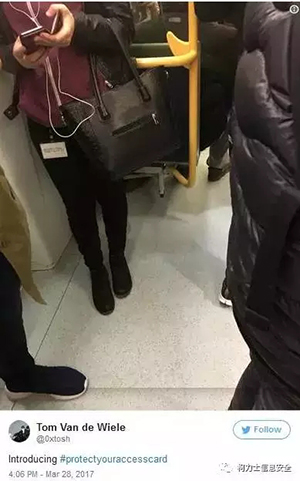

据外媒thenextweb报道,来自丹麦F-Secure的安全研究员Tom Van de Wiele近日展开了一项非常有趣的项目。这位出生在比利时的研究员拍下了人们将公司ID卡暴露在外面的照片

并用#protectyouraccesscard(保护好你的门卡)的标签将它们分享到社交媒体平台上。截止到目前,他已经收集了几十张身份证,大部分都是在街上走路或搭乘公共交通工具的人。Van de Wiele告诉thenextweb,这种现象背后潜藏着一个严重的问题,物理安全是信息安全非常重要的一部分,如果攻击者能够拍下对方的ID卡照片,那么他们就极有可能扫描到上面的RFID数据。

Van de Wiele指出:“(如果)我们复制了某人的卡片,那么我们就能制作克隆卡,这样我们就能进入某栋大楼。然后安装流氓网络设备进而访问内部系统。”即便攻击者无法复制卡片上的电子信息,但他仍旧可能用假卡进入大楼,他可能只需要朝大楼的安保人员示意下自己的卡即可。

请一定多加小心!

【本文为51CTO专栏“柯力士信息安全”原创稿件,转载请联系原作者(微信号:JW-assoc)】