【51CTO.com快译】本文是我们将在未来几天之后发布的一份完整报告的开端,但是我们相信整个安全社区将会受益于我们的研究结果。

坏兔子勒索软件继承了臭名昭著的NotPetya的两个主要特点:

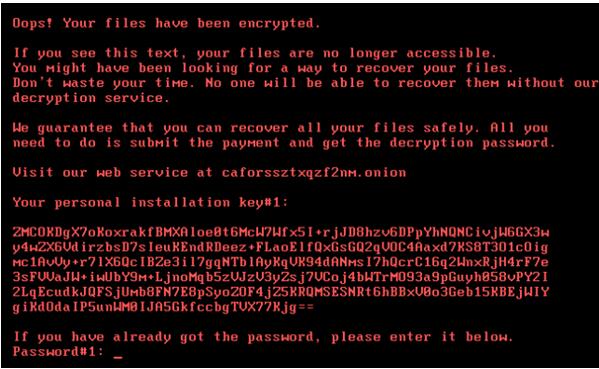

- 在系统重新启动之后,弹出特定的勒索提示(如图1所示)。

- 依赖于SMB协议,具有横向传播的扩散能力。

图1:系统重新启动之后弹出的勒索提示

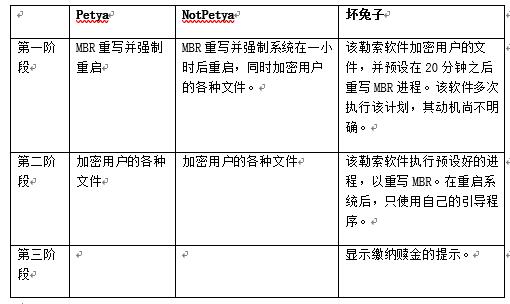

通过将NotPetya与坏兔子相比较,我们发现后者在攻击行为上更为复杂。Vxers(译者注:Virus eXchanger 的简称,是一群追求极致代码的病毒程序员。)极有可能重用了NotPetya的一些代码段,并增加了代码本身的复杂性。与此同时,它通过修复编码中的错误,将NotPetya从一款勒索软件转变成了擦除软件。坏兔子使用开源库—DiskCryptor来加密用户的各种文件。

该勒索软件是通过“顺路下载攻击”的方式进行传播的。攻击者已经感染了俄罗斯,保加利亚和土耳其的许多网站。坏兔子的黑客们在受感染的网站上部署JavaScript,将各个来访者重定向到1dnscontrol.com那里。我们在做分析的时候,该寄宿着恶意代码文件的站点已经不可到达了。而这个脚本是通过向静态IP地址--185.149.120.3发送POST请求来下载该勒索软件的。

从表面上看,该勒索软件貌似一个Adobe的Flash更新,但实际上它是一个包含了一些载荷的滴管式释放软件(dropper,译者注:就是一个能够释放出包含了多种恶意软件的程序)。

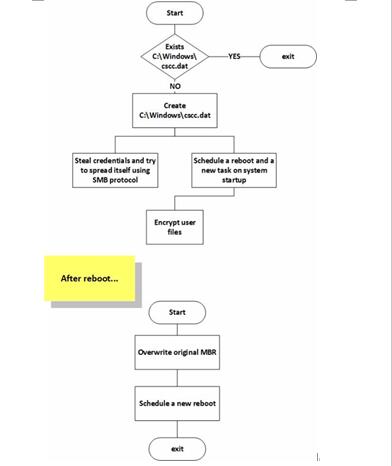

当该释放软件自我执行的时候,它首先检查文件“C:\WINDOWS\cscc.dat”是否存在。该文件实际上是在恶意软件对用户文件进行了加密之后,所生成的一个库文件。该文件的存在性可以被勒索软件解读为此处是否已被攻击的一项指标。也就是说,如果存在就意味着主机已经被感染,那么攻击链也就籍此被暂停不必继续了。因此我们可以得出这样的结论:文件cscc.dat就是该恶意软件的某种破坏执行开关(killswitch)。

当感染已完成且准备就绪的时候,滴管式释放软件就开始提取如下几个文件:

- “C:\Windows\infpub.dat”

- “C:\Windows\cscc.dat”

- “C:\Windows\dispci.exe”

- “C:\Windows\EC95.tmp”

其中“infpub.dat”可以被视为恶意软件的“控制器”,它操控勒索软件的每一种行为。一旦“infpub.dat”被加载到了内存中,它就会将自己从硬盘上删除,而仅存在于内存之中。

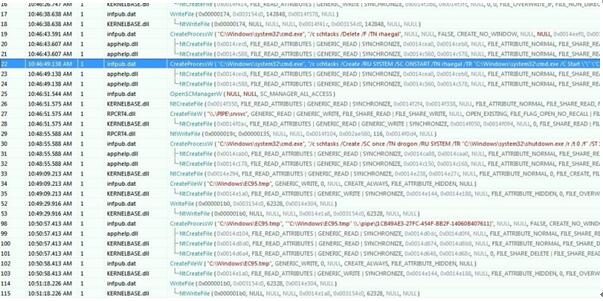

图2:“infpub.dat”的一些行为

图2展示出了“infpub.dat”进程所执行的若干操作,其中包括重新启动计算机和在系统启动的时候运行可执行文件“dispci.exe”。

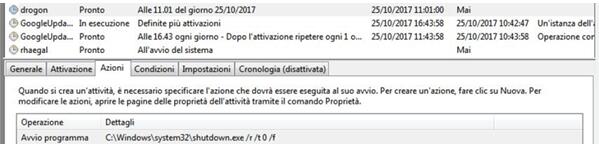

图3:定时重启

为了能在相同子网段的其他计算机上运行,“infpub.dat”也会按计划使用特定的SMB工具在网络里进行传播。它通过使用“Mimikatz”工具的改进版,在受害主机上获取存储的密码,并使用它们来获取访问其他主机的权限。

该恶意软件在扫描目标网络上是否存在开启的SMB共享的同时,会试图使用经过硬编码的密码清单去访问各个主机。相应的恶意代码会被释放到成功访问到的主机上,而该恶意软件进而使用Mimikatz工具在目标主机上提取更多的密码。

NotPetya和坏兔子的另一个区别是:后者会利用它自己密码本上的单词列表,强制且暴力地在全网段执行和传播。

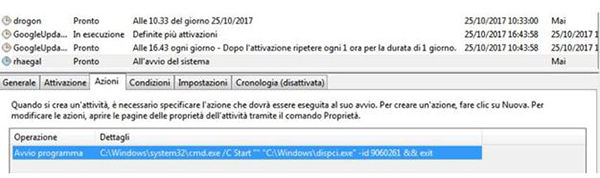

在定时重启之后,预设好的“dispci.exe”进程会用它自己的版本去覆盖原始的MBR。

图5展示了我们所观察到的恶意软件的行为流程:

图5:坏兔子的控制流

有关坏兔子勒索软件的进一步思考

相对于Petya和NotPetya所实现的两级攻击而言,坏兔子有着三个阶段。

坏兔子的攻击向量比Petya和NotPetya的要更具破坏力。黑客通过部署恶意的JavaScript,能够一次性破坏几十个网站。当前这些被感染的网站大多属于餐饮、酒店和“房屋出租”服务业。

谁是幕后黑手呢?他们真正的攻击目的又是什么呢?

在当前阶段,我们尚无法通过其属性来判定此类攻击的威胁源角色。比较有趣且值得注意的是:该恶意软件并未明确地实施擦除行为,这暗示着攻击者还是以经济牟利为动机和目的。但是它被用作进行支付的暗网(.onion website)却又不可用,这就意味着受害者是无法通过支付赎金来解密文件的。

当然,我们只能推断此类行为可能是攻击者用来隐藏其真实目的的一种战术,是一种刻意的行为。

我们会尽快发布相关的完整报告,敬请关注。

Pierluigi Paganini,首席恶意软件科学家、CSE CybSec Enterprise spa的高级威胁研究员。他持有来自于美国系统网络安全协会(SANS)、欧洲委员会和国土安全部的10多张信息安全的国际认证证书。他的经验涉及传统计算机安全的各个领域,他所从事过的项目包括GSM安全、关键基础设施安全、区块链恶意软件,恶意软件编制与逃逸。

原文标题:CSE Malware ZLab – Preliminary analysis of Bad Rabbit attack,作者:Pierluigi Paganini

【51CTO译稿,合作站点转载请注明原文译者和出处为51CTO.com】