是的,你没看错,随着WPA2协议漏洞(逻辑缺陷)的曝出,你的Wi-Fi加密已经形同虚设了,几乎所有支持WPA/WPA2加密的Wi-Fi设备都面临着入侵威胁。

而且由于此次漏洞出现在Wi-Fi标准协议上,并非一些特定产品或实现方案中所仅有,因此一石激起千层浪,引发了广泛关注。

不过面对各方报道,笔者认为下面的几点更加重要,可以帮你摆脱误导,快速提升安全防护。

哪些设备会是攻击目标?

据国外安全员Mathy Vanhoef指出,此次发现的WPA2协议漏洞,主要针对Wi-Fi接入的客户端(如手机、平板、笔记本电脑等)设备。

通过密钥重装攻击(Key Reinstallation AttaCK,KRACK),可以诱发这些客户端进行密钥重装操作,以完成相互认证,进而实现WAP2加密网络的破解。

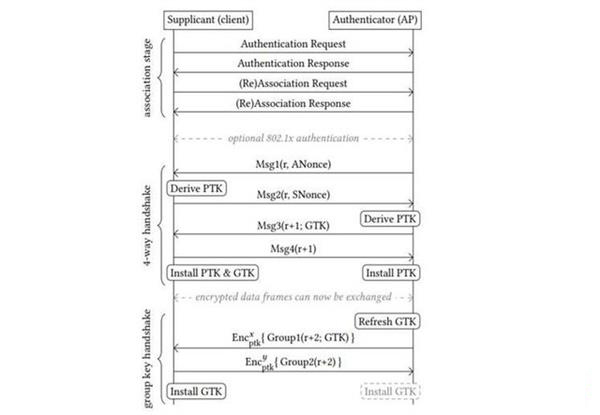

需要注意的是,密钥重装攻击是由于802.11标准中没有定义在4次握手(和其他设备握手)中何时应该安装的协商密钥,攻击者可通过诱使多次安装相同的密钥,从而重置由加密协议使用的随机数和重放计数器。

而实际上,在进行无线加密时,一个密钥只应该安装和使用一次,但WPA2协议层却没有提供相应的保障。因此导致所有支持WPA2的客户端都会成为潜在的攻击目标。

无线路由器不用打补丁吗?

想要明确这个问题,首先就要了解受此次WPA2协议漏洞影响的设备有哪些?可以说,所有采用WPA/WPA2加密,且支持客户端模式的Wi-Fi设备都在受影响之列。

受影响设备:

- 支持WPA/WPA2加密的无线终端设备,如智能手机、平板电脑、笔记本电脑、无线网卡等;

- 采用客户端模式、Mesh模式的无线路由器/AP、无线拓展器或无线桥接器(支持WPA/WPA2加密);

- 采用客户端模式、Mesh模式的无线路由器要打补丁哟

因此,如果是使用上述模式路由器的个人用户或企业,都需要尽快向各自设备厂商了解是否有安全更新推出。

攻击发动条件:

必须搜索到你的Wi-Fi信号,并在你的无线网络信号覆盖范围内才可以实施攻击。比如,“隔壁老王”会具备发动攻击的条件:)当然他还得了解密钥重装攻击手法及工具。

攻击影响:

利用密钥重装攻击,攻击者可以绕过常规的网络密码认证,对被攻击端的所有流量进行嗅探、篡改,获取明文账号,甚至注入勒索或其他恶意软件等。显然,企业无线网络会成为主要的被攻击目标。

已推出补丁的厂商:

在该漏洞细节曝光之后,Linux、微软、苹果相继都发布了补丁,因此强烈建议大家及时的更新自己的系统版本或者安装补丁,截至目前为止,主流终端的补丁进展如下:

- Windows终端:微软已于10月10日的安全累积更新中修复KRACK漏洞。请开启Windows 10的自动更新,旧版本Windows请及时升级到Windows 10。

- iOS终端:苹果已于10月16日宣布修复此漏洞,请接收iOS推送更新。

- Android终端:Google将于11月修复此漏洞。国内厂商的Android系统并非原生,请向各厂商了解安全更新事宜。

- Linux:wpa_supplicant已发布一个更新修复此漏洞,请通过包管理器更新组件。

个人用户防不防?

其实这个问题,就像再问是否需要为银行卡、支付宝、微信设置支付密码一样清楚:一定要进行防护升级。

虽然此次WPA2协议曝出的KRACK漏洞,尚无利用工具流出,并不代表以后都不会出现。而且由于是Wi-Fi协议层面上的漏洞,其影响有多广泛,前面已经阐述。

不仅如此,2016年山东准大学生徐玉玉(一贫困家庭孩子)被骗离世的惨痛教训仍历历在目,骗子以及有目的信息窃取者可不管你是否有钱,重不重要,只要你成为他的目标就可以了,剩下的也许仅仅是一段语音或几行代码。。。

近年来,个人信息保护不足导致个人隐私、财产等权利受到侵害,甚至危及了个人财产与生命安全的事情时有发生,而且在受到侵害后还有可能发现没有高效的渠道进行申诉,显然都在向那些不注重信息防护的大意者敲响了警钟。

而且随着社会工程学不断被应用到互联网领域,现在的技术漏洞似乎都被抢去了光环,沦为幕后的简单工具了。

所以,在当下我们的个人信息都已被转化成信息数据流连在互联网上时,除了自己打好补丁、谋求防护外,可没有其他人为你的信息“裸奔”负责哟。

怎么防?

- 留意终端设备商动态,一旦推出相应的安全补丁,尽快升级;

- 尽量不要连接公共Wi-Fi网络,需要移动网络还是先连4G吧。

- 漏洞主要针对客户端,单单升级无线路由器或AP,无法有效防护;

- 修改无线网络密码无效,因为KRACK攻击可绕过;

- 企业级用户可部署无线入侵防御系统(WIPS)或者VPN。