弹道导弹核潜艇被誉为是英国海军最先进的舰艇,其特点之一是对网络系统有较强的依赖性。为减少和避免来自网络上的攻击威胁,潜艇在建造初期的设计和之后的运行维护期间,加入了多种网络防护措施。但是,这样是否就能够预期效果呢?其实,还有很多方式会对潜艇安全造成威胁。

潜艇的安全手段

在弹道导弹核潜艇建成之初,有英国官员声称该舰艇不会被黑客入侵,因为它处于“物理隔离”的状态。什么是物理隔离(air gap)?《Hacking UK TRIDENT: A Growing Threat》报告中做了两种定义:一是,当一个安全计算机网络在物理空间上独立于其他不安全的网络(尤指公共互联网或不安全的局域网)时,我们认为该安全计算网络处于物理隔离状态;二是,为了避免传输率和数据包尺寸过大,在不安全网络上使用专用加密设备传输隧道包,也被认为是物理隔离的。很明显,按照第一种定义,巡逻中的弹道导弹核潜艇位于海中,从潜艇本身到网络系统都是是处于物理隔离的,因为除接收外部简单数据外,潜艇无法连接到互联网或其他网络。

此外,潜艇在运行期间还禁止外接存储设备和进行无线连接,并增加了电磁泄漏防护等手段。

但这样处于“物理隔离”状态下的潜艇网络安全是否万无一失呢?

物理隔离攻击

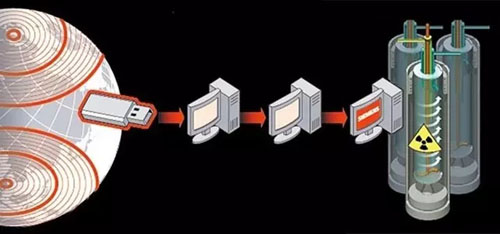

最近的安全事件(如Stuxnet,Duqu和BlackEnergy3)证明,物理隔离和网络隔离不能实现对所有网络攻击的有效防御。每个电子系统不可避免地需要更新代码,通过U盘或其他更复杂的方式接入系统,并由此产生攻击隐患。

图1 Stunex攻击示意图

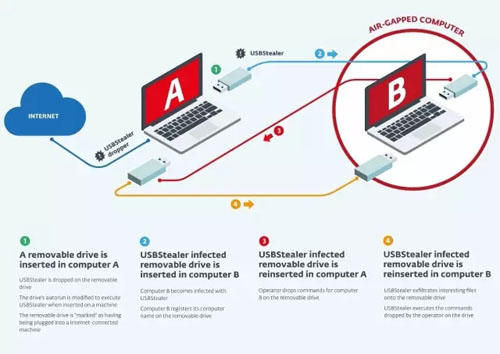

近年来,对物理隔离网络的渗透测试一直是安全领域的研究重点。2013年,研究学者证明了声信号破坏物理隔离状态的可行性;2014年,研究学者提出了一种名为AirHopper的分叉攻击模式,利用手机实现了FM频率信号与处于物理隔离状态的计算机之间的数据传输;2015年,研究学者又提出了一种利用蜂窝频率实现对处于物理隔离状态的计算机的数据窃取。

图2 物理隔离攻击示意图

除了以上研究学者利用各种技术对物理隔离网络进行渗透测试外,弹道导弹核潜艇还面临着来自内部与外部的各种威胁。

潜在的攻击载体——人

任何复杂系统中最薄弱的环节往往是负责管理它的人,他们也是网络攻击的目标。 据估计,全球80%的网络攻击来源于社会工程和钓鱼。著名的黑客Kevin Mitnick将自己描述为一个专注于开发人类弱点的社会工程师,无论网络系统设计的多么严格,除非所有参与者保持高度警惕,否则他们极易受到操纵或误导。

2015年5月,船员William McNeally描述了他对核潜艇运行安全的担忧。他发现,在Faslane基地靠岸以及水下运行时,核潜艇的安全防护级别很低。船员和指挥官普遍能力不足,不能有效执行安全规定。作为一名初级船员,他和其他人经常进入基地的潜艇,但没有人检查他们的行李。由此让人质疑,是否存在向核潜艇的三叉戟系统传送网络武器的可能?

由于潜艇上有用于娱乐的计算机网络接口,通过使用个人计算机就能将恶意软件引入甚至写入到潜艇上,使用U盘、SD卡等移动存储介质就能将恶意代码引入到控制系统网络。

外部威胁攻击

供应链与施工

潜艇的采购和运行涉及研发、制造、组装、海上试航、武器研制、部署和维护等几个阶段。在制造、装配和维护阶段,安全漏洞会被有意或无意引入,以备将来使用。其次,恶意软件可能会上传到组件或组件网络中,然后使其处于休眠状态,以便在预定义的时刻或特定情况下进行激活。

网络间谍活动可在施工前或施工期间进行,以获得高密级的设计信息或操作秘密,能够追踪潜艇。黑客组织”the Shadow Brockers”被认为是2017年5月“WannaCry蠕虫”背后的操纵者。该组织于5月16日声称拥有数个国家的核能和导弹有关的数据,他们将在未来几个月内公开发布。

美国的防卫实验室和承包商参与制造和维护三叉戟导弹,其软件和火力控制系统(英国所依赖的)过去一直是黑客用于寻求核相关敏感情报的攻击对象。我们可以推断,位于伯克郡的设计和维护英国核弹头的The Atomic Weapons Establishment将会是黑客的主要攻击对象。同样的还有英国的主要潜艇外包商BAE Systems、Rolls Royce和Babcock以及他们供应链内的公司。

图3 位于伯克郡的The Atomic Weapons Establishment

巡逻

针对处于通信接收模式下的巡逻潜艇的蓄意攻击行为,有三种:巡逻前注入恶意软件,内部威胁(渗透)和对潜艇进行外部无线电传输。

当潜艇位于水下时,其内置的低频无线电不具备接收恶意软件的带宽,潜艇不易受到实时外部电子和通讯攻击,但容易受到来自潜艇内部的攻击。一种可能的攻击方式是来自黑客无线电传输设施的欺骗或错误命令。这种攻击虽然不常见,且需要特殊的设备和条件,但在潜艇运行的任何阶段,包括巡逻时都可以对通信设备进行无线电攻击(通常更容易欺骗卫星通信)。

设备与系统维护

维护包括系统的更换、重塑、重新配置、更新和升级。在此过程中,系统与外部网络和设备进行交互。恶意软件可以有意或无意地上传到使用存储设备的潜艇子系统上,从而获得设计或操作资源的权限。它也可能潜在地破坏或损坏导弹、导弹控制系统或任何其他舰上系统。而且这并不要求在潜艇、导弹或弹头设施附近或任何承包商的设施中存在间谍角色。像施工阶段一样,维护的供应链安全性较差,容易受到外部或内部的攻击。

图4 潜艇承包商示意图

结束语

通过以上分析,我们可以确定物理隔离状态下的网络并非高枕无忧,通过对网络系统接触的人以及在网络系统设备生产、集成、升级、维护等过程中,也可能导致物理隔离网络受到攻击。

【本文为51CTO专栏作者“中国保密协会科学技术分会”原创稿件,转载请联系原作者】