我们谈论 Black Hat 和 DEF CON 的时候,总是将其并列在一起的,因为这两个会的举办时间很近 —— 这两天报道 Black Hat 专题的同时,第 25 届 DEF CON 也在 7 月 27 日到 30 日间进行中。黑客界的“两会”其实都是由传奇人士 Jeff Moss 一手创办的。而且实际上,DEF CON 的历史更为悠久,第一届是在 1993 年举办的;而 Black Hat Briefings 计算机安全会议则是从 1997 年开始的。

黑客界的世界级两会,其本质差异就在文化方面。如果你也有机会去往现场,去 Black Hat 和 DEF CON 都分别逛一逛就能明确感受到这两者的文化差异。Black Hat 之上能看到很多大型企业、政府机关,可能还有电子前线基金会的律师;而 DEF CON 之上很难看到企业组织,显然 DEF CON 更倾向于狂欢式的派对。不严谨地说,这两者是正式与休闲的区别,虽然大概其最终目标是殊途同归的。

相对而言,DEF CON 具备了明显更强的包容力,比如一直以来都公开支持 Anonymous 黑客组织。Black Hat 则充斥着企业、政府、学院派人士和各种独立黑客,空气中偶尔还漂浮着文化冲突气息。其实很多人这两个会都会去参加,但 Black Hat 上会看到更多的正装,而 DEF CON 总是以 T 恤为主的。DEF CON 大会之上先前不接受信用卡买东西,因为很多独立安全研究人员不希望透露自己的真实身份,胸牌上面都没有名字。

DEF CON 会上的与会者甚至会质疑演讲者,然后一起愉快地喝着啤酒,而 Black Hat 则显得更为庄重和商业。这可能是两会同样重要的原因。

就中国和美国的时差,今年在拉斯维加斯举行的 Black Hat USA 2017 现下已经结束。在这篇介绍大会 DAY 2 的文章中,我们更愿意多些笔墨来谈谈 Black Hat 与 DEF CON 大会这些年来的发展和变化。如果你更喜欢大会的议题干货,除了文末仍有提供演讲 PPT 下载,文章后半部分还是会列举几个 DAY 2 的议题,以供赏玩。因为实际上 Black Hat 每年的议题有 100 多个,我们也只能列举一些让人印象深刻的内容。

对现实世界实实在在的影响

两会这 20 年的发展,最明确的是内容和观众群体覆盖方面的变化。如 Black Hat,从先前专注于企业安全,到包含更多防御安全工作、安全团队管理,再到系统开发主题。如今甚至在行程表上还出现了 CISO Summit,所以 Black Hat 时间跨度也比从前变得更长。

会上的大量议题似乎都让这一周七天的时间看起来更长了,老牌黑客团队 L0pht 兼软件安全公司 Veracode CTO 的 Chris Wysopal 早年一直在参加 DEF CON 和 Black Hat:

DEF CON 举办第 20 届之际,“我当时觉得很值得去看一看,然后就震惊了。规模大了3倍,感觉已经不是个会了,更想是个节庆。不光是因为有更多的活动,比如说有了开锁的展位,而且现有的一些东西也加强了。CTF 原本就 5、6 桌人在搞攻防,一下就扩张到了 50 桌。”

1993 年首届 DEF CON 大会是在 Sands Hotel & Casino 举办的,当时只有大概 100 名与会人员。而去年参与 DEF CON 的人有 22000 人,Black Hat 也有 15000 人参与。

著名作者 + 会棍 Richard Thieme 从 DEF CON 第四届到第二十五届基本都参与了演讲,“这样的会议以这样的方式表现着安全社区的成熟。”他谈到当年第四届 DEF CON 的时候,才有一群黑客突然意识到他们掌握的技术,对于其它专家而言也是有价值的,这些技术通过这样的一个大会传递出去。

“那个时候,他们自己才真正发现,对于其他人而言所做的是有价值的事情,就是如何保护资产。他们找到了方向。”

这种影响有时的确是巨大的,比如大会上高危安全漏洞公布的瞬间。当年 David Litchfield 公布针对 SQL Server 的 PoC 攻击,很快导致 2003 年的 SQL Slammer 蠕虫爆发。

还有像是安全研究人员 Michael Lynn 当年认为他唯有从 Internet Security Systems 辞职,才能在大会演讲中公开他在思科路由器中发现的安全漏洞(因为当时思科向 Internet Security Systems 施压,阻止其公开信息)。这些都是此类安全大会造成的实实在在的影响。

而在这个时代,此类研究都已经先于大会本身公开了,就像 Black Hat 主题演讲之前 FreeBuf 就已经报道了一些公开的研究内容。这是 Black Hat 的意义得到扩大的表现。

对于绝大部分长期参加 Black Hat 和 DEF CON 大会的研究人员来说,除了会议本身已经产生的影响,在他们看来“两会”最大的价值在于能够见到平常见不到的安全专家,并且建立起真正的联系。

信息安全咨询顾问与研究人员,同时也是 Black Hat 审查委员会成员的 Stefano Zanero 回顾他首次参加 2004 年 Black Hat 大会的印象时说:“当时我还是很年轻的 Ph.D. 学生,第一次面向这么多的全球观众。Black Hat 真的很迷人。当时的会规模比现在要小。我作为一个演讲人,就是想要有机会碰到安全圈的那些名人。”

“我觉得建立起联系,是大会真正的价值所在,尤其是在安全行业不断壮大的今天。这些年我在大会建立起的专业人士网,对于我自己的工作而言是无价资产。”

Black Hat 在成长中变得更商业

ACE Hackware 安全研究人员、首席“Hacktologist” Taylor Banks 说:“我头一次参加 Black Hat的时候,这场大会看起来是黑客文化混合了企业的一场集会,围绕着信息安全。”他说,在某些参加 DEF CON 的人们眼中,现在的 Black Hat 大会更像是个销售产品。

“对我而言,我觉得 Black Hat 是个很不错的结合体。我很高兴地看到,信息安全会议能够有较高的价码,同时又能为沟通和招募提供好的环境,另外对参与者而言也有不错的价值。”

“老实说,我觉得把 Black Hat 和 DEF CON 比是不公平的。应该说,虽然两个会会给出一些相同的内容(而且经常是一样的人),这让 DEF CON 显得有价值得多。”“我觉得因为环境的关系,那些新来的人会发现 DEF CON 更吓人一些,而 Black Hat 会是个更容易投入的会吧。”

Black Hack 这些年来究竟发生了怎样的变化。 Zanero 说:“答案应该是成长迅速。相对隐晦的答案则应该是成长带来了不同领域、更多的人,所以社交活动也发生了变化。” Zanero 说他很想念多年前,那个彼此联系更为紧密的社区。

“现在大会大厅已经被人海淹没,在我看来没变的可能就是议题的质量和水准了,虽然议题内容也已经扩展到了更广的领域。”

不过不少参与大会多年的“老人”对此却有不同的看法。Thieme 说:“相较过去,现在已经消失的东西就是前沿的入侵技术。”“现在的大会已经是个供应商驱动的会议了,会议主要由技术专家主导,但也明显有了市场需要的声音,而市场往往并不需要那么技术化的东西。”

随着大会观众的增多,展区也在发生变化。Wysopal 说,展区是企业在 Black Hat 之上唯一关注的地方,里面充斥着各种公司——可能是做渗透测试的,或者所谓“hardcore”的安全企业,而不会是那种“恰巧有个安全产品或服务需要展示的企业”。

其实从今年我们关注到的 Black Hat 议题来看,出彩的内容相较往年有些乏善可陈。但实际上,在这些安全行业的大佬眼中,Black Hat 依旧充满价值。“如果你有目标,并且也知道如何寻找价值,那么这地方绝对是与猛兽组队的丛林。”

Wysopal 认为,“现在会有各种不同的观众来到这场秀。很多人都想要加入到议题中去。还会有其它可以去社交、建立联系的人。可能会有人是要找份工作,或者可能只是单纯想和往年的那些朋友碰个头。另外还有人是来找安全产品和解决方案的。这些事都在这个会议上同时发生。”

“只要能满足不同的观众,这就是一场成功的会议。”Black Hat,我们明年再见。

更多议题与花絮分享

ShieldFS:勒索软件杀手终于来了?

来自意大利的 7 名研究人员在昨天的 Black Hat 大会上分享议题《SHIELDFS : The Last Word in Ransomware Resilient File System》。FreeBuf 今天发布的文章更详细地阐述了这种对抗勒索软件的技术。这 7 名研究人员来自米兰理工大学,实际上他们已经在今年早前公布了两份研究 paper。

他们介绍了一种名为 ShieldFS 的项目,这是个 Windows 嵌入驱动与定制文件系统,可用于检测勒索程序感染信号,并及时阻止恶意行为,甚至还能将加密文件还原到先前的状态。

ShiledFS 实际上是用于检测 COW 操作的一种复杂机制。COW 也就是 Copy-On-Write,进行文件操作,包括复制、修改、替换这些都是 COW 操作。现如今的绝大部分勒索软件家族都依赖于 COW 操作,如获取原始文件、对其内容进行加密、替换原有文件。

不过 ShieldFS 不仅能够检测 COW 操作,同时还能发现加密的一些特征。当 ShieldFS 检测到符合其场景的事件后,还会检查内部行为模型,以区分良性进程和恶意的勒索程序。研究人员表示,ShieldFS 现如今已经配备有 2245 个合法应用适应模型,这些主要是为了防止太高的误报率。

检测到勒索程序之后,ShieldFS 会让操作系统阻止该进程,并采用定制的文件系统,对恶意行为进行逆向。从技术层面来说,这个过程在于 ShieldFS 是个嵌入驱动,它会安装定制的虚拟文件系统,能够对 COW 操作进行追踪,短时保留原有文件备份,并恢复一定量的文件。这种技术未来会广泛应用到勒索软件查杀么?详情点击这里 [ 1 , 2 ] 查看这两篇论文。

你知道去年最赚钱的勒索软件是哪款吗?

今天 FreeBuf 的安全快讯报道了一件事:希腊警方逮捕一名俄罗斯人,指控其运营 BTC-e 比特币交易平台,洗钱超过 40 亿美元。此人名为 Alexander Vinnik,现年38岁。先前负责调查Mt Gox盗窃案的东京安全公司 WizSec 指出 Vinnik 对当时被窃的比特币进行洗清,导致 Mt Gox 平台的关闭。Mt Gox 钱包私钥于 2011 年被窃,此事曾轰动一时。东京地方法庭文档显示,Mt Gox 的 30.7 万比特币转往 BTC-e 钱包。此外,BTC-e 的这些钱包于 2011 和 2012 年间针对多起网络抢劫案进行了洗钱操作。

大约在 Vinnik 被逮捕的同时,Black Hat 大会现场,谷歌的研究人员在分享他们针对勒索软件的研究,其中就特别提到了 BTC-e 比特币交易平台。全球比特币赎金支付,最终的取现操作,有 95% 都是通过 BTC-e 进行的。

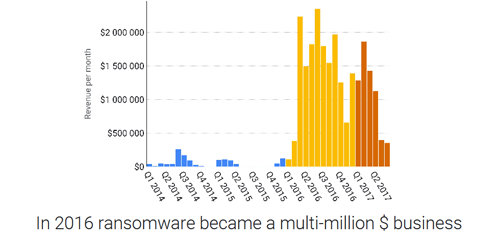

实际上这项针对勒索软件的研究是由谷歌、区块链分析公司 Chainalysis 和来自加州、圣地亚哥和纽约大学的研究人员共同发起的。他们对 34 个勒索软件家族进行分析,样本超过 30 万。基于大量数据,研究人员公布了不少图表。

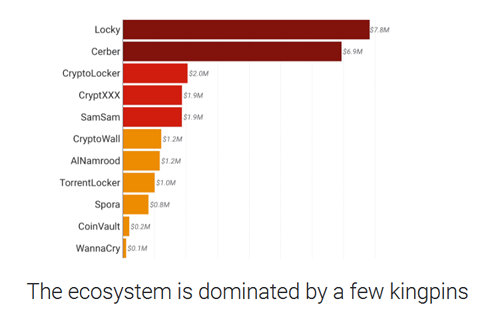

研究结果显示,2016 年是勒索软件收获最多的一年。每个月勒索软件赎金支付平均超过 100 万美元,有两个月甚至超过了 200 万美元。而最赚钱的两个勒索程序家族分别是 Locky 和 Cerber 。Locky 的成功和 Necurs 垃圾信息僵尸网络是分不开的,同时它还采用 RaaS 服务的方式,攻击者根本不需要多少技术知识,就能用上 Locky。谷歌的研究显示,Locky 赚到 780 万美元。排在第二的 Cerber 则赚了 690 万美元。更多研究内容可点击这里查看。

直接让洗车系统变死亡陷阱

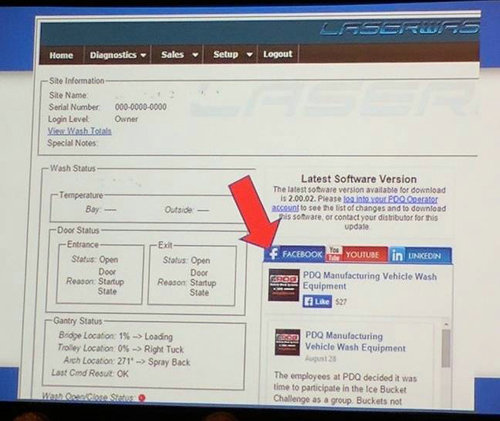

来自 Whitescope 的创始人 Billy Rios,以及 IFIP Working Group on Critical Infrastructure Protection 委员会主席 Jonathan Butts 共同分享有关洗车系统的议题。他们演示要入侵国外当前广泛应用的洗车系统 Laserwash 系列是很容易的,该系列系统由 PDQ 制造。

研究人员发现 Laserwash 设施可被远程监控,通过基于 web 的用户界面就能控制系统。实际上洗车设施内部有个 web 服务器,挂接到公网上就能被攻击者远程监视。该设施的控制系统实际上是个嵌入式 Windows CE 计算机,采用 ARM 兼容处理器。不过当前微软已经不再支持其上所用的 Windows CE 版本,所以本质上就存在安全威胁。

两名研究人员还真的发现有个洗车系统连接了网络,访问 web 界面,居然还是默认密码 12345 ,之后就实现了这套系统的完整控制。他们写了个 exploit 令洗车系统进行物理攻击,洗车过程中可以对人进行攻击。“这可能是可导致联网设备攻击人的首个 exploit”。

在整个演讲过程中,两人演示了他们如何绕过洗车系统门上的安全传感器,并将其关闭。“我们控制了洗车系统内部的所有设备,而且能够关闭安全系统。我们可以设置摇臂下探到更低的位置,摧毁汽车顶盖。”

他们还说实际上早在 2015 年 2 月份就已经发现了其中的安全问题,接下来 2 年都在试图对 PDQ 公司发出示警。直到今年他们的议题要搬上 Black Hat,生产商才回复了邮件,并且还说无法针对 exploit 进行漏洞修复。PDQ 发言人表示,已经在本周向客户发出警告,催促修改默认密码,或在网络中增加安全设施。值得一提的是,类似洗车系统这样的安全漏洞,已经属于工业控制领域了。

解决供应链安全问题真的很难

我们每天口袋里揣着的这部智能手机,其安全绝对不是苹果或者谷歌一家系统供应商的问题。它涉及到整个供应链的安全问题,比如说本届大会上揭露影响博通 WiFi 芯片固件的漏洞,影响范围起码也有百万级别的手机量。这类安全问题的解决难度有多大?是在芯片制造商发现这些问题,解决后需要知会受影响的手机制造商,和谷歌、苹果这样的系统制造商,随后谷歌和苹果进行系统升级,最终在手机制造商和运营商的共同配合下,才能修复漏洞。这一连串环节走下来,光是时间就要耗费很久。就好比即便本月 Android 系统更新已经修复 Broadpwn 漏洞,依然会有百万级别的 Android 手机受到漏洞影响。

来自 Gigamon 的首席工程师 Jack Hamm,与 Luta Security 公司的 CEO Katie Moussouris 分享了议题《Cyber Risks and Supply Chain Failures: Wheather to Zig or Zag》。讲述的就是解决供应链安全的难度。如上面的例子,即便抛开从系统供应商,到运营商最终向用户设备推送固件更新,用户本身都是供应链安全方面的一个环节。

“你选择推迟补丁更新,你就是供应链安全方面的一环,你积极地参与到了其中。”

要解决这样的安全问题实际上非常复杂。“从安全运营的角度来说,要保护供应链安全很难。你需要去看大量的数据、进行大量数据处理、进行大量聚合,还要从大量噪声数据中获取大量信息。这很难。”“即便你知道如何保护供应链安全,仍然会有像 NotPetya 这样的源自供应链的问题出现。”

而对供应链的入侵,就会影响到下游所有参与者,包括作为用户的你。在 Hamm 看来要解决这些问题,就需要从取证响应转变为实时监控,他将之称为“新型安全模型:防御者生命周期(The New Security Model: The Defender Lifecycle)”。其核心就是使用机器来与机器进行对抗,采用自动化的方式来弥合攻击者和防御者之间的间隙。

“针对漏洞做好多方准备,也就意味着为下一次‘心脏滴血’做好了准备,其中包括下次每个用户都会为你的手机做好补丁更新。”这涉及到供应链上的每个人。“自动化是做到这一点的关键所在。”

利用 Docker 容器来隐藏、植入恶意程序

攻击者滥用 Docker API 这样的新式攻击向量也能在目标系统中隐藏恶意程序,并远程执行代码。这套攻击方案的 PoC 已经被 Aqua Security 的研究人员开发出来。这家公司的安全研究员 Sagie Ducle 针对这个问题在 Black Hat 会议上进行了内容分享。

Docker 会将其 API 通过 TCP 暴露出来。这种攻击最终能够实现在企业网络中做到远程代码执行,而且常驻在主机中,主机上的现有安全产品是无法检测到的。攻击分成多个步骤,第一步是诱使开发者运行 Docker for Windows 到攻击者控制的 web 页面,该页面上有恶意 JS 脚本。JS 能够绕过浏览器的同源策略。研究人员采用的 API 命令并没有违反同源策略,还能在主机上创建一个 Docker 容器,以某个 Git 库作为 C&C。

不过最终目标还是要访问整个 Docker API,这样才能以高权限运行任意容器,访问主机或者说下层的虚拟机。为此,研究人员打造了一种“Host Rebinding Attack”技术,这其实类似于 DNS 重新绑定攻击——也就是利用 DNS 欺骗浏览器不实施同源策略。这种攻击达到也是类似的目的,但通过虚拟接口进行,所以攻击本身无法通过网络检测到。

Ducle 解释说,最终就能在受害者 Hyper-V VM 内部运行一个 container,共享主机网络,执行攻击者控制的任意代码。

下面一步就是要创建所谓的“Shadow Container”,最终是要让恶意 container 指令常驻,即便重启主机或者重启 Docker for Windows,攻击也能够持续。在这个过程中,攻击者写了个 container 关闭脚本,保存攻击者状态。在 Shadow Container 中保存攻击状态,然后写回到虚拟机中。Docker 重启或者重置,甚至主机重启,都会运行攻击者的 container。感兴趣的同学可以点击这里看更为具体的内容。