Sophos客户可参考这Knowledge Base Article的技术资讯更新,这包含我们正侦测和拦截的攻击变种。

自从昨天的Petya勒索软体攻击,大家都设法了解它如何散播,并这是否上个月WannaCry勒索软件的续集?

Sophos研究员团队研究出两者如何散播的共通点,和一些相异之处。他们亦凑集感染和加密的次序,和受保护的客户的情报。

与WannaCry之间的异同

我们研究员找不到在互联网散播的机制,但就如WannaCry,它利用针对甩脆弱的SMB安装的EternalBlue/EternalRomance漏洞入侵散播开去。

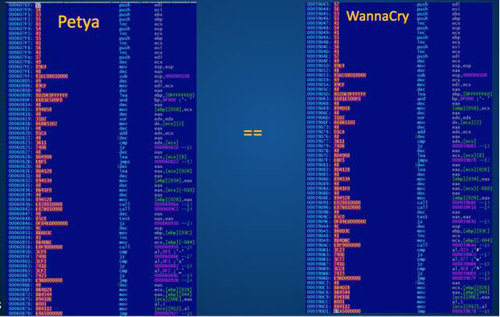

然而这散播只通过内部网络进行,下图显示Petya的SMB漏洞入侵shellcode对比WannaCry的:

漏洞入侵命令行工具

当SMB漏洞入侵失败时,Petya会尝试使用本地用户帐户的PsExec (PsExec是让用户在远端系统运行程序的命令行工具) 。它亦运行一个修改了的mimikatz LSAdump 工具,可找出记忆体上所有用户登入凭据。

它企图运行Windows Management Instrumentation 命令行 (WMIC) 以在每个具相关登入凭据的已知主机上部署和执行有效负载。(WMIC是一个脚本介面,简化了Windows Management Instrumentation (WMI) 和透过它管理的系统的使用)

黑客透过使用WMIC/PsExec/LSAdump骇入技巧,可感染在本地网路中已全面安装补丁的电脑,包括Windows 10。

攻击阶段

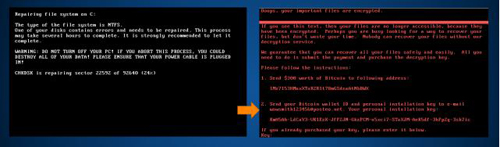

当感染一旦减慢,加密阶段就开始。这勒索软体加密您的资料文件并覆写您硬盘的开机间区,於是下一次当您重新开机时,您的C:盘的主索引亦将会被加密。为加深伤害 - 可能考虑到大多数用户在这阵子只会重新开机 - 勒索软体会自动在一小时後强制重新开机,因此会启动二次加密。

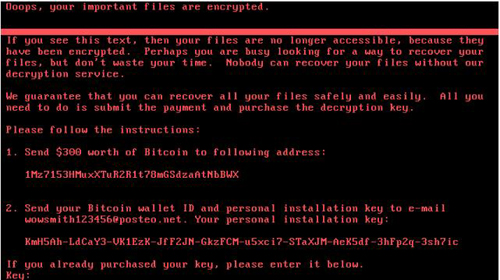

请细心留意勒索注记:

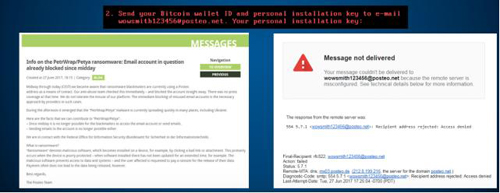

更甚的是,用作支付赎金的邮箱已遭关闭。因此即使受害者打算支付赎金,根本没有可靠方法确认款项已收讫和取得解密密钥。

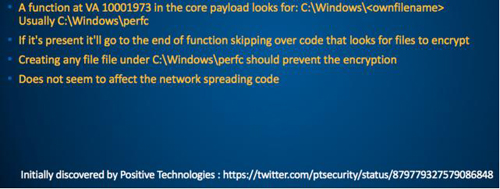

有没有kill switch?

资安业界最常见的问题之一就是当中有没有kill switch以关掉感染,答案是有的,但只限本地,如下:

Sophos 的防护方案

使用Sophos Endpoint Protection的客户已得到抵御所有这勒索软体的新近变种的防御。我们首次在6月27日13:50 (UTC时间) 发出保护,并已提供数个更新以进一步防御未来可能爆发的变种。

另外,使用Sophos Intercept X的客户已在这新勒索软体出现时先发制人主动受到保护,因此资料不会遭到加密。

再者,客户可选择限制用户在其网路上使用PsExec和其他双用管理员工具。Sophos Endpoint Protection提供PUA侦测,针对psexec和其他不需在每台电脑和每位用户安装的远程管理员软体。

我们创建了一个影片演示Intercept X如何对付Petya。

防御措施

即使Sophos客户已受保护,还有一些客户可做的行动以加强防御,如下:

· 确保系统具有最新的修补程式,包括Microsoft MS17-010 公告中所提

· 考虑禁止 Microsoft PsExec 工具在使用者电脑上执行。您可以使用如 Sophos Endpoint Protection 等产品来加以阻挡。Petya 变种在自动传播的另一种方法的一部份中会使用该工具的特定版本

· 定期备份,并在异地保留最近的备份副本。除了勒索软体之外,还有几十种方式会让档案突然消失,例如火灾丶洪水丶窃盗丶笔记型电脑遗失,甚至是意外删除。加密您的备份,就不必担心备份装置落入他人之手

· 避免开启来自不明寄件者的电子邮件附件,即使您在人力资源或会计部门工作,并且经常使用附件

· 下载 Sophos Intercept X 的免费试用版。家庭 (非商业用户) 请注册免费的 Sophos Home Premium Beta,透过防止硬碟上的档案和磁区遭到未经授权的加密来防御勒索软体

为让您更能了解像Petya的网路威胁,我们建议您参考以下资源:

· 防范勒索软件的一般作法,请见How to stay protected against ransomware

· 为了更加了解网路钓鱼,请见这说明文章

· 为了阻挡 JavaScript 附件,请设定「Windows 档案总管」使用「记事本」开启 .JS 档案

· 为了防止误导性的档案名称,请设定「Windows 档案总管」显示档案副档名

· 如须更多关於勒索软体的资讯,请聆听我们的 Techknow 播客

· 为了保护您的朋友和家人免受勒索软体威胁,请试用我们的免费 Sophos Home for Windows 和 Sophos Home for Mac