SQL注入(SQLi)利用不安全 Web App 和数据库驱动的类似软件,抽取或篡改数据(如用户账户记录),甚至在服务器上执行Shell指令。

这是合法用户和攻击者提交的代码,没有经过验证和清晰所导致的结果。被攻击软件或许期待的是一个订单号,而黑客发过去的却是一条SQL语句,而这恶意代码片段被包含到接下来的数据库查询中,让服务器按黑客的指令吐出敏感数据或执行他/她期待的动作。

据所掌握的信息可知,用户可租用喀秋莎扫描器专业版(Katyusha Scanner Pro)每月200美元租金;或者在自己的系统上安装一个,500美元。该软件使用免费渗透测试工具Anarchi扫描器对网站执行SQLi攻击。最重要的是,它能通过Telegram即时消息系统进行控制。

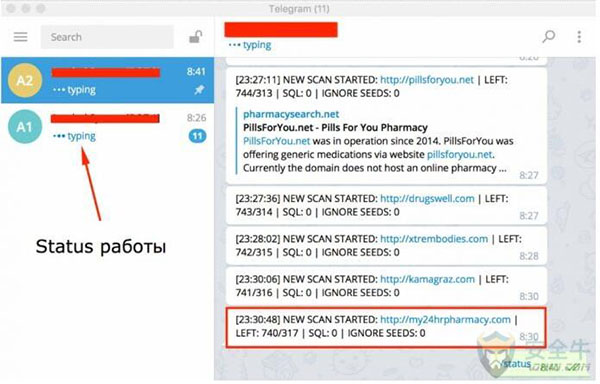

所以,基本上,用户可以在联网服务器上执行喀秋莎——无论是租用还是自己安装,然后用Telegram发送指令——比如攻击somepoorbastard.biz或mydietpillsnotascam.org之类的网站,直到命中一个有漏洞的网站。如果有专业版,还可以自动抽取登录凭证和内部数据库内容。轻量级版本也可用——只要你觉得自己可以利用任何已知漏洞。

这基本上意味着,没有技术背景的罪犯,也能很容易地用手机对无数公司企业发起攻击。如上所述,可通过Web门户控制,也可以通过Telegram文字消息控制。威胁情报公司 Recorded Future 的研究人员,是在暗网最封闭的隐藏黑客论坛上发现该软件包的售卖的。

Recorded Future 在博客中解释称:“在黑客过程可通过标准Web接口控制的同时,喀秋莎扫描器的独特功能,还能让罪犯上传目标网站列表,对多个目标发起同步攻击,通过Telegram并行无缝地进行控制。”

该技术受到了脚本小子的一致好评,其专业的客户支持也收到了极高赞誉。当然,经验老道的网络罪犯,也可以在他们的智能手机或平板上用SSH隧道做到这些;但喀秋莎实在是太易用了——令人担忧的地方正在于此。

攻击演示:某人通过telegram控制喀秋莎

扫描完成后,喀秋莎会对每个发现的目标显示Alexa网站评级,提供所发现Web安全漏洞的潜在重要性与利用可能性指南。

喀秋莎扫描器这种高度健壮又不贵的在线工具,降低了网络攻击的技术门槛,只会进一步恶化各公司遭受的数据泄露问题,凸显出定期基础设施安全审计的重要性。

信息安全厂商 Positive Technologies 的一份调查研究显示,2017年第一季度流传最广的攻击形式就是SQLi和跨站脚本攻击,各占被检测攻击总数的1/3。该报告将政府机构的Web应用列为了黑客首要攻击目标,其后是IT公司和金融机构,教育机构排在第四位。

注:喀秋莎这个工具名,映射的是苏联在二战期间研发的一款标志性多管火箭发射器,以其隐秘性和破坏性成为了纳粹军队的噩梦。