结束了一天忙碌的工作,回到家休息休息,打两盘游戏放松一下总归也算是一种劳逸结合。前日小编在打开游戏客户端的时候,出现了下面的画面。

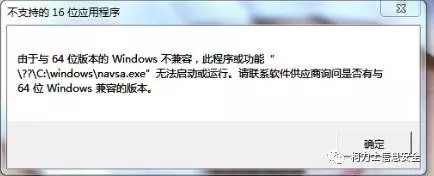

作为一款软件,总归多升级功能更完善,更能满足用户需求对吧。可是在升级结束之后,运行游戏却出现了这样的弹窗。一下子引起了小编的注意。

讲道理,获取了最高权限的系统和账户,不可能出现这种不兼容的情况,而且作为一款较为流行的游戏,不应该出现16位应用程序不兼容的情况。小编瞬间闪过了三个念头。

中毒了!

文件被替换了!

重启试试?

然而重启并没有什么卵用,小编这才确认了可能是中了所谓的软件升级包伪造病毒。

Petya勒索病毒变种在乌克兰爆发,并蔓延到欧洲多个国家的大型企业。病毒攻击的根源是劫持了乌克兰专用会计软件me-doc的升级程序,使用户更新软件时感染病毒,从而对众多企业的系统和数据造成惨重损失。

劫持软件升级“投毒”并不是新鲜的攻击手法,国内也屡有发生。但就在Petya勒索病毒变种轰动全球后短短数天时间内,山东、山西、福建、浙江等多省的软件升级劫持达到空前规模,单日就突破40万次!

尽管国内的软件升级劫持目前仅仅被利用流氓推广软件,但是大规模的网络劫持、大量缺乏安全升级机制的软件,如果再加上“商业模式”非常成熟的勒索病毒,无疑会造成灾难性后果。

事件还原

近期有多款软件用户密集反映360“误报了软件的升级程序”,但事实上,这些软件的升级程序已经被不法分子恶意替换。

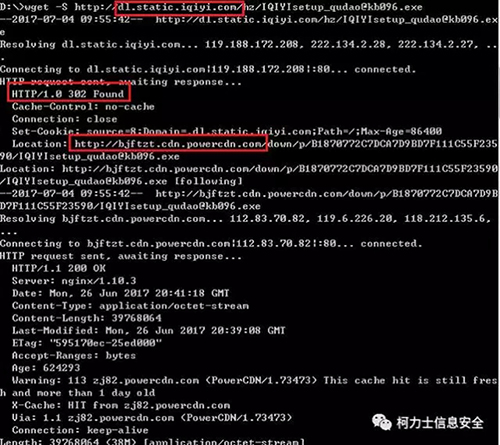

下图就是一例爱奇艺客户端升级程序被劫持的下载过程:可以看到服务器返回了302跳转,把下载地址指向了一个并不属于爱奇艺的CDN服务器地址,导致下载回来的安装包变为被不法分子篡改过的推广程序。

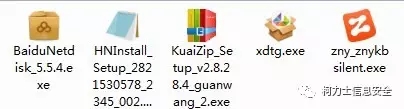

此次被劫持升级程序的流行软件远不止爱奇艺一家,下图就是一些由于网络劫持而出现的“假软件”。当然,并不仅仅只有这些,我们之前提到的TGP也是。

图2被网络劫持替换的“假软件”

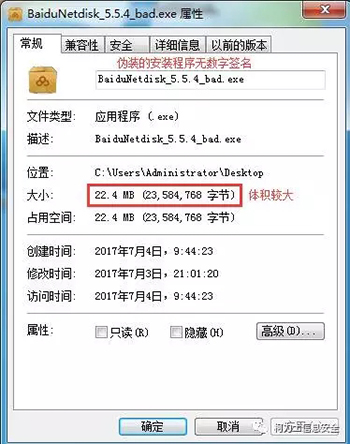

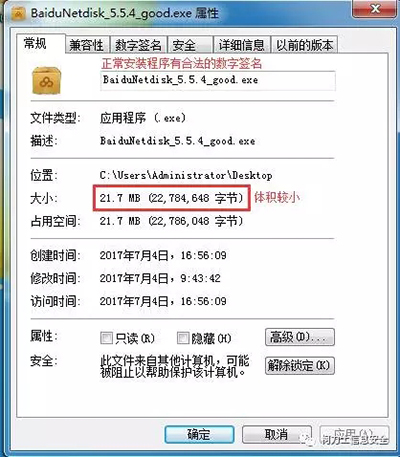

以下,我们以伪造的百度网盘安装程序“BaiduNetdisk_5.5.4.exe”为例分析一下恶意程序的行为。

与正常的安装程序相比,该程序不具备合法的数字签名,并且体积较大。

图3被篡改的伪装安装程序

图4正常的安装程序

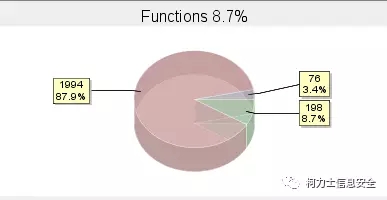

通过对比可以发现,两者在内容上还是有较大差别。两者只有8.7%的函数内容相同。

图5伪装安装程序和正常安装程序函数对比

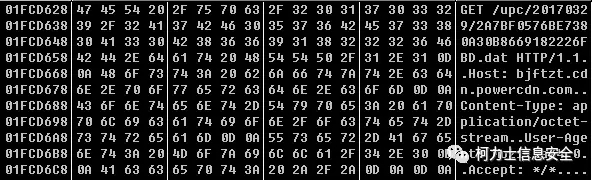

程序最初执行时会从从资源段中释放一个PE文件并执行,该文件就是程序所伪装的正常安装包。因此,该伪装程序是在运行正常安装包的同时静默安装其他推广程序。在正常安装包运行时,本程序会读取bjftzt.cdn.powercdn.com站点的子目录下的一个dat文件的内容,dat文件路径根据安装程序不同而不同,本文分析的程序“BaiduNetdisk_5.5.4.exe”所读取的是bjftzt.cdn.powercdn.com/upc/20170329/2A7BF0576BE7380A30B8669182226FBD.dat。程序请求数据包内容如下图所示:

图6 请求数据包内容

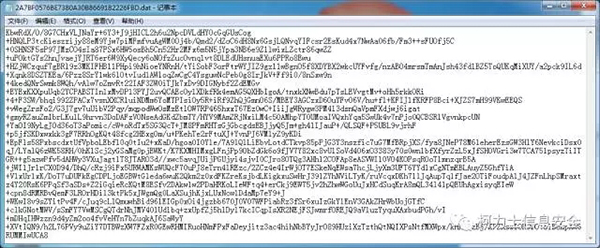

所读取的dat文件的内容如下图所示:

以上内容引用自360方提出的一些研究。

实际上近期大家在进行软件升级的时候,最好自己去官网手动下更新包,不要贪图便利让软件自动发现自动更新。

【本文为51CTO专栏“柯力士信息安全”原创稿件,转载请联系原作者(微信号:JW-assoc)】