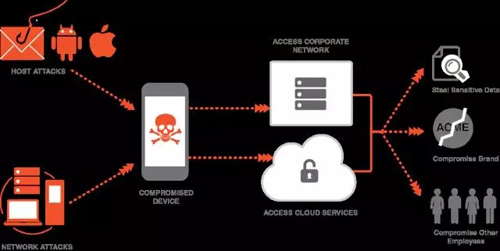

随着手机性能的提升,手机上存储、处理、传输的数据量剧增,手机已成为信息窃取的主要途径。手机上面临的安全威胁来自硬件、软件、网络连接等各个层面,但主要体现在操作系统上。

近期典型安全事件

操作系统作为手机上各种软、硬件资源的管理者,面临着日益严重的安全威胁:

- 2015年的XcodeGhost事件为iOS安全敲响了警钟,开发人员从非官网渠道下载带有后门的软件编译器,导致苹果手机3000多个正版软件在设计之初即被污染。

- 2015年7月,意大利知名监控软件厂商Hacking Team遭遇数据泄露,其中著名的间谍软件Android RCS利用远程监控系统利用三个通用的提权漏洞,对Android 2.0到Android 4.3版本的系统实施提权攻击,非法获取Root权限,进而实现远程监控。

- 2015年8月,KeenTeam团队在黑帽大会上曝光了其利用一个提权漏洞实现的通Root方案,号称可以对任何品牌的Android设备(包括Android 4.3以上的版本)实施提权攻击。

- 2016年8月苹果手机曝出iOS三叉戟漏洞。攻击者通过短信发送给手机两个链接,在用户点击连接后即可远程控制手机,并且窃取手机上的短信、邮件、通话记录、电话录音、存储的密码等隐私数据,还能监听并窃取Whatsapp、微信等社交软件的聊天信息。该链接利用了苹果手机iOS操作系统中的3个0-day漏洞,这三个漏洞也是在安全圈名声大噪的“三叉戟漏洞”。

- 2017年5月安全公司Check Point的报告显示,现有的Android系统中存在重大漏洞,可能导致用户隐私和财产安全受到威胁。该漏洞利用了在Android 6.0里启用的权限许可功能,这个功能允许用户手动同意请求手机相关权限的应用程序,可以在Android手机上直接运行盗号、广告和勒索软件。

截至2017年2月,Android系统公开披露的漏洞共计802个,iOS系统漏洞也已超600个。

- 2017年4月,360安全报告显示:99.1%的Android设备受到中危级别漏洞的危害,99.9%的Android设备存在高危漏洞,87.7%的Android设备受到严重级别的漏洞影响。2017年5.17,苹果连发了iOS 10.3.2和macOS 10.12.5新系统,紧急修复20多个漏洞。

当前,手机的软硬件漏洞已从上层应用为主,扩展到操作系统内核为主,全面覆盖固件、硬件甚至无线协议层面。手机漏洞由纯粹的应用漏洞发展到后台服务端漏洞,由代码缺陷漏洞发展到设计缺陷、认证授权等逻辑漏洞;由提权控制漏洞发展到隐私泄露漏洞等等,造成的危害成倍增加。而大数据、云计算的广泛应用背景下,出现大量数据源伪造、数据篡改和被窃听,造成数据失真,使得数据安全性、完整性和可信性降低,最终导致系统被控甚至崩溃。此外我国手机业务发展迅速,但核心部件仍为国外产品,易留“后门”控制手段,将手机变成“窃听器”或“监视仪”。

目前主要的安全措施

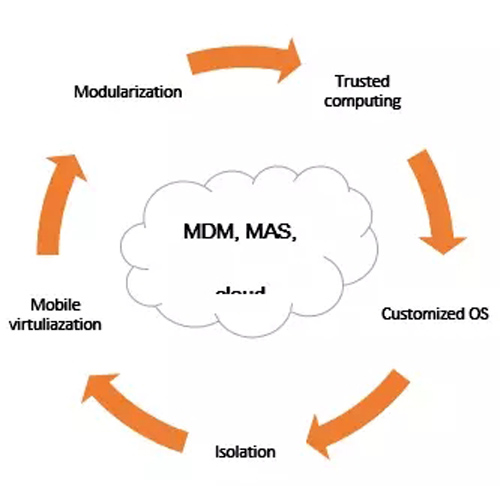

目前操作系统的安全增强措施主要有:

(1) 采用可信计算技术,给系统定义一个尽可能小的可信计算基(TCB),并在系统启动过程中基于TCB进行系统的可信引导保证系统未被篡改。

(2) 采用Android定制开发的方式,根据具体系统安全需求,对原生Android系统进行裁剪或二次开发,但这种方式仍存在个人数据和办公数据共存、非授权访问、数据监管复杂化等问题。

(3) 采用隔离机制,在不同应用之间、应用的数据之间、系统应用及用户应用之间、系统文体和用户数据之间通过加密手段或隔离存储以加强访问控制。

(4) 采用虚拟化技术,虚拟出一个安全域甚至是一个独立的操作系统给敏感应用,但是虚拟化的安全性由VMM实现的层次不同(VMM实现在硬件和OS之间,或OS之上等情况)而不同,并且较高的安全性也带来巨大的性能损耗。

(5) 采用更模块化或精简的系统体系结构(如Flask体系和LSM框架),在内核层实施强制访问控制以实现系统的安全增强。

(6) 另外还可以通过一些辅助措施,来配合终端操作系统实现终端设备整个生态系统的安全防护。如MDM管控技术实现在设备丢失或被盗情况下的数据保护,专用电子市场是从应用的安装源头切断恶意应用对系统的危害。

移动操作系统的安全发展

纵观以美国为代表的移动安全操作系统的发展,是根据商用手机和政务手机两条不同的路线同步进行。商用操作系统以Android、iOS、黑莓为代表,政务手机以专用系统的研制为主线。

Android是以Linux内核为基础,保留了Linux中的一些安全机制,如自主访问控制,又引入了应用签名、权限审核和沙箱等重要的安全机制。随着系统版本的不断更新,Android逐步引入了可信引导、SELinux等系统级的安全机制,一些设备厂商也通过基于硬件实现设备的加密和完整性校验,如基于TrustZone技术。

iOS是基于Unix的闭源操作系统,但是其安全机制与Android有很多类似之处,如应用签名、应用沙箱、应用权限管理等。iOS收紧应用的审核与发布,从应用的源头减少了恶意应用对系统带来的威胁。近期的系统版本也都支持全盘加密、基于硬件的可信引导等安全机制。

黑莓系统的安全体系比较完整,其安全保障依赖于黑莓的整体架构。黑莓的体系架构包含黑莓企业服务器(BlackBerry Enterprise Server, BES)、黑莓移动数据系统(BlackBerry Mobile Data System, BMDS)、黑莓智能手机(BlackBerry Smartphones,BS)、支持黑莓服务的设备(BlackBerry Connect Devices, BCD)、黑莓联盟计划(BlackBerry Alliance Program, BAP)和黑莓支持服务(BlackBerry Solution Services, BSS)等6部分。

政务手机的操作系统具有较高的机密性和完整性要求,其发展是从早期的功能机(非智能操作系统)到专用的操作系统(基于Win CE)再到现在引入商用的操作系统,如黑莓、Android和iOS。但是这些商用操作系统都要经过相关部门严格的审核,并根据不同的应用场景,对设备和系统功能进行修改和裁剪。

趋势总结

如果手机内置非自主研发的芯片,即便在不联网的情况下,攻击者也可以通过外层电磁空间启动预置在芯片当中的逻辑,让芯片自毁。因此,要真正做到安全,必须实现手机所涉及的基础软硬件全面国产化,包括CPU、GPU、基带、DSP、操作系统、电源管理芯片、指纹识别模块等。并且,结合云计算技术,实现对设备的全生命周期管理为手机安全提供更全面的保证。

【本文为51CTO专栏作者“中国保密协会科学技术分会”原创稿件,转载请联系原作者】