乌克兰、俄罗斯、印度、西班牙、法国、英国以及欧洲多国正在遭遇Petya勒索病毒袭击,政府、银行、电力系统、通讯系统、企业以及机场都不同程度的受到了影响。乌克兰内政部官员Anton Gerashchenko在Facebook上写道,该入侵是“乌克兰历史上最大的一次”,其目标是“动摇不稳定的经济形势和公民意识”,尽管它被“伪装成勒索企图”。据爆料,其中乌克兰副总理的电脑亦遭受攻击。

先不管那些,怎么破?上干货!

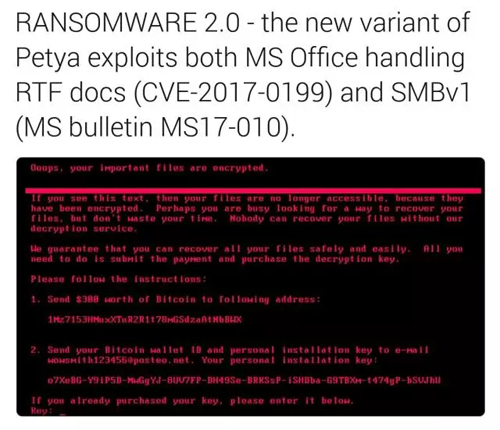

根据研究发现,攻击事件中的病毒属于 Petya勒索者的变种 Petwrap,可能的传播渠道是:病毒使用 Microsoft Office/WordPad(RTF)远程执行代码漏洞(CVE -2017-0199)通过电子邮件进行传播,感染成功后利用“永恒之蓝”漏洞(MS17-010),在内网中寻找打开 445 端口的主机进行传播。

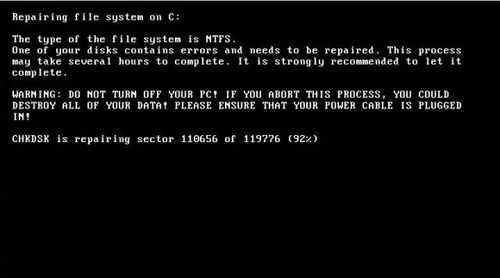

中毒后,病毒会修改系统的MBR引导扇区,当电脑重启时,病毒代码会在Windows操作系统之前接管电脑,执行加密等恶意操作。电脑重启后,会显示一个伪装的界面,界面上谎称正在进行磁盘扫描,实际上正在对磁盘数据进行加密操作。

当加密完成后,病毒要求受害者支付价值300美元的比特币之后,才会回复解密密钥。

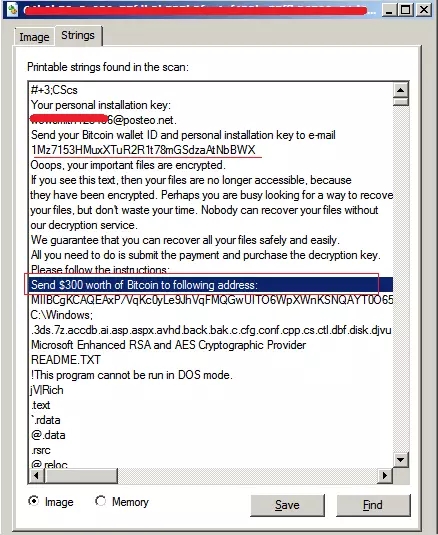

Petya病毒感染文件后缀列表:

.3ds .7z .accdb .ai .asp .aspx .avhd .back.bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz.h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt.pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd.vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip

从病毒样本中也可以看到攻击者邮件、Bitcoin地址、支付金额提示、感染文件类型等:

防护策略建议:

1. 不要轻易点击附件,尤其是.rtf、.doc等格式文件。

2. 更新Windows操作系统补丁

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

3. 更新 Microsoft Office/WordPad(RTF)远程执行代码漏洞(CVE -2017-0199)补丁

https://technet.microsoft.com/zh-cn/office/mt465751.aspx

4. 启用windows防火墙,关闭137、139、445等相关端口;

5. 使用HanSight Enterprise和HanSight NTA监控网络流量和主机行为,及时对告警排查处理。

【本文为51CTO专栏作者“瀚思 ”的原创稿件,转载请通过作者获取授权】