隐写术是一门关于信息隐藏的技巧与科学,所谓信息隐藏指的是不让除预期的接收者之外的任何人知晓信息的传递事件或者信息的内容。

据《华尔街日报》报道,我国“千人计划”专家、通用电气主任工程师郑小清被指控涉嫌窃取蒸汽涡轮制造流程图等技术机密送回中国。

值得注意的是,根据纽约北区联邦法庭的起诉书,FBI 称郑小清把 39 份通用公司的设计与流程图纸加密打包,然后藏在一张照片文件里面,将其伪装成一张正常的日落风景图,从公司服务器上拷贝出来,发到自己的邮箱里面。

在国内外,这类运用隐写术进行信息窃取、传递事件的情况并不罕见,学习过隐写术的人就可以轻而易举地对信息进行隐藏,但是被成功发现出来的极少,看来企业信息安全意识的提升仍旧任重道远!

上面这张图隐藏着一家公司的多份机密文件,你相信吗?

1隐写术,不为人知的威胁

近年来,被有心人利用隐写术来窃取商业机密的案例越来越多,这种技术有隐秘性强、写入速度快、写入内容大的特点。可能在不经意之中,企业的商业机密已经被窃取...

隐秘性极强

以本次的GE工程师的事件为例,单凭肉眼是没办法看出一张不起眼的风景图竟然隐藏了一家公司的核心商业机密。当前可以生成的隐写文件形式不仅有图像,还可以是音轨、视频剪辑或者文本文件等,随着隐写术的升级,隐写文件的隐秘性也不断增强,很多时候可以巧妙躲避系统的限制。

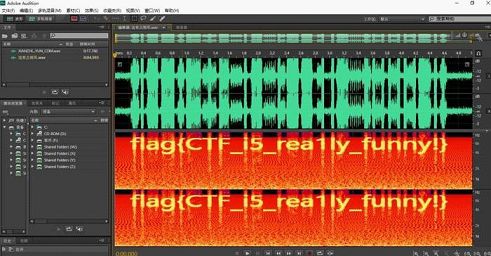

这是一段使用Mp3stego制作的含有隐藏着信息的音频,一般来说很难注意到其中的蹊跷。(图源:先知社区@M1n3)

2写入速度快

一家公司的商业核心机密的诞生可能需要10年甚至50、60年,但是窃取只需要花上几分钟!通用公司向警方提供的郑小清电脑活动的实时视频中显示,华人工程师郑小清窃取机密的这些操作步骤总共用了不到10分钟,这也足以证明目前的隐写术只需要很短的时间就可以完成隐藏信息的写入。细想一下,一家公司多年的心血仅仅需要几分钟就能被悄无声息地窃取,这对企业无疑是一次致命的伤害。

3写入内容大

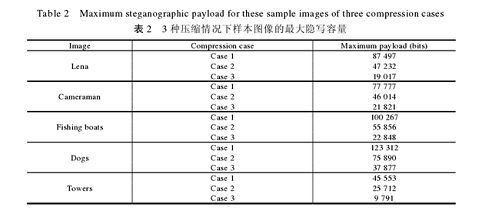

一张风景图竟然可以包含40个机密文档,许多人可能会不相信,但这确实是真的,通过隐写术就可以轻易实现!如果选择作为掩饰的图像比率足够大,纹理色彩更丰富,能隐藏的内容还可以更多,当然隐藏的内容越多,图像的变化会增大,也会更容易被发现。

根据《基于 MPUI 模型的 JPEG2000 图像最大隐写容量》中测试选用的图像大小为 256×256,Case 1的压缩情况且为灰度的 JPEG2000中,最大的隐写容量可达123,321bit。

信息窃取仅仅是隐写术应用的冰山一角

隐写术作为一种信息隐藏手段,机密信息窃取只是其用途的冰山一角,恶意软件利用这种形式实现攻击的次数也逐渐上升,因为攻击者可以通过网络发送无限的信息。恶意软件利用隐写技术使得其难以被发觉,悄然在无数的系统中游走,信息就在不经意间就被传送出去。此外,恶意软件一旦对系统发动攻击将会防不胜防,可能会导致系统的瘫痪。

事实表明,现在越来越多重大的信息安全事件都有着隐写术的身影。

俄罗斯间谍利用隐写图片窃取美国机密

2010年,美国联邦调查局逮捕的俄罗斯间谍活动嫌疑人,被指控在公众页面上传了看似平淡无奇的照片,根据联邦调查局提出的刑事起诉书,从这些图片的计算机信息中提取到了密码信息。这是头一次证实此类高技术手段在现实生活中被用于隐匿信息。

这幅看起来普普通通的“小狗睡觉图”中可能隐藏了俄罗斯间谍的密码信息。

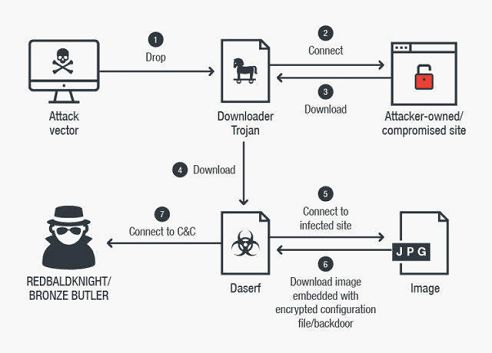

网络间谍组织“Tick”采用隐写术隐藏后门木马

2017年底,趋势科技发布报告指出,网络间谍组织“Tick”使用隐写术能够更好地隐藏后门木马。Tick将主要目标瞄向日本的组织机构,包括生物科技、电子制造、工业化学实体和政府机构,以及围绕关键基础设施、重工业、制造业以及国际关系方面展开攻击活动,旨在窃取企业知识产权与其机密信息。

报告表示,攻击者利用Daserf的变种攻击日本以外的企业,包括韩国、俄罗斯、新加坡和中国的组织机构。此外,Daserf多个版本利用不同的技术和隐写术,在意想不到的媒介(例如图像)中嵌入代码隐藏自己。

面对恶意使用隐写术我们只能束手就擒?

我们就真的只能被恶意的隐写术随意支配吗?当然是一百万个不情愿!面对隐写术威胁的大行其道,有以下的应对策略:

加强用于防范内部威胁的软件交付和发布机制。维护可靠的企业应用程序的中央存储库,用户可以下载批准的软件。不允许用户从未知来源下载软件。

在图像编辑软件的帮助下,寻找隐写标记,如图像中的轻微色差。此外,图像中的大量重复颜色可能是隐写攻击的标志。

控制隐写软件的使用。禁止在任何公司系统上安装隐写术软件,除非为商业目的特别要求。仅在包含的网段中部署此类型的软件。

仅安装来自受信任供应商的签名的应用程序。

配置反恶意软件以检测绑定软件。配置反恶意软件的软件以识别可以包含隐写图像的绑定软件的存在。

监控出站流量。通过监控出站流量来识别成功的隐写攻击的存在。

关于反恶意隐写软件

小编在查找资料时候发现,目前国内已经有一款据称能够扫描破译隐写文件的软件!

小编联系上了这款软件的开发者福州蓝鲨信息技术有限公司,拿到了“隐译”软件的试用版一探究竟!

隐译,全称隐写扫描破译系统,国内首款商用级隐写检测软件,支持图片、文档、压缩包、音视频及其他主流文件格式的隐藏信息破解软件。其通过独特安全算法对被隐写术“加工”后的文件进行解析,辨别抓取其中隐藏的其他信息,做到一键操作,快速检译。

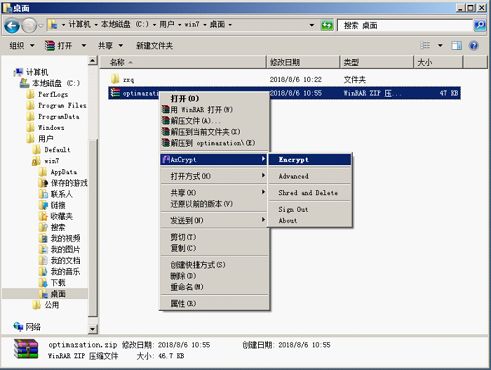

根据FBI提供的报告,还原了郑小清窃取过程,利用AxCrypt隐写工具制作了一张类似的包含着隐写文件的图片。

接下来,使用隐译软件进行扫描....

发现隐写文件!开始破译,发现原图中隐藏了一个文件。

查看隐译软件生成的报告可以得到该隐写文件的详细信息。

查看提取出来的00001.data,使用AxCrypt解密即可获得原机密文件。

在试用时候发现,这款软件不仅仅是可以扫描破译系统中的隐写文件,还支持隐写工具扫描功能,可快速查找并定位出系统内潜伏着的隐写工具。

信息安全之路任重道远

随着计算机技术的飞速发展,信息安全的犯罪事件呈现出爆炸式的增长趋势,从窃取个人信息到企业机密,甚至威胁到国家安全的案例早已屡见不鲜,从棱镜门、巴黎系列恐怖袭击到美国全球监听行动也印证了如阿尔温·托夫勒在《第三次浪潮》中所说的“无硝烟的战争”,在这个时代信息安全将不仅决定一家企业的辉煌与否,还可能决定一个国家的兴亡。

免责声明:中国财经时报网对