“邪恶”的USB设备攻击技术

USB设备攻击技术顾名思义是指利用USB设备进行攻击的技术,从USB接口诞生就存在利用它的攻击技术。但是近些年来,这种类型的攻击呈现了爆发式的增长,相比以往的攻击手段,现在的USB攻击技术种类多样、威胁巨大。

最早的USB设备攻击是USB存储设备摆渡攻击。USB设备作为攻击载体,唱主角的还是病毒、木马之类的软件。真正让USB设备成为主角的是HID攻击技术的出现。

USB HID (Human Interface Device)设备是USB众多设备种类中的一种,也是最常用的一种,被广泛用于人机交互和少量实时数据传输中,包括键盘、鼠标等设备。HID攻击利用USB接口伪造用户击键行为。恶意USB HID设备连接主机后发送伪造的按键命令,篡改系统设置、运行恶意功能。电脑就如同被幽灵控制了一样,会自动输入内容,以管理员的名义控制电脑。

图1 USB设备攻击技术

这种攻击有什么独到之处?

以HID攻击为例,这类攻击有以下的几点优势:

1) 隐蔽性强:杀毒软件和入侵检测系统都无法察觉这种攻击,更重要的是恶意代码被隐藏在芯片的固件中,被攻击后无法取证、检测;

2) 攻击范围广:只要主机设备支持USB协议就可能被攻击,具有跨平台的攻击能力;

3) 权限高:这类攻击由于采用模拟用户操作的攻击方式,轻易可以获得管理员权限。

这种攻击出现后,原本被视为安全便捷的USB设备开始成为了攻击者的“傀儡”,用户在不知情的情况下误用了他人的USB设备,如U盘、键盘、鼠标就有可能被攻击。因此也有研究者称:这种攻击出现意味着USB设备开始变“坏”。

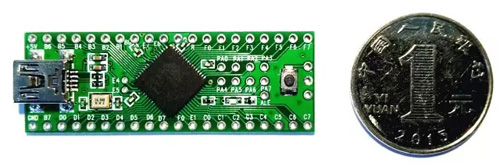

USB设备攻击技术起源

USB设备攻击技术引起关注源于2010年美国黑客安全大会。安全研究员Pisani等人在大会上公布了自己的研究成果——使用一款名叫Teensy的可编程嵌入式USB开发工具制作了一种通用的USB HID攻击套件。Teensy原本是一种小型的USB开源开发板,因为其强大的性能和简单可靠的硬件,成为了多数USB HID攻击者的首选平台。Teensy开发板的大小与普通优盘电路板大小类似,可以轻易地伪装成为一只普通优盘,配合Teensy的驱动软件(在普通人看来,安装一只优盘或移动硬盘这种动作再正常不过了),可以利用HID指令的高安全权限获取大量的信息,如电子文件、音视频、甚至用户键入的密码口令等,再通过网络途径转发出去,从而实现窃密的目的。HID攻击的出现完全颠覆了USB外设在大多数人心中可靠、安全的形象。

图 2 Teensy2.0++ 开发板

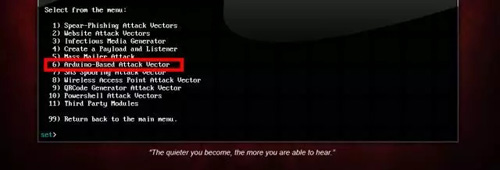

自动化工具助纣为虐

这个研究成果就像打开了潘多拉魔盒,在此之后利用USB HID接口进行攻击的研究层出不穷。后续的研究人员开发了S.E.T(Social Engineering Tookit)和kautilya两种自动化的攻击向量生成工具。这些工具可以通过一些简单的交互设置快速,自动化的生成攻击者需要的定制攻击载荷。任何一个拥有Teensy开发板的人,不需要任何USB编程或者电路知识,根据这些自动化工具的提示就可以制作完成一个具有强大攻击力的HID攻击工具。

图 3 S.E.T攻击套件

与之相类似的还有Rubber Ducky,和Teensy 相比,Rubber Ducky功能更强大、性能更强、更精致。Rubber Ducky通过简单的脚本语言、强大的硬件以及出色的伪装成功地获得黑客的“宠爱”。

图 4 Rubber Ducky

如此厉害的攻击技术,作为入侵专业户的美国国家安全局(NSA)自然不会错过。早在2009年前NSA下属的“获取特定情报行动办公室”(TAO)就研制成功了这种USB攻击工具,命名为COTTONMOUTH。这是隐藏在USB接口中的一项绝密间谍技术,具有获取数据、远程控制目标机、无线回传数据等功能。以USB HID设备为信息获取前端,获取目标主机的最高权限,结合无线回传技术,小小一条USB装备已经具备了信息采集、转发、传输功能,可以独立工作,甚至可以与其他窃密设备协同工作,突破无线设备传输距离的局限,经多次转发信息给窃密者。即使这台主机仅连接内部网络甚至没有连接网络,主机上的信息也会不知不觉地流失出去,物理隔离与安全距离形同虚设。它是目前已知的最精致的,最复杂威胁最大的HID 攻击工具。

图 5 NSA研制的COTTONMOUTH-1

U盘、键盘、鼠标以及智能手机都成它的“傀儡”

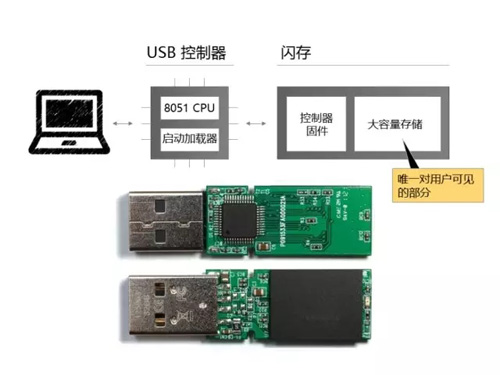

2014年轰动一时,造成了众多用户恐慌的BadUSB攻击,让大部分用户手中U盘变成了“邪恶工具”。其实这种攻击的本质也是一种HID攻击。之后研究者发现了针对罗技G600鼠标的HID攻击,这种攻击还具有双向感染能力。恶意硬件和软件之间可以交叉感染,硬件之间相互共用也存在传播病毒的可能。而安卓手机在更早之前就被发现能够实施这种攻击。至此,生活中常见的USB设备(鼠标、键盘、U盘、智能手机等)无一幸免成为了这种攻击者的“傀儡”。

“邪恶势力”并不满足现有的战果,很快就出现了新的攻击手段。HID攻击技术和其他攻击结合,攻击工业控制系统、攻击移动终端甚至实现虚拟机逃逸。这已经成为了HID攻击新的发展趋势。

图 6 BadUSB恶意程序示意图

USBee实现隔空取“物”

2016年11月在以色列本古里安大学研究团队提出了一种新的USB攻击技术。他们使用USB存储设备读写时泄漏的微弱电磁信号传输信息。这种技术对USB存储设备没有任何要求,通过软件控制下产生特定频率的电磁信号。攻击者接收电磁信号获取目标电脑的文件,实现隔空取“物”的目的。

USB攻击危害评估

USB的攻击载荷种类丰富,截止目前常见的通用载荷多达50多种,这个数量还在不断增加。载荷种类涵盖了信息收集、后门利用、执行程序、删除文件、远程控制等方式,甚至可以利用一些系统高危漏洞,如微软Office的漏洞CVE-2015-0097 MS15-022,利用这个漏洞可以在登录的Windows用户的上下文中运行任意代码。最新的攻击技术不受中文输入法的限制,能准确的获知目标主机键盘驱动加载状态、命令行窗口运行状态等。现在的HID攻击技术精细可靠,是一种真正具备实战能力的攻击手段,这样的技术进步值得研究者关注。

新型的USBee攻击虽然刚刚出现,但是它的独特的信息传输方式让大多数用户难以防范,能够以160-640bit/s的速度向外传输机密数据。这种利用USB电磁信号的攻击手法让多数人感到不可思议,它的出现对物理隔离网络的威胁意义重大。

总结

USB攻击技术的出现是恶意硬件技术发展的必然结果。在反病毒技术日益成熟的今天,攻击者希望从其他角度突破安全系统的防护,防护相对薄弱的底层硬件成为了攻击者的首选目标。与此同时,可编程的嵌入硬件的快速发展为攻击小型化、集成化提供了基础。由此也暴露出了一个重要的问题,一直以来信息安全工作以系统软件为主,长期忽视硬件在此过程中的重要性,导致了现在这种恶意硬件攻击事件爆发式的出现。

这种新型的攻击目前还没有非常有效的防护手段,如果下次再有陌生人对你说“我能借用你的笔记本给手机充电吗?”大家就要留心了。作为普通的用户,除了使用最新的反病毒软件以外,还要切记不随便使用来源不明的USB设备,离开电脑时要养成锁屏的习惯,不给别有用心的人可乘之机。通过本文,希望能让大家对这种新的安全威胁有一个清晰的认识,在生活中保护好自己的隐私安全。

【本文为51CTO专栏作者“中国保密协会科学技术分会”原创稿件,转载请联系原作者】