普通感冒这种小病,对人类来说已经不构成生命威胁,甚至可以说已经是朝夕相处、稀松平常,怎么会成为绝症呢?

这是一个常挂在嘴边的段子:是艾滋病危险还是感冒危险?艾滋病虽然致命,但只要控制洁身自好,就很难患病;而感冒虽然病症不重,但一不小心就会得上,而且如果不重视,就会发展其他严重并发症。

回看Wannacry,它就像这样一场感冒,却最终发展成了绝症。

Wannacry的威胁程度微不足道

说Wannacry是“感冒”,真的不是我看不起它,而是因为它的本质就只是操作系统漏洞,而且这个漏洞三月份就被微软打补丁修复了,事件后所有厂商给出的意见,最终还是打补丁封端口,这实在是太初级也太好修复了。相比动辄出现在各类宣传中技术高超的0day和APT2.0们,实在是见了面都不好意思打招呼。但就是这么一位“感冒”老兄,掀起的浪花一点都不比“艾滋”大哥小,搞得大批高校政府能源单位损失惨重,现身说法地诠释了别把豆包不当干粮这句至理名言。

Wannacry让这个几个系统漏洞这个感冒,在上周末瞬间发展成了禽流感、甲流、甚至非典。我们紧急就医后刚刚松口气的同时,不得不冷静下来,反思这一切的原因。

反思1:你在明我在暗:,防御者处于天然劣势

在攻防两端的较量中,攻击者可以选择任意时间、任意地点、任意漏洞利用、任意攻击面发起攻击,而防御者必须在全时间、全网络、全攻击面上全部进行防御。从概率、难度和工作量上来说,攻击方占据天然的优势。

回过头来,我们站在攻击者的角度来调研,100%的攻击者表示只要有人能访问你的数据,数据就一定会丢失,88%的受访攻击者声称他们12小时就能攻破一个目标,69%的受访者表示安全团队几乎从未抓到过他们的行踪。这个结果告诉我们一个残酷的事实:攻击者实际成功率其实很高,已经部署的防御系统实际失效率很高。

所以,在跟攻击者做斗争时,防御者要放下架子:不要总想着一拳把人家KO,而要多多周旋,以智退敌。问题不再是是否被黑,而是什么时候被黑和什么时候发现被黑。当攻击者的成本越来越高,攻击者自然更倾向于半途知难而退,这更像一种“劝降”。

反思2:意识比技术更重要

我们常常在足球比赛中提到“意识”这个词,一名球员在体力和速度上可能落后0.5秒,但上佳的意识可以让他提早启动1秒和选择最优路线,最终还是可以成功抢点破门。

在网络安全领域亦是如此,防御技术上部署了再多再高端的安全设备,意识不到位依然无效。

没有意识到风险是最大的风险。

网络安全具有很强的隐蔽性,

一个技术漏洞、安全风险可能隐藏几年都发现不了。

结果是“谁进来了不知道、是敌是友不知道、干了什么不知道”,长期“潜伏”在里面,一旦有事就发作了。

以上这段讲话简直就是Wannacry的神预测:3月份就存在的漏洞,长期潜伏无人处置,一旦有事被利用就发作了。我相信此次中招的单位中,绝大部分部署了安全设备和措施,技术能力上是可以防御此次勒索病毒的,但是结果为何事与愿违?这说明网络安全意识还不够,需要工具来提醒和呈现,来加强和巩固意识。

反思3:病不在重而在于拖

近几天在网络上流行了一个段子,叫做扁鹊见蔡桓公"之"微软见客户":

微软见用户,立有间,微软曰:“君有漏洞在电脑,不治将恐深。”用户曰:“寡人无疾。”微软出,用户曰:“医之好治不病以为功!”

居十日,微软复见,曰:“君之病在端口,不治将益深。”用户不应。微软出,用户又不悦。

居十日,微软复见,曰:“君之病在病毒,不治将益深。”用户又不应。微软出,用户又不悦。

居十日,微软望用户而还走。用户故使人问之,微软曰:“疾在漏洞,补丁之所及也;在端口,组策略之所及也;在病毒,defender类杀软之所及也;已中毒,司命之所属,无奈何也。今已中毒,臣是以无请也。”

居五月,用户电脑被锁,使人索微软,微软复述如上。用户文件遂亡。

上述段子生动形象地再现了小病扩大的过程,它告诉我们在网络安全领域处理威胁要及时,威胁潜伏的时间越长,其威胁能力就越大,破坏力就越强,拖延症的后果可不是闹着玩的,拖到最后威胁就变得致命。

反思4:检测要持续,响应要快速

传统安全设备的日志,或者集中汇总到SOC上的日志,常常进行短暂但不持续的检测。前面我们看到,一次攻击可能持续12个小时以上,这次攻击可能伪造成从N个点发起,又针对N个攻击面,按照每分钟10条日志的保守计算,这次攻击将要产生1200条日志,在没有规律的情况下这些日志看似独立难以综合分析。收集到这种海量日志,又缺乏进行关联分析的方法,对攻击防御几乎无法起到任何作用。

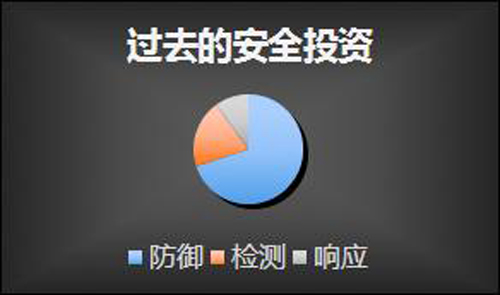

所以面对这样的对手,防御者要进行持续可跟踪的检测和快速地响应。Gartner指出,用户应该大幅提升安全检测手段的投资,应该占到整体安全投资的30%以上,预计到2020年,安全检测和响应的投资将从10%增长到60%。在网络安全法的第五章第五十一条,也明确提到:国家建立网络安全监测预警和信息通报制度。国家网信部门应当统筹协调有关部门加强网络安全信息收集、分析和通报工作,按照规定统一发布网络安全监测预警信息。所以不论国内外的声音都告诉我们,需要构建持续监测和快速响应的防御系统。

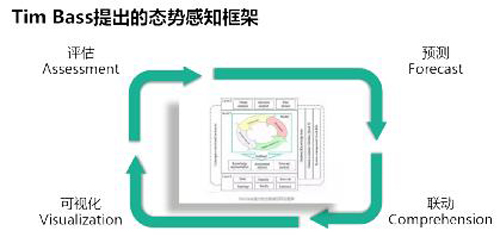

可视化安全威胁态势感知方案的目标

通过以上的反思和总结,以Gartner提出的新一代自适应安全防御架构和Tim Bass提出的态势感知框架为指导思想,安博通在业界率先发布了可视化安全威胁态势方案,该套方案放弃了传统方案万能防护、被动防护和短时防护的弊端,致力于实现以下目标:缩小暴露面、延长攻击时间、加强风险意识以及降低发现成本。

如果把态势感知系统比作人体的话,负责风险威胁防范的安全设备的策略就是“血肉”,安全策略管理就是“灵魂”。那么当四肢感觉到威胁,将信息传回大脑,而后大脑反应决策再做出响应过程中,传导信号的“神经元”是什么呢?安博通认为,可视化系统就是这里的神经元,起到承上启下传导的重要作用,而本套方案亦能进行安全策略的管理。

可视化安全威胁态势感知方案预防Wannacry勒索案例

在安博通可视化安全威胁态势感知系统防护下,可以使用以下三层要件来预防Wannacry勒索行为。

层级一:基于安全域架构的安全策略可视化

将安全域和安全策略可视化后,通过电子版的策略合规基线图,可以清晰地呈现访问路径。针对Wannacry勒索,此时,防御者应该可以清楚地发现从互联网区域到内部区域存在非法访问行为,并且系统发出告警。

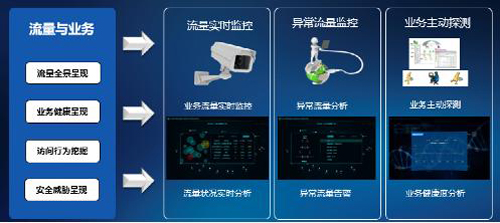

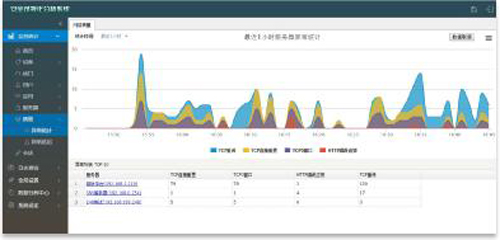

层级2:流量实时监控与主动探测

在这一层级,我们试图把路径上的流量呈现出来,对异常流量进行告警,并对业务质量和网络质量进行主动探测。针对Wannacry勒索,此时,防御者在收到前文所述的路径告警信息后,可以查询到该非法路径上的流量为目标445端口的SMB文件共享,从外到内的文件共享明显是非法异常流量,系统将继续告警。至此,即时意识不到位,一名安全防御者应该已经意识到事态有问题。

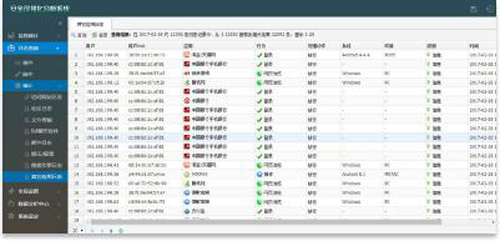

层级3:纵深安全事件数据的叠加与分析

在这一层级,我们把各个层面的信息汇总起来叠加到系统上,得到更为立体的安全态势分析。针对Wannacry勒索,此时用户根据路径和流量的告警继续查询,发现路径上的IDS设备正在上报利用漏洞的日志,而终端安全组件也在上报未打补丁的日志。至此,防御者不仅应该很轻易地意识到存在攻击,而且能够结合安全事件情报定位到攻击手段和防御方法,并通过系统迅速下发策略响应解决此问题。

可视化安全威胁态势感知平台部署展示

安博通可视化安全威胁态势平台设计为数据采集层、数据处理层和数据应用层,并进行统一运维管理:

以下是各个可视化呈现维度截图,请各位看官自行欣赏:

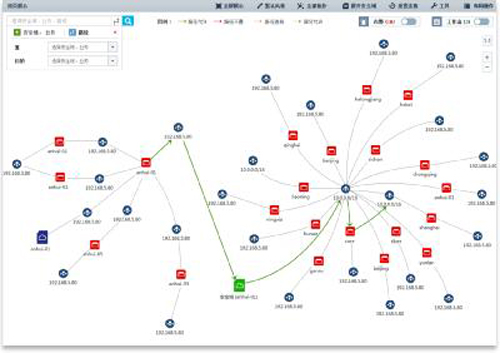

安全域基础架构可视化

安全路径可视化分析与查询

合规矩阵可视化监控

安全策略可视化管理

业务质量可视化

网络质量可视化

用户行为可视化

安全态势感知综合可视化展现

打造网络作战全景图

安博通可视化安全威胁态势感知平台可适配大屏展现,真正为安全防御者提供网络作战的全景地图,通过可视化展现提升安全意识和减小暴露面,通过路径、流量和威胁情报的层面延长攻击时间和提升攻击成本,让Wannacry这样的低级威胁无法潜伏,也让高级持续性攻击无所遁形。