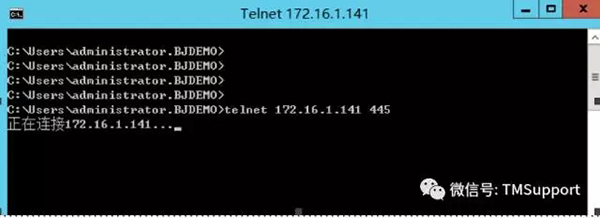

2017年5月12日起, 全球性爆发基于Windows网络共享协议进行攻击传播的蠕虫恶意代码, 经研究发现这是不法分子通过改造之前泄露的NSA黑客武器库中“永恒之蓝”攻击程序发起的网络攻击事件。“永恒之蓝”通过扫描开放445文件共享端口的Windows电脑甚至是电子信息屏,无需用户进行任何操作,只要开机联网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等一系列恶意程序。

利用445文件共享端口实施破坏的蠕虫病毒,曾多次在国内爆发。因此,运营商很早就针对个人用户将445端口封闭,但是教育网并未作此限制,仍然存在大量开放的445端口。据有关机构统计,目前国内平均每天有5000多台电脑遭到NSA“永恒之蓝”黑客武器的远程攻击,教育网已成重灾区!

由于病毒在周五晚8点左右爆发,尚有很多电脑处于关机状态,周一工作日开机需谨慎对待,建议用户周一开电脑之前先拔掉网线。

一、周一开机指南

1. 防护第一关,开关域名免疫(建议IT部门员工操作)

亚信安全研究发现,该勒索病毒运行后会首先请求一个秘密开关域名

[www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea].com(注意,“[ ]”是为了防止误操作点击刻意添加,实际域名中无“[ ]”),请求失败后即开始执行加密;相反,请求成功后立即退出,不执行加密。如果企业内网机器没有互联网访问权限,建议用户在内网修改此开关域名

[www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea].com的内网解析,并且将解析IP指向企业内部在线的web服务器,从而实现免疫。如果内网机器具有互联网访问权限,则无须采取额外措施。

(注意:以上方法在已知样本中测试有效,未知样本可能无效。)

2. 开机前准备工具(建议IT部门员工操作)

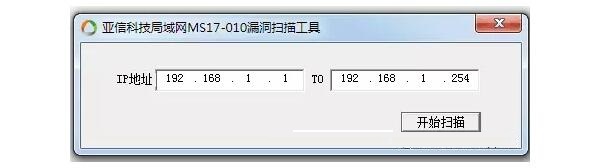

✓ 下载亚信安全MS17-010局域网扫描工具,扫描局域网哪些机器没有打MS17-010漏洞对应的补丁程序,便于管理员有针对性的处理没有打补丁机器。

亚信安全局域网扫描工具

工具下载地址:

http://support.asiainfo-sec.com/Anti-Virus/Tool/亚信科技局域网MS17-010漏洞扫描工具.zip

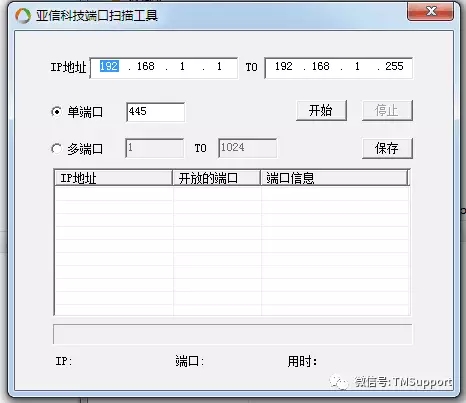

✓ 下载亚信安全端口扫描工具,扫描局域网中哪些机器开放了445端口,便于管理员有针对性的处理打开445端口的机器。

亚信安全端口扫描工具

工具下载地址:

http://support.asiainfo-sec.com/Anti-Virus/Tool/亚信科技端口扫描工具.zip

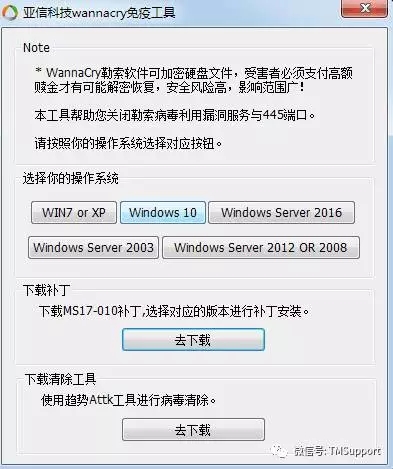

✓ 下载WannaCry/Wcry勒索病毒免疫工具,该工具可以关闭勒索病毒利用漏洞服务及445端口,还可以下载MS17-010对应的补丁程序,下载清除工具,下图为工具运行界面:

WannaCry/Wcry勒索病毒免疫工具

免疫工具下载地址:

http://support.asiainfo-sec.com/Anti-Virus/Tool/亚信科技wannacry免疫工具.zip

✓ 下载WannaCry/Wcry勒索病毒专杀工具,下载地址:

32位系统

http://support.asiainfo-sec.com/Anti-Virus/Tool/supportcustomizedpackage.exe

64位系统

http://support.asiainfo-sec.com/Anti-Virus/Tool/supportcustomizedpackage_64.exe

✓ 下载专杀工具使用说明,下载地址:

http://support.asiainfo-sec.com/Anti-Virus/Clean-Tool/ATTK_CN/ATTK_USER_MANUAL.doc

✓ 如果网内有微软停止服务的系统(XP和WindowsServer2003),请下载微软发布的针对停止服务系统的特别安全补丁。详细信息请参考链接:

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

✓ 下载MS17-010对应的Microsoft Windows SMB 服务器安全更新 (4013389)补丁程序。详细信息请参考链接:(https://technet.microsoft.com/library/security/MS17-010)

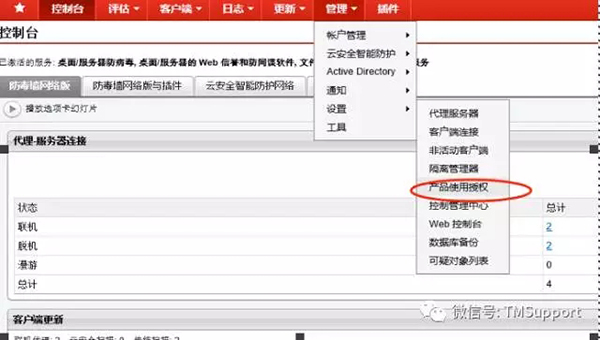

二、对亚信安全产品服务器端进行配置:

1. 亚信安全OSCE

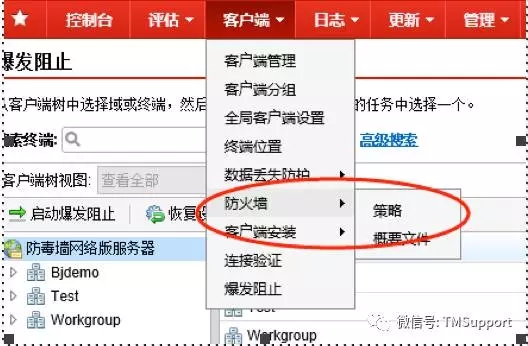

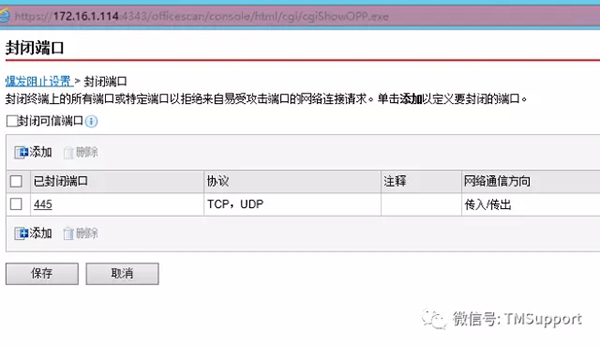

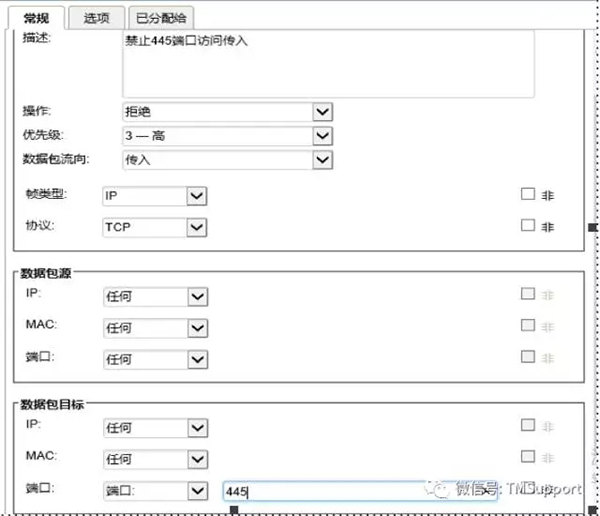

1) 启用防火墙功能,关闭445等相关端口

启用防火墙

配置防火墙

加入禁止445端口访问的规则。

策略配置后,会使用禁止445端口数据包

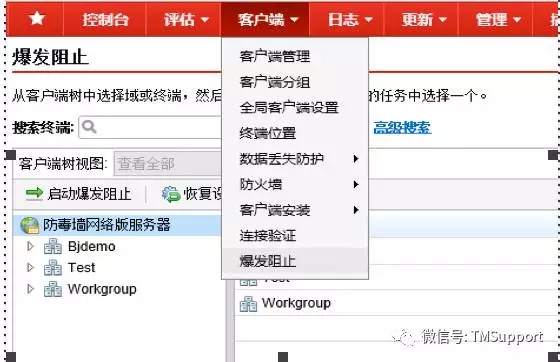

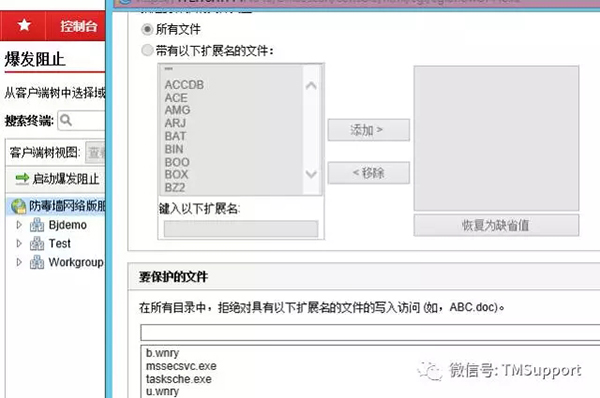

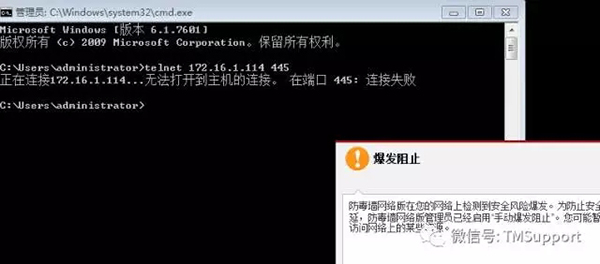

2) 启动爆发阻止功能,禁止端口和具体病毒文件写入系统。

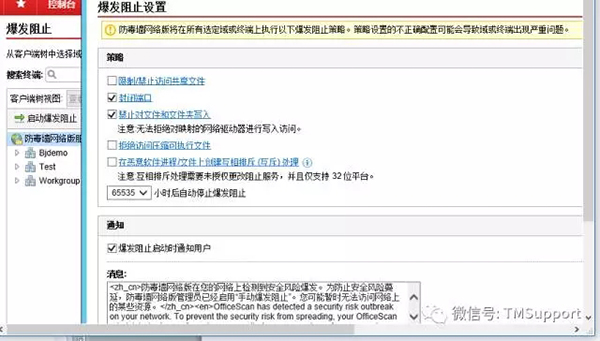

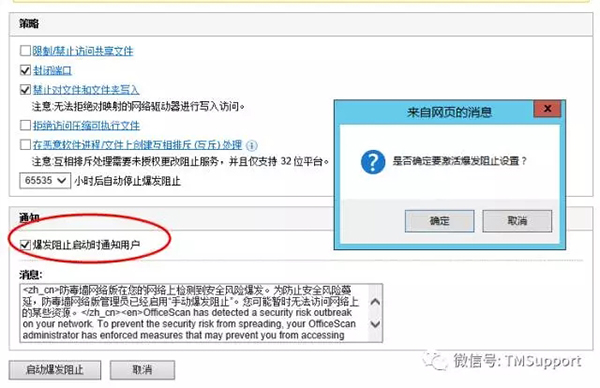

启用爆发阻止,设置时间为65535(长期)

封闭端口(双向)

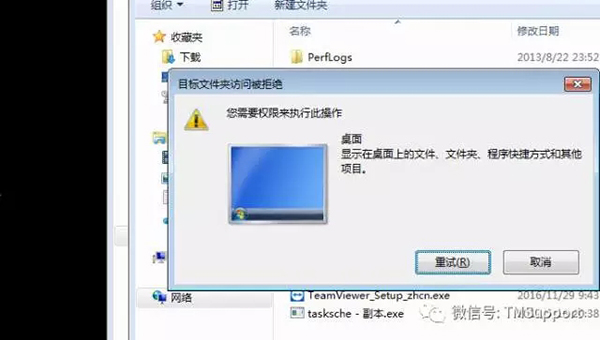

在爆发阻止中禁止对文件和文件夹写入,添加如下文件禁止写入。

mssecsvc.exe

tasksche.exe

b.wnry

c.wnry

r.wnry

s.wnry

t.wnry

u.wnry

Taskdl.exe

Taskse.exe

- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

- 7.

- 8.

- 9.

- 10.

后期可以不断加入我们发现的新的病毒文件名字。

启用爆发阻止,确定

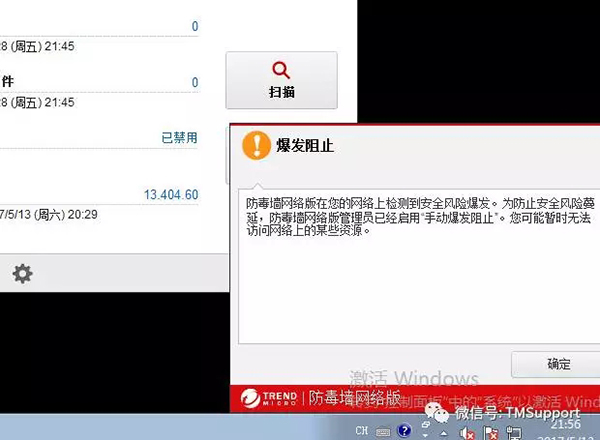

“爆发阻止启动时通知用户”勾选时,用户会收到如下通知,不勾选则不会通知客户端。

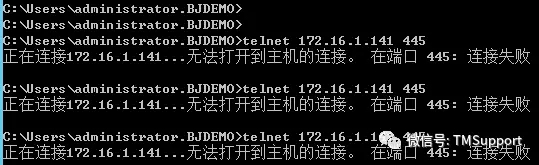

策略生效后,客户端445端口禁止访问

客户端出的445端口也会禁止访问

当我们禁止的文件名写入时,会被拒绝,无法写入。

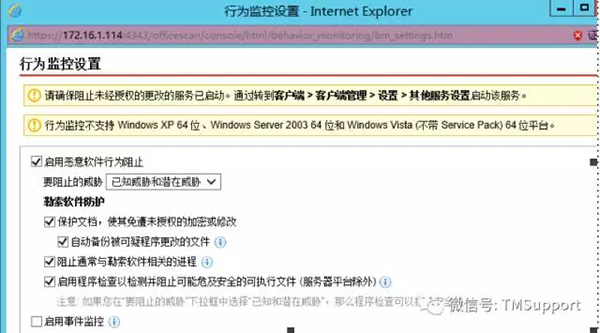

3) 启动OSCE的反勒索软件引擎

启用行为监控设置

选用阻止勒索软件功能。

功能启用后,会阻止非授权的加密。

注意:启用该功能,可能会对出现客户端误判,当客户有加密软件时,需要添加例外操作。

2. 亚信安全TDA

亚信安全深度威胁发现设备TDA于2017年4月26日已发布检测规则(Rule ID 2383),针对透过微软SMB远程代码执行漏洞CVE-2017-0144(MS17-010)所导致的相关网络攻击进行检测。利用此漏洞的攻击包含前期的 EternalBlue 和近期大量感染的勒索病毒 WannaCry/Wcry。TDA 的内网攻击检测能力是针对源头的零日漏洞进行实时有效的网络攻击行为检测,让用户能快速从网络威胁情报的角度定位内网遭受攻击的终端,以实施相对应的响应措施。同时,用户可透过产品联动方式与亚信安全终端安全产品 OfficeScan 以及亚信安全网关产品 DeepEdge 进行有效联动以阻断其攻击。

(1) Deep Security

针对微软远程代码执行漏洞[1008306 - Microsoft Windows SMB Remote Code Execution Vulnerability (MS17-010)], Deep Security在5月2日就已发布了针对所有Windows 系统的IPS策略,用户只需要对虚拟化系统做一次"建议扫描"操作,就能自动应用该策略,无论是有代理还是无代理模式,都能有效防护该勒索软件。

1) 启用入侵防御。在策略----入侵防御规则中----选中和MS17-010相关的补丁。

2) 启用防火墙禁止445端口访问

(2) Deep Edge

Deep Edge在4月26日就发布了针对微软远程代码执行漏洞 CVE-2017-0144的4条IPS规则 (规则名称:微软MS17 010 SMB远程代码执行1-4 规则号:1133635, 1133636, 1133637, 1133638)。可在网络边界及内网及时发现并拦截此次加密勒索软件攻击。

(3) DDEI

针对加密勒索软件攻击,用户需要在Web和Mail两个入口严加防范。虽然此次攻击是黑客利用系统漏洞发起的勒索软件攻击,只需在Web渠道通过IPS或防火墙规则即可拦截,但广大用户切不可掉以轻心,因为还有大量的勒索软件攻击是通过邮件渠道发起的,我们还需要在邮件入口处加以防范,防止勒索软件卷土重来。

3. 开机及后续操作步骤

➢ 第一步:拔掉主机网线后开机。

➢ 第二步:部署亚信安全WannaCry/Wcry勒索病毒免疫工具。

➢ 第三步:如果系统已经感染WannaCry/Wcry勒索病毒,请使用专杀工具对系统进行查杀。

➢ 第四步:已经加密的文件可以使用EasyRecover等数据工具进行恢复,可以恢复部分加密文件。

➢ 第五步:重启电脑,连接网络,打开系统自动更新功能,检测并安装更新程序,也可以使用亚信安全WannaCry/Wcry勒索病毒免疫工具进行补丁安装。

4. 非亚信安全用户开机指南

➢ 第一步:拔掉主机网线后开机

➢ 第二步:部署亚信安全WannaCry/Wcry勒索病毒免疫工具。

➢ 第三步:如果系统已经感染WannaCry/Wcry勒索病毒,请离线安装亚信安全OfficeScan客户端,并对系统进行扫描,清除勒索病毒,离线安装包下载地址

32位:http://support.asiainfo-sec.com/Anti-Virus/Tool/20170513_32.zip

64位:http://support.asiainfo-sec.com/Anti-Virus/Tool/20170513_64.zip

➢ 第四步:已经加密的文件可以使用EasyRecover等数据工具进行恢复,可以恢复部分加密文件。

➢ 第五步:重启电脑,连接网络,打开系统自动更新功能,检测并安装更新程序,也可以使用亚信安全WannaCry/Wcry勒索病毒免疫工具进行补丁安装。