事件

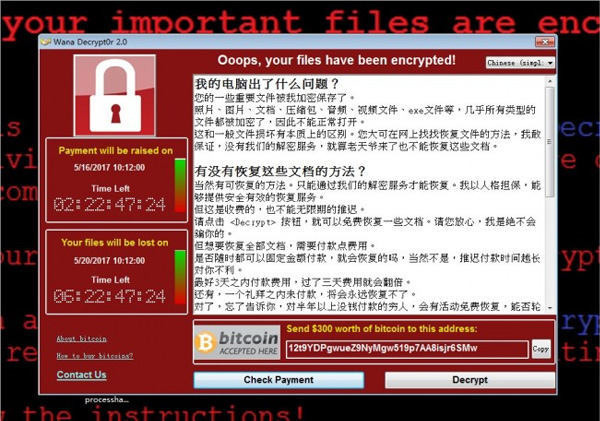

从5月12日晚间起,中国各大高校的师生陆续发现自己电脑中的文件和程序无法打开,而是弹出对话框要求支付比特币赎金后才能恢复,大家上网互相交流后才发现这不是个案。无独有偶,在同一时间,英国医院也受到了类似的勒索攻击,导致医院系统趋于瘫痪,大量病患的诊疗被延迟。

熟悉计算机安全的人都能看出,这是最近几年极为流行的、依靠强加密算法进行勒索的攻击手段。不过据腾讯反病毒实验室分析,与之前的攻击不同的是,勒索病毒结合了蠕虫的方式进行传播,传播方式采用了前不久NSA被泄漏出来的MS17-010漏洞,因此无需受害者下载、查看或打开任何文件即可发动攻击。在NSA泄漏的文件中,WannaCry传播方式的漏洞利用代码被称为“EternalBlue”,所以也有的报道称此次攻击为“永恒之蓝”。

勒索病毒被漏洞远程执行后,会从资源文件夹下释放一个压缩包,此压缩包会在内存中通过密码:WNcry@2ol7解密并释放文件。这些文件包含了后续弹出勒索框的exe,桌面背景图片的bmp,包含各国语言的勒索字体,还有辅助攻击的两个exe文件。病毒会通过Windows Crypto API中AES+RSA的组合,对电脑上的文档、图片、程序等文件进行加密,然后进行敲诈。同时,病毒还会继续寻找网络中其它带有445端口漏洞的目标,并进行持续传播。

全景

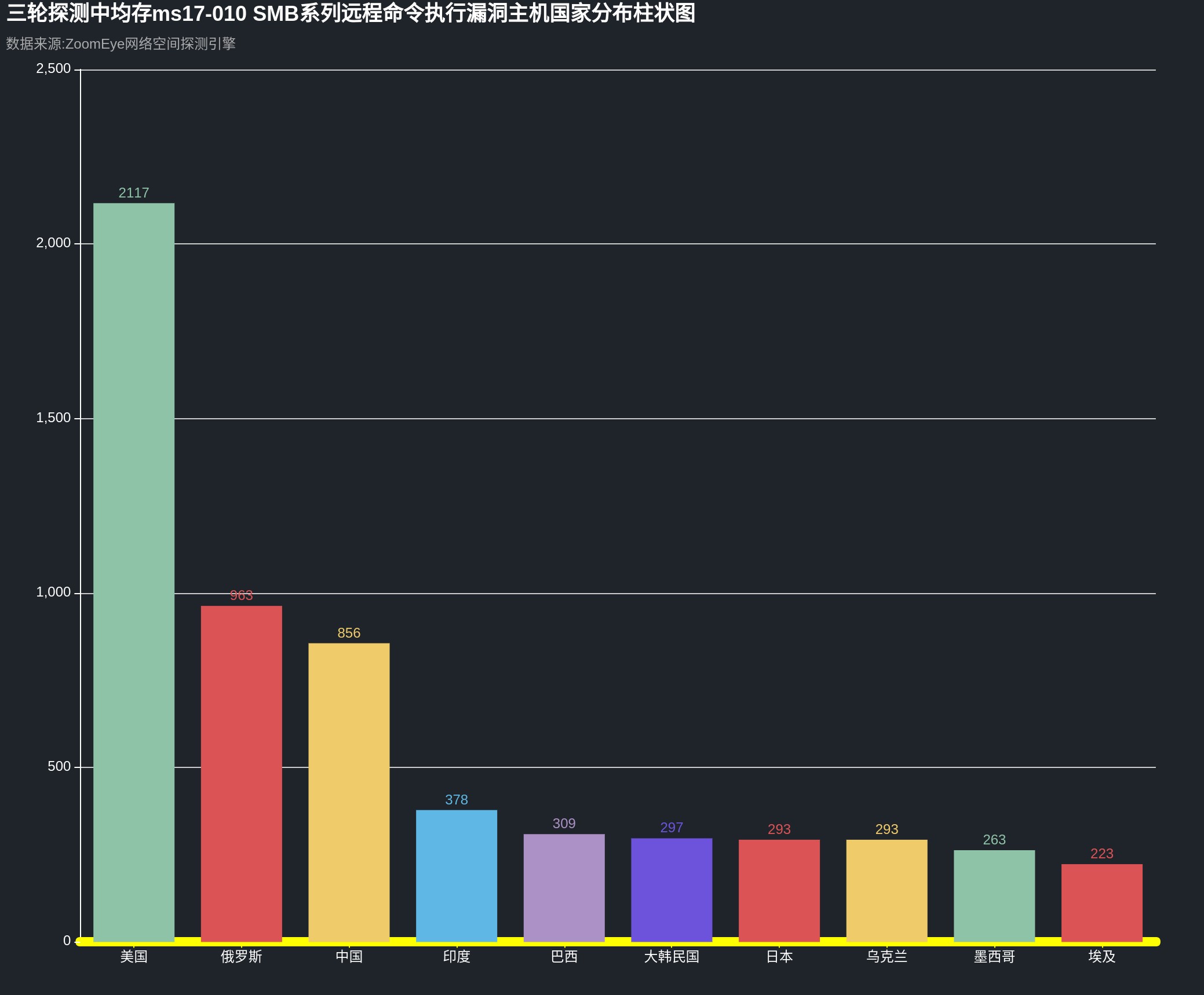

从木马发动攻击的方式来看,遭受攻击的都是具备MS17-010漏洞条件,即没有安装补丁且没有对445端口进行防护的电脑。除了中、英之外,在全球范围内,这样有潜在被攻击可能的主机有多少呢?通过知道创宇ZoomEye相关检测数据可以略窥一二(相关专题页面:https://www.zoomeye.org/lab/ms17-010)。

上面图中的数据统计的是到5月10日左右仍受MS17-010漏洞影响的的主机数目。从中可以看到,美国受影响的主机数目仍然是最多的,其次是俄罗斯和中国。此次事件之后,卡巴斯基也侦测到大量受害者位于俄罗斯。在历次的检测中,各国的受影响主机数目均有一定程度的下降,说明各国安全应急和微软的安全更新在持续发挥作用。

而在国内,存在此次事件所涉及漏洞的主机可参考下图。

可以看到这些主机主要集中在台湾和香港,同时各省相关主机的漏洞修补工作也在逐渐展开。

结合历史问题的研究发现,相关网络运营商在骨干网ISP策略中习惯性禁止445端口的数据传输,这对防止蠕虫等病毒传播发挥了重要作用。在本次漏洞事件中,间接地降低了本次漏洞所带来的风险。但是与之不同的是,各大高校通常接入的网络是为教育、科研和国际学术交流服务的教育科研网,这部分数据并未列入上方图中。此骨干网出于学术目的,大多没有对445端口做防范处理,这也是导致这次高校成为重灾区的原因之一。

防范

此病毒与以往的勒索攻击事件一样,采用了高强度的加密算法,因此在事后想要恢复文件是很难的,重点还是在于事前的预防。预防方法包括:

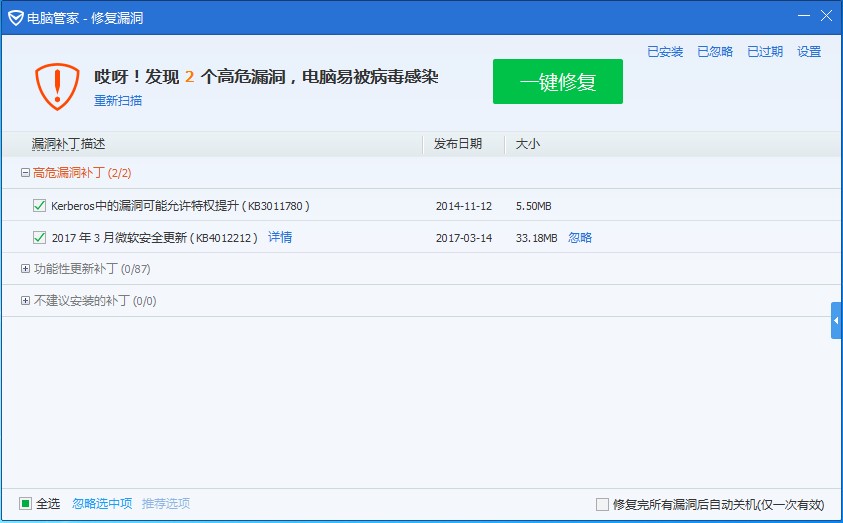

一、及时在电脑上安装微软官方安全更新(建议事先在断网状态下做好数据备份)。此前在3月MS17-010漏洞刚被爆出的时候,微软已经针对还在提供安全服务的操作系统,包括Win7、Win10等系统在内提供了安全更新;而在此次事件爆发之后,微软也迅速对此前尚未提供官方支持的Windows XP等系统也发布了特别补丁。请在第一时间升级所有的安全更新,来避免类似事件的发生。

二、在电脑上安装一些安全类软件,例如腾讯电脑管家,并保持实时监控功能开启,可以拦截木马病毒的入侵。对于可疑软件,可以提交到哈勃分析系统(https://habo.qq.com/)进行安全性检测。

三、如果是企业用户,还可以使用一些具有相关安全功能的企业级产品,例如知道创宇的“云图”威胁感知系统,对于运行的内外网主机,可以使用知道创宇“云图”系统对入侵勒索蠕虫病毒做出系统捕获及进一步分析工作。

▲云图系统分析页面

云图系统-文件分析报告-“行为签名”发现WNCRY勒索软件行为

值得注意的是,由于本次勒索攻击采用蠕虫病毒传播,当务之急是如何阻止病毒的进一步传播。在此还可以利用知道创宇Zoomeye网络空间雷达系统对下属网络资产进行全面威胁普查。据悉Zoomeye网络空间雷达系统早于4月下旬便已集成了相关的检测脚本,可以定位管辖下的网络空间都有哪些主机受此次漏洞威胁影响,以便协助安全运维人员进一步的安全升级工作,避免这一新型勒索蠕虫病毒的进一步传播。