5月1日,英特尔(Intel)公司官方公布了一个严重高危(Critical)级别安全漏洞,据Intel声称,该漏洞主要存在英特尔管理引擎(ME)的主动管理(AMT)、服务器管理组件(ISM)、以及英特尔小企业技术(SBT)中,攻击者可以利用该漏洞进行Intel产品系统的远程控制提权。

漏洞影响所有Intel企业版服务器和综合利用技术,涉及版本号为6.x、7.x、8.x、9.x、10.x、11.5、以及 11.6系列的所有固件产品,基于Intel硬件的普通个人电脑PC不受影响。这意味着Intel近十年来的固件芯片都会受到影响!

就在Intel的漏洞通告之后,国外科技曝料网站Semiaccurate也及时发声称,他们近年来一直以近乎卑躬屈膝的态度恳求Intel尽快修复该漏洞,现在,Intel自己才后知后觉地反应过来。Semiaccurate称,该漏洞至少影响Intel自2008年到2017年从Nehalem到Kaby Lake的所有处理器架构。

漏洞危害

- 普通的网络攻击者可以通过Intel的AMT和ISM技术框架远程获得系统权限,进一步对Intel产品实行管理配置;

- 普通的本地攻击者可以利用Intel的AMT、ISM和SBT技术框架,获得对网络设备和本地系统的一定权限。

漏洞影响产品

企业级服务器的以下芯片固件:

- 第一代Core系列:6.2.61.3535

- 第二代Core系列:7.1.91.3272

- 第三代Core系列:8.1.71.3608

- 第四代Core系列:9.1.41.3024和9.5.61.3012

- 第五代Core系列:10.0.55.3000

- 第六代Core系列:11.0.25.3001

- 第七代Core系列:11.6.27.3264

反映了多年的漏洞,Intel现在才修复!

我们一起来看看Semiaccurate对该漏洞与Intel之间的一些纠葛:

1. Intel最早知晓该漏洞的态度和反应

该漏洞主要存在于Intel 芯片中部署有AMT、SBT和ISM技术的英特尔管理引擎Intel Management Engine(ME)。该漏洞严重点来说,即使Intel服务器中未安装有AMT、SBT和ISM技术,可能仍然存在一些不具远程攻击威胁的安全隐患。Intel这10年来,对该漏洞不屑一顾,选择现在进行公布修复,可能是的确受到一些重大影响而不得不承认的举措。

早在5年多以前,SemiAccurate专家Charlie Demerjian在研究硬件后门时就知晓了该漏洞,当时我们对该漏洞非常震惊,但出于某些原因,我们没有公布具体漏洞细节。后期,我们通过网络发文,在关于Intel的发表文章中,曾给出了一些暗示,希望“某些人”看到后能尽快解决该漏洞问题。并且,在我们积极与“某些人”解释该漏洞问题之后,也陷入无果状态。

很多Intel厂商代表一直以来,认为我们和我们的专家Charlie Demerjian是无理取闹,他们拒绝承认这个问题的存在,并试图找出各种滑稽的技术理由证明我们的观点是错的。但作为回应,我们仅只是微笑地,很礼貌地和他们对这个漏洞就事论事,然而有些时候,他们对待我们的态度可以算是非常傲慢无礼。

2. SemiAccurate对该漏洞原因的解释

该漏洞问题是这样的:管理引擎(ME)控制了系统的网络端口和DMA访问权限,它可以向系统内存或存储中进行任意读写操作。并且,可以不需要登录权限绕过系统非锁闭状态下的磁盘加密(目前关于这点,我们还没有进行完整证明)、读写调用屏幕画面,甚至还可以通过网络发送和存取一些加密数据。可以说,ME是个有别于CPU的独立系统,可在不受CPU的管控下通过搭配AMT等技术用来远程管理企业计算机。

英特尔管理引擎Intel Management Engine(ME):Intel芯片中独立于CPU和操作系统的一个微处理器,多种技术都基于ME,包括代码处理、媒体DRM、可信平台模块TPM等。其中,AMT就是一个利用了ME性能的典型技术。尽管Intel对ME有着很多官方说明,但ME技术架构一直是Intel不愿谈及的话题,因为没人真正知晓该技术的真正目的,以及是否可以做到完全禁用等。

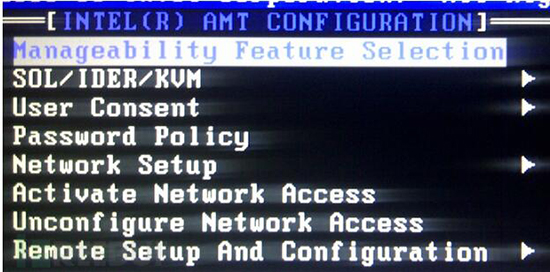

Intel AMT:全称为INTEL Active Management Technology(英特尔主动管理技术),是一种集成在芯片组中的嵌入式系统,不依赖特定操作系统。 该技术允许IT技术员远程管理和修复联网的计算机系统,AMT能够自动执行一个独立于操作系统的子系统,使得在操作系统出现故障的时候,管理员能够在远程监视和管理客户端、进行远程管理和系统检测、软硬件检查、远端更新BIOS和病毒码及操作系统,甚至在系统关机的时候,也可以通过网络对服务器进行管理操作。某种程度和层面上来说,AMT可以完全控制企业计算机,相当于一个后门。

虽然这些功能听起来近乎疯狂,但貌似对Intel来说,这些都是合法的理由。比如,如果一个企业需要重新镜像磁盘,这就得需要远程磁盘写入功能。查杀病毒呢?一样需要扫描和写入。用户行为监控呢?同样需要这些功能。反正这些所有你需要管理服务器的功能,都存在漏洞利用的风险。当我们向Intel解释说,这里存在漏洞风险,而Intel却礼貌地告诉我们,AMT技术像细胞连接一样能盘活裸机服务器管理,这没有问题,当时,我们脸都气白了。而现在,他们估计很难堪吧。

另外,我们也怀疑Intel是否在它们生产的每一种设备中都融合配置了AMT技术,因为即使现在看来在普通用户PC端不存在,但这种技术并不容易发现。这也是我们和Intel长期争论的焦点之一,我们曾经让Intel提供一个非AMT技术配置的硬件库存编号,但它们从来没有对此作出任何回应。

漏洞缓解措施

总体来说,如果你的服务器开启了AMT功能,则肯定存在该漏洞,但即使该功能是关闭的,一样可以进行本地漏洞利用。所有ME6.0-11.6版本的管理引擎都受影响。

目前,Intel官方还没有完成对固件补丁的开发制作,对于该漏洞,他们已经发布了一个检测指导和一个用户缓解措施指南。相关用户可以下载进行对照测试。但强烈建议,如果你的服务器系统配置有AMT、SBT或ISM功能,请尽快在Management Engine BIOS Extension模式中进行禁用关闭。如果你的服务器中安装有AMT\ISM\SBT功能模块,请及时卸载或禁用相关本地管理服务Local Manageability Service (LMS)。

Intel给出的具体缓解步骤:

- step 1:参照这里检测你的系统中是否配置有Intel AMT、SBA或ISM技术架构;

- step 2:如果有,则参照这里检测你的系统固件是否受到影响;

- step 3:及时与系统OEM厂商对更新固件进行核实,更新固件一般为四部分数位的版本号,如X.X.XX.3XXX;

- step 4:如果OEM厂商还未发布更新固件,请及时参照这里对系统进行缓解操作。

漏洞补丁

据Intel发言人透露,该漏洞编号为CVE-2017-5689,在3月底由安全研究者Maksim Malyutin发现并提交。目前,固件升级补丁正在由Intel开发中,但后期补丁的推送和分配必须由制造商加密签名和其它配合。Intel希望与设备制造商积极合作,在接下来几周能尽快向终端用户提供固件升级补丁。目前,普通个人使用PC不受该漏洞影响,Intel方面也未发现有该漏洞的野生利用案例。

但SemiAccurate专家Charlie Demerjian指出,这也就是说,如果硬件供应商是戴尔、HP或联想这样的大公司,固件升级可能会很快发布。但如果供应商是一些小规模企业,客户想要及时更新补丁可能会存在问题。

当下影响

据黑客大牛、Atredis Partners研发副总HD Moore透露,“针对该漏洞情况,如果Intel本地管理服务LMS正在运行,则可以通过知晓系统服务器IP形成远程漏洞利用和入侵攻击。另外,开启的AMT服务和其暴露在互联网上的端口16992和16993,也会成为攻击者进行漏洞利用的突破口。攻击者首先会结合端口开放信息和漏洞利用技术,获得相当于AMT管理页面的访问控制权,之后,可以藉此向操作系统中远程执行任意代码。”,Moore还说,目前通过Shodan来看,互联网上至少有7000多台开放了16992和16993端口的服务器,这些服务器数量就是一种潜在威胁的真实说明,因为可能还有成千上万的主机与它们互联。