我是51CTO学院讲师赵阶旭,在51CTO学院“4.20 IT充电节”(4月19~20日)到来之际,和大家分享一下华为Telnet和stelnet登录方式的经验。正文来啦~~~

各种认证和登录方式之所以感觉混乱的原因,总结如下:

1、 配置命令复杂(客观原因)

2、 没有真正理解配置思路(主观原因)

所以今天一起通过实验体会各种认证和登录方式,以便大家在学习中思路清晰。

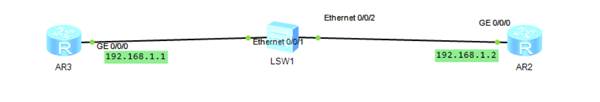

实验拓扑比较简单,R2和R3两台路由器分别连接到交换机的两个口,路由器上的接口地址如图,这样两边就可以ping通了!

一、简单的Telnet

1、先来个Telnet,在R3上开启Telnet服务,要登录到R3必须开启tenet通道,设置登录方式为password并设密码为huawei。

[R3]user-interface vty 0 4(同时允许5个用户接入设备)

[R3-ui-vty0-4]authentication-mode password

Please configure the login password (maximum length 16):huawei

- 1.

- 2.

- 3.

在R2上TelnetR3,提示输入密码huawei 即可登录R3,如下:

<R2>telnet 192.168.1.1

Password:

<R3>

- 1.

- 2.

- 3.

2、问题来了,在这个R3模式下输入system-view不能进入系统视图模式,这是什么原因?用问号查看可用的命令,结果没有该命令(如下)。原因是没有设置用户权限,所以在配置用户登录时,一般都要配置用户的权限。

<R3>?

User view commands:

display Display information

hwtacacs-user HWTACACS user

local-user Add/Delete/Set user(s)

ping Ping function

quit Exit from current mode and enter prior mode

save Save file

super Modify super password parameters

telnet Open a telnet connection

tracert <Group> tracert command group

<R3>

- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

- 7.

- 8.

- 9.

- 10.

- 11.

- 12.

3、 在R3上配置用户等级为最高15

[R3]user-interface vty 0 4

[R3-ui-vty0-4]user privilege level 15

- 1.

- 2.

搞定就这么简单,要理解整个过程!

二、基于aaa 认证的Telnet

以上的配置很容易实现,但是问题又来啦!如此配置开启的通道所有管理员都Telnet到R3都用同一个密码还是不安全。有一天,某管理员对公司不满,就会把“huawei”这个登录密码修改掉,导致其他就不能用了!

解决思路:每个管理员分配一个用户名和密码,各自使用自己的账号和密码登录。认证方式为aaa认证方式,为每个用户分配一个账号和密码。

[R3]aaa

[R3-aaa]local-user client1 password cipher huawei1

Info: Add a new user.添加一个client1的用户密码为密文huawei

[R3-aaa]local-user client1 privilege level 15配置用户等级

[R3-aaa]local-user client1 service-type telnet 这个用户可以用的服务类型

- 1.

- 2.

- 3.

- 4.

- 5.

设置第二个账号和密码。

[R3-aaa]local-user client2 password cipher huawei2

Info: Add a new user.添加一个client1的用户密码为密文huawei

[R3-aaa]local-user client1 privilege level 15配置用户等级权限

[R3-aaa]local-user client1 service-type telnet 这个用户可以用的服务类型

- 1.

- 2.

- 3.

- 4.

在vty通道上配置认证模式为aaa。

[R3]user-interface vty 0 4

[R3-ui-vty0-4]authentication-mode aaa

[R2-ui-vty0-4]user privilege level 15

- 1.

- 2.

- 3.

这里注意,aaa 是本地管理,创建的用户名和密码除了可以用于Telnet服务,还可以用于其他服务。所以,要在vty通道上做认证模式指定为aaa. vty 0 4(同时允许5个用户接入设备),如果有第六个用户Telnet接入设备是连接不上的。

三、stelnet

继续发掘问题。Telnet用了aaa认证后设置了不同用户和密码,安全性加强,但是通过抓包分析Telnet的数据包你会发现,用户名和密码是可以被抓取的,所以这些用户名和密码都是不安全的。那怎么解决呢?用stelnet数字证书认证及SSH协议解决Telnet传输明文的问题。

首先要创建秘钥对。

[R3]rsa local-key-pair create

The key name will be: Host

% RSA keys defined for Host already exist.(默认证书已经创建好)

Confirm to replace them? (y/n)[n]:y(是否替换掉,我们输入y)

The range of public key size is (512 ~ 2048).

NOTES: If the key modulus is greater than 512,

It will take a few minutes.

Input the bits in the modulus[default = 512]:1024(秘钥长度默认512,我们用更长的1024)

Generating keys...

..................++++++

................++++++

.........++++++++

.........................++++++++

- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

- 7.

- 8.

- 9.

- 10.

- 11.

- 12.

- 13.

此时,使用SSH协议实现认证,所以在vty通道定义入站流量的协议类型SSH。

[R3]user-interface vty 0 4

[R3-ui-vty0-4]authentication-mode aaa

[R3-ui-vty0-4]protocol inbound ssh

[R3-ui-vty0-4]

- 1.

- 2.

- 3.

- 4.

用户还是之前aaa管理的用户,可以增加SSH服务类型,密码等级之前都已经配置过,如果新配置就一定要记得设置,记住只要设置用户就给分配权限等级。

[R3]aaa

[R3-aaa]local-user client1 privilege level 15

[R3-aaa]local-user client1 service-type ssh

[R3-aaa]local-user client2 service-typessh telnet (可以并列多个服务)

- 1.

- 2.

- 3.

- 4.

aaa 配置完毕后,要确认ssh是使用密码作为认证,这个应该是默认可以不敲。

[R3]ssh user client1 authentication-type password

- 1.

查看ssh server 的状态是关闭的。

[R3]display ssh ser status

SSH version :1.99

SSH connection timeout :60 seconds

SSH server key generating interval :0 hours

SSH Authentication retries :3 times

SFTP Server :Disable

Stelnet server :Disable

- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

- 7.

所以要在服务器端开启stelnet server 的服务。

[R3]stelnet server enable

- 1.

服务器端配置完成后,回到R2开启首次连接,加载服务器上的证书。

[R2]ssh client first-time enable

[R2]stelnet 192.168.1.1

Please input the username:client1

Trying 192.168.1.1 ...

Press CTRL+K to abort

Connected to 192.168.1.1 ...

Enter password:(输入client对应的密码)

<R3>

- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

- 7.

- 8.

登录成功。

51CTO学院 4.20 IT充电节

(19-20号两天,100门视频课程免单抢,更有视频课程会员享6折,非会员享7折,套餐折上8折,微职位立减2000元钜惠)

活动链接:http://edu.51cto.com/activity/lists/id-47.html?wenzhang

相关视频教程:

IT技术交流到51CTO论坛

http://bbs.51cto.com/thread-1491072-1.html

学习网络ACL技术在线课程

http://edu.51cto.com/course/course_id-8148.html

学习点到点的VPN技术在线课程

http://edu.51cto.com/course/course_id-7485.html

学习策略路由技术在线课程