传统的网络安全策略不再满足企业愈趋复杂的IT环境需求。

再谈边界安全的消失

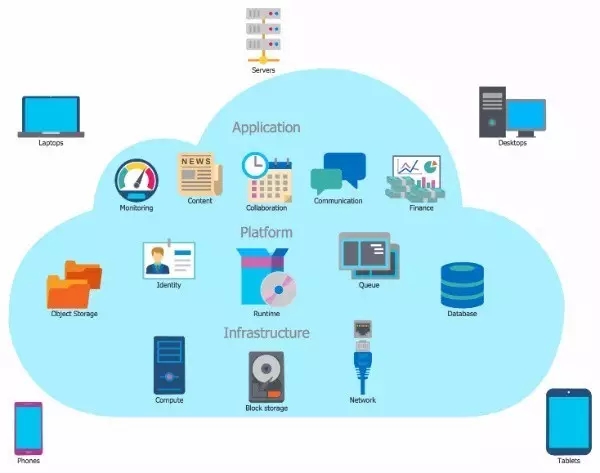

技术创新改变了网络自身的本质。员工干活不再局限于自己的工作站,或者连接到公司网络的笔记本电脑。平板电脑、智能手机等移动设备成为了更为常见的东西,让员工得以远程办公,这还意味着不用改变办公地点就能聘用到顶级的人才。

今天的网络边界难以定义

这些新技术为通信和数据共享提供了新应用和方法,通过各种不同的联网路径,比如无线或蜂窝/移动通信、蓝牙等。但是,这也加剧了安全问题,因为不仅引入了新技术(及其固有新漏洞),更重要的是,这些新技术削减了内部网络的概念,几乎让内部网络这种东西就此消失了——至少不再是其经典形式上的内部网络了。

当几乎不存在网络边界的时候,何谈网络安全?当越来越多的用户可随时通过各种方法接入公司网络的时候,你怎么跟踪授权和非授权用户?换句话说,你把边界安全防护措施放哪儿去?

于是,当今企业安全面对的主要问题,就是:网络安全工具、服务和解决方案的重心一直都在该网络安全“堡垒”概念上,而这又转换成对保护网络(及硬件)中所有组件的安全产品的重视,以及对业务(及软件)执行相关应用和程序的相对放松。

以数据为中心

现代网络接入方式复杂度的增加,需要传统(已有)网络安全所达不到的更战略性、更全面的视角。真正需求的,是一种完全不同的,更以数据为中心的哲学方法。那就是,重点应首先放在你有哪些有价值数据和信息,及其对公司的价值所在,而其他强调技术的策略应围绕保护该有价值数据来发展。

这种以数据为中心的网络环境安全方法,从对自身拥有数据的战略性理解,和认清这些数据对自身运营的巨大价值开始。这一步,通常被称为数据分类。一旦数据被识别并分类,你就必须评估数据在网络中的发现点,都有谁访问或“消费”这些数据、分别是出于何种目的,数据从产生到消亡过程中在网络里巡游的全部踪迹,以及数据到达生命周期末尾时是怎么处理的。该过程一般被叫做数据流或业务流分析。

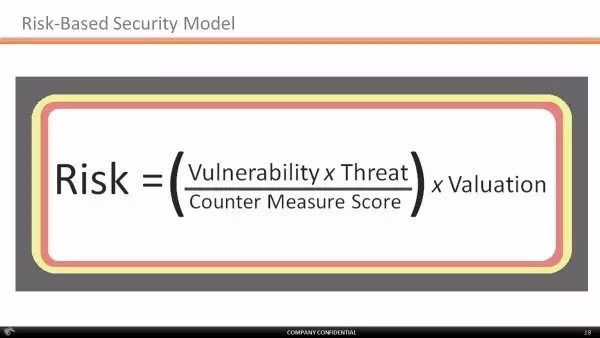

只要理解了自己试图保护什么,就可以进行数据流分析,以理解数据存储或处理位置,以及谁能或谁应该访问这些数据。然后,就可以基于对风险标的的有效理解,应用正确的安全控制措施了。这个过程被恰如其分地称为风险管理模型,可用下面的简单公式表示。

基于风险的安全模型

该简单公式中的元素有:

- 风险:不愿意看到其发生的坏东西,比如数据遗失或被盗,或落入坏人之手遭到篡改;

- 漏洞:薄弱环节,往往是编程缺陷、编码错误、不当配置、某些特性——你系统或应用中存在的任何可被攻击者利用来做坏事的东西;

- 威胁:想对你造成伤害的坏人和攻击者。攻击者可访问或利用你网络的方式,也常被认为是一种威胁或威胁载体。威胁基本上就是攻击者做事的方法——远程侵入、物理破坏、网络钓鱼、病毒,或者恶意软件;

- 对策:以安全之名所做的所有事。包括VPN或防火墙之类访问控制措施的部署、入侵检测系统、警报和监视解决方案、文件完整性监测、白名单解决方案,以及终端防护;

- 估值:想保护的东西的价值,还有安全工作的成本。

风险管理模型的目标是要减小风险。风险基本上就是钱——你想保护的数据值多少钱,或者说,数据丢失或替换会花费多少钱?减小风险的方法,就是减少环境中漏洞,识别并封锁或威慑威胁,以及实现安全对策以降低漏洞或威胁所留影响的组合。

你可以在今天的安全行业中看到基于风险的安全模型的各元素,但总体目标或者说战略目标,却往往不见被讨论。新的(其实真的很老了)战略,是从知道你想保护什么开始,也就是,要有个目标。一旦目标设立,你就能组合风险模型中所有元素发展出一套策略来,但要记得用对你的公司有意义,能最终实现安全目标的方式来做。

这是个持续的过程,你必须不断考虑技术、人员、公司使命和威胁态势的改变。持续运作的过程,需要被写下来,被遵循,并定期修订以反映运营的最新变化。这种安全方法可被称为安全生命周期,拥有以下特性:

- 从知道要保护什么东西开始

- 安全需要系统性方法(评估当前位置、记录想去往何方、实现安全架构)

- 策略即战略

- 架构就是策略得以实施的连贯集成战术集

- 没有策略的安全只不过是技术

完全拥抱该安全方法,是实现企业安全最划算的方式。有可能你已经做到其中某些事项了,并对适合自己公司的风险安全模型有了一定了解。大多数公司在采纳该安全战略上都忽略掉的一点,是对要保护的数据、数据在现有网络中巡游的路径和处理及存储数据所涉及系统缺乏可靠的了解。必要的第一步(或者补救措施),就是发现自己网络上到底在发生什么。

发现是关键

了解自己网络的延伸,还有哪些系统连入或试图连入你的网络,是最紧要的事。该发现过程必须时时刻刻都在进行。技术发展需要技术性解决方案,但若以整体数据安全战略实现,而不是提供“堡垒式”企业网络防护,会有效得多。

该发现至少需要包含以下几项:

谁:

- 用户

- 管理员

- 开发者

- 承包商

- 来宾

- 客户

什么:

- 工作站

- 笔记本电脑

- 应用程序

- 流氓设备

- 物联网(IoT)

- BYOD(手机、平板)

哪里:

- 有线网络(WAN/LAN)

- 虚拟网络(vLAN)

- 无线网络

- 蜂窝网络

- 蓝牙

- 近场通讯(NFC)、无线射频识别(RFID)等等

可以检测已经接入网络,或尝试接入公司网络的用户和设备的检测能力,是一直都需要的。

如何做到发现这一步

发现自己网络上有什么,是保护公司网络、数据和关键业务系统最基本的步骤。然而,大多数安全团队,都对处理好应该出现在网络上的授权设备,和不应该出现在网络上的非授权设备,感到头痛无比。有限的安全人员、分布式网络,还有多种多样的网络基础设施,还仅仅是安全团队面对的一小部分挑战。

市面上有大量工具和“解决方案”极力想要帮你达成安全目标。他们通常都贴着“持续监视”、“网络发现”的标签。但在往解决方案投入大笔金钱之前,请确保自己已经理解并记录下了该工具应帮你完成的目标和过程。这才是关键所在。

只要对自己网络上有什么成竹在胸,便可持续监测这些设备,查找安全漏洞、不安全配置、与非受信任网络或设备的连接,以及基于设备的攻击。

结语

堡垒式或基于边界的网络安全概念,到了今天已经基本过时了。有效安全需要你时刻谨记自己的目标或战略,也就是,要保护作为自己公司生命线的信息和数据。数据保护,需要对数据存放位置、访问对象和传输及消费地点有所了解。一旦数据安全战略确立,必须在系统级或资产级层次上弄清自己公司环境的本质。想要支持安全周期的持续性本质,就必须在延续的基础上做到上述内容。

【本文是51CTO专栏作者“”李少鹏“”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】