【51CTO.com原创稿件】 《重庆森林》里梁朝伟对着牙刷、牙膏、肥皂、玩具熊、毛巾说话的经典场景,现在正逐渐变得习以为常。越来越多的智能互动设备,可以实现人机交互,互相对话,例如电视广告里的那些会讲故事会聊天的机器熊。但是你可能不知道,这背后也有潜在的隐私和数据安全风险。

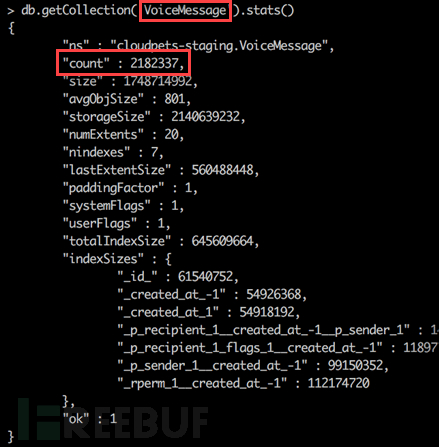

小朋友们对泰迪熊玩具非常熟悉,泰迪熊的一个子品牌CloudPets它有一个功能就是允许儿童和亲属之间收发语音信息,但是日前泰迪熊就被爆发生严重安全事件,超过200万儿童与父母之间的语音信息被泄露,同时暴露的还有超过82万用户的邮箱和密码。

被勒索的Cloudpets

仅仅是泄露这么简单?当然不,入侵者在非法获取这些数据之后,将其作为勒索的资本,泰迪熊玩具生产厂商数据库已经被删除过3次并收到过3次不同的勒索信息,分别是“PWNED_SECURE_YOUR_STUFF_SILLY,”、“README_MISSING_DATABASES”和”PLEASE_READ”。

安全专家Troy Hunt在blog上发布的文章中曝光,Shodan搜索引擎等证据显示,在2016年12月25日至2017年1月8日之间,Cloudpets智能玩具的用户数据就存储在一个没有任何密码或防火墙防护的公共数据库中。Hunt还提到,在此期间有许多第三方组织或个人访问了这个数据库,其中就有黑客从Cloudpets的数据库窃取了用户的邮箱和hash密码。

据悉,Cloudpets的数据库是托管给一家叫做mReady的罗马尼亚公司,这家公司和泰迪熊生产厂商之间存在合同关系。mReady将那些语音信息存储在开放的MongoDB数据库里,MongoDB使用的是开放式亚马逊云服务器(Amazon S3),不需要任何身份验证就能访问。被窃数据包括用户配置文件图片、儿童姓名和他们父母、亲人和朋友的部分信息。这就意味着任何不怀好意的人只要得到正确的URL都可以听到这些语音信息。

被玩具制造商无视的危机

其实Cloudpets早就已经意识到了数据的安全问题,但是依旧选择不作为,完全不考虑用户的隐私可能受到侵犯。当然,作为玩具制造商的Spiral Toys也好不到哪去。

Spiral Toys的CEO就直接否认了数据泄露的事实:“用户的语音信息被窃取?绝对不可能。”直到上周记者就此事件联系到公司之后他们才开始承认数据可能是存在一些小问题,但是他们称只有入侵者获取用户的密码后才能访问他们的语音信息。他们宣称,用户的密码都是用bcrypt算法来hash的,这就能保证密码很难被攻破。

但不幸的是,Cloudpets对密码设置没有任何要求,用户甚至可以用一个字母a来作为密码,所以入侵者只要用一些常用密码“qwerty或123456等”进行撞库,就能破解很多用户账号。

据说制造商一共收到了4次警告,宣称用户数据就那么挂在网上,没有任何防护措施导致任何有心人士都能轻易获取,但结果是数据依然没有人管,并且时间超过一个星期,还有证据证明在此期间数据被多次窃取。

Hunt提到:“Cloudpets可能一开始不知道的有两点,其一是数据库处于一种公开状态,其二是有恶意团体能访问这些数据。”“很明显,虽然他们已经更改了系统的安全配置文件但也不能改变勒索造成的损失,所以无论是被暴露的数据库还是被入侵并勒索,这些才最容易成为头条,引起关注。”

Cloudpets噩梦第二弹

CloudPets噩梦并没有结束的迹象,根据最新消息,智能玩具的蓝牙Web API可能存在被远程入侵的风险。

具体的说,这些玩具有这样一个功能,会允许网页在无需任何认证的情况下通过蓝牙连接玩具,这样网页就能够控制玩具并且利用玩具的麦克风录音。这个功能还可以被用来播放音频信息。所以,这种不安全的API实现会允许入侵者远程窃听拥有这种智能玩具的家庭。他们只需要一部手机、一个网页,然后蓝牙匹配最近的智能玩具,开始实施窃听。

Context Information安全公司的研究人员提到,他们在之前CloudPets数据泄露时间曝光的时候正在调查WEB蓝牙的问题。不过现在这个调查已被叫停,作为玩具制造商的Spiral Toys将会面临更多谴责。

报告中提到:“当用户初次使用Cloudpets官方应用时,需要点击一个‘证实’按钮来完成配置。一开始我以为这是某种安全机制,但事实证明这个玩具什么都不需要”。“当用户第一次配置玩具的时候,Cloudpets应用会执行一个固件更新,而这个固件的文件存在于APK中。只有确认经过CRC(循环冗余码校验)16校验,这个固件才会进行加密,因此远程修改玩具的这个固件是完全有可能的。”

研究人员还指出只要蓝牙处于可连接状态并且尚未匹配,那么任何人都可以连上这个玩具。因为典型的蓝牙可连接范围在10到30米之间,所以入侵者可以在别人家门口就链接玩具,利用麦克风实施上传或下载语音信息的行为。

51CTO建议:

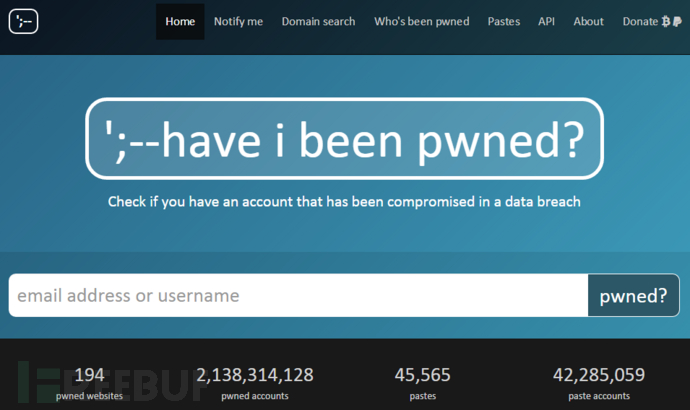

如果你有Cloudpets账号,建议你通过 Have I Been Pwned?来查一下账号是否已经泄露,这个网站包括目前所有Spiral Toys泄露的用户数据。

如果不幸中招,要先修改账号密码,同时最好断开玩具和互联网的连接。

最终的建议是,以防万一,最好把跟Cloudpets使用同样密码的其他账户的密码都更换掉。

如果你看到这里,小编其实还有一个建议,与其和玩具对话,不如养一只宠物,像范冰冰天天和她家的加菲猫说心里话一样,也许更安全也说不定噢!

【51CTO原创稿件,合作站点转载请注明原文作者和出处为51CTO.com】

【编辑推荐】