阿姆斯特丹CWI研究所与谷歌研究人员,于今日在博客上宣布,他们已经破解了SHA-1哈希算法。他们称:”这是生成SHA-1碰撞的首次实例”。

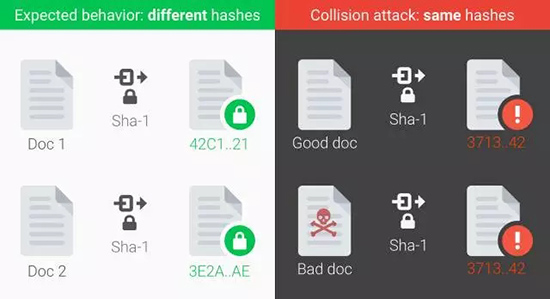

“碰撞”在这里是指能够生成同样的哈希值,因而能够使得攻击者欺骗系统,接收恶意文件并替代无害文件。SHA-1目前普遍在许多数字证书系统中使用,尽管其安全性多年前就出现了问题。

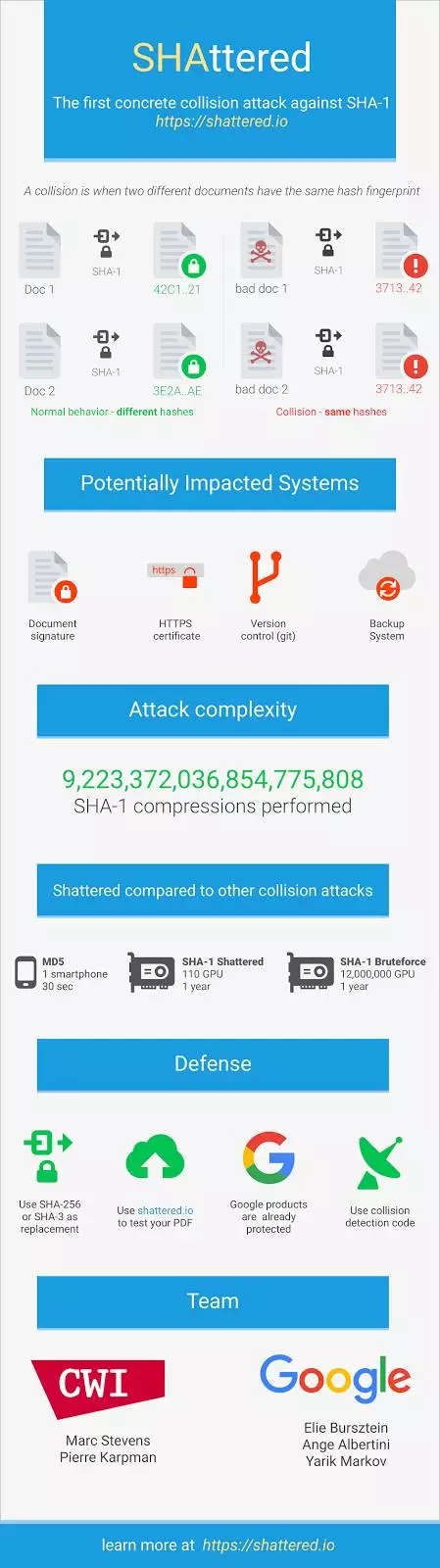

研究人员将这种攻击称之为“SHAttered”,技术细节可访问—— https://shattered.io/ ,这个网站同时还放出了两个具有相同哈希但内容不同的PDF文件,以做证明。

通过SHAttered技术,可以实现对文档签名、HTTPS证书、版本控制、备份系统、软件更新,ISO校验和等使用SHA-1加密算法的攻击。例如,可以构造两个哈希一样但内容不同的PDF文件合同,实现对不知情者的欺骗。

SHA-1已经实施了20多年,早在2005年中国山东大学的教授王小云就实现了快于暴力破解的攻击技术。2005年的攻击能够在2的69次方计算中找到碰撞,或者说是暴力破解的2000倍,如密码学大师施耐尔所言“远超当前技术的能力”。此次CWI和谷歌的方法,则“超过暴力破解的10万倍。”因次被称为入侵SHA-1加密算法数字签名的“首次可行性技术”。

“暴力破解需要1200万年的GPU计算时间,因此是不实际的。而SHAttered攻击要快上10万倍。攻击需要超过90亿亿次(没打错,是两个“亿” 9,223,372,036,854,775,808 )计算,等同于6500年的单个CPU时间和110年的单个GPU时间。”

很早以前,业界就在尝试加速废除SHA-1的进程。但将其废除会导致用户发生一些兼容性的问题,因此尽管SHA-1不够安全,这么多年还一直在用。但研究人员寄望于这次破解,能够极大的推动废除SHA-1。

| “我们希望这次针对SHA-1的攻击实例,将最终令业界确信要尽快使用更安全的替代算法,如SHA-256。对于安全从业者来说,迁移到SHA-256和SHA-3的加密哈希算法,是前所未有的紧迫。SHA-1无疑已经不再安全” |

该研究小组表示,他们将等待90天,然后再发布攻击代码,这与谷歌的漏洞披露政策相符合。同时,他们还将向公众提供一个免费检测系统。研究小组还表示,已经给Gmail和GSuite产品添加了检测PDF碰撞技术的保护。

谷歌于今年1月份,就将SHA-1证书从它的Chrome浏览器中剔除。Mozilla也早就表示,将在今年迟早从它的火狐浏览器中将其移出。遵循 CA/Browser Forum 规范的证书机构(CA)也不再被允许发放SHA-1证书。

五位研究人员分别是 Marc Stevens (CWI), Elie Bursztein (谷歌), Pierre Karpman (CWI), Ange Albertini (谷歌), and Yarik Markov (谷歌)。

【本文是51CTO专栏作者“”李少鹏“”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】