RSA大会开始的第一天迎来了三个seminar,其中要数CSA的最为引人关注,场外等待进场的排队情况可见一斑。

企业不仅接受了云计算,更形成了混合云

云计算已然落地,这一点相信没有人会有异议。公有云方面,AWS2016年的净营收为437.41亿美元,未来十年将是亚马逊在云计算业务上的收获期;私有云方面,VMWare2016年年收入超过70亿美元,同比增长9%。国内方面,华为、华三和众多创业公司研发基于Openstack的云平台也在占领越来越多的市场。

可以看到,北美近年来的一个显著趋势是,不仅仅是个人,甚至连SMB(小型和中型企业),也都越来越能接受公有云的应用,例如员工使用Office 365、Salesforce和Box等公有云的SaaS服务作为企业的各项应用系统。更进一步,企业除了公有云,可能还部署了私有云,然后将这些不同类型的云环境和IT环境进行连接,形成混合云。

伴随而生的则是各类安全威胁,例如数据所有权造成的信任问题,混合云/公有云所在区域与办公地点间的数据传输安全问题,以往企业安全管理规章如何适用于云端,诸如此类。

解决这些问题的思路通常会有技术维度和管理维度两个方面,而美国在云安全这两方面都走的比较快,从今天的seminar能看到一些方向。

云安全与传统安全技术结合的化学反应

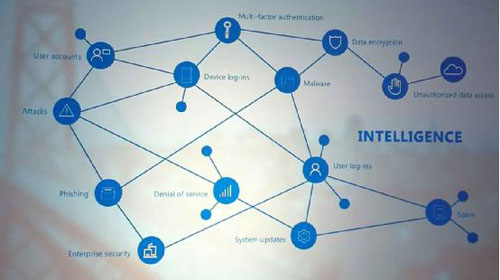

先谈技术的融合,就本质而言,云计算是一种工作模式的变革,技术层面几乎可以与传统的IT设施对应。那么,在实现云计算系统安全时,必然会融合多种不同维度的其他安全技术。例如,云计算天然是部署在CSP侧,安全机制可以与很多Sec-aaS服务(例如威胁情报服务)结合。微软提到,在一些针对行业客户的定向攻击中,Azure通过终端和云端的各类型数据进行关联,分析可疑行为,可以找到潜在的恶意攻击模式,产生针对攻击者的威胁情报,将相应安全策略下发到客户所在的其他行业客户的应用,从而将未知的未知威胁转换成了已知的未知威胁。

可以说,微软的云计算平台支撑了大量的威胁情报产生,而这些威胁情报却在很多Sec-aaS应用中扮演了重要的角色。

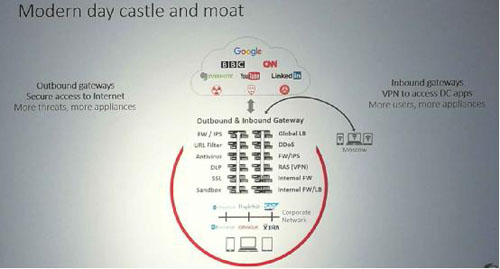

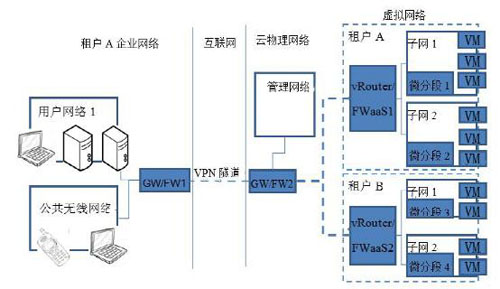

从架构和运营模式上看,私有云与传统IT环境差别不大,所以私有云安全常常是将安全设备进行虚拟化防护东西向,或加入租户等直接放置于南北向,如图所示。

但混合云和公有云与企业网络结合后,管理会存在很多不可视、不可控的问题。随着北美市场公有云的兴起,基于云访问的安全代理(Cloud Access Security Brokers,CASB)也成为这几年云安全的热点,如Zscalar每年都准备了砸硬件设备的show,按照今年会场布置来看,应该也不会意外。

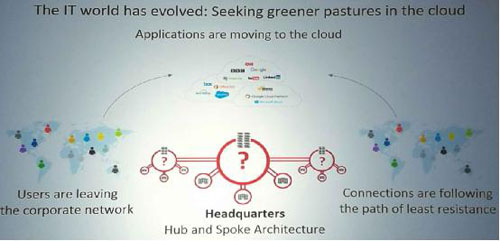

CASB成为混合云模式下的安全运维解决方案

CASB可以使得企业总部和多个分支机构都通过统一的方式访问公有云的服务,而访问请求,会经过客户侧或云端的CASB控制端,经过访问控制、业务审计等安全操作后,进而访问云端应用。

从Zscalar、Skyhigh等公司的发展来看,应该说CASB在北美是有市场的,不过从中国的公有云和SaaS发展来看,CASB在国内还有很长的路要走。

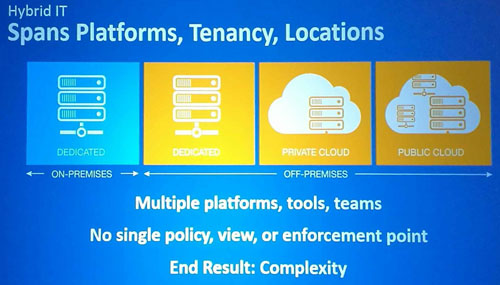

此外,混合云、BYOD等造成IT环境变得异构、复杂和不易控制,给安全运维带来了很大的挑战,如图所示。

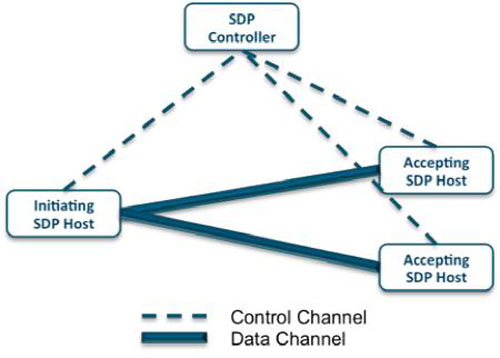

软件定义边界(SDP,见下图)近年来作为CSA重点推动的一个安全架构和协议,目标是在这样的环境中实现软件化和集中化的统一访问控制系统。

从业界反响来看这是一项有意义的工作,今天Cryptzone公司(一家从事SDP比较知名的公司),产品VP Jason Garbis在演讲中提到以往的TCP/IP应用总是先连接后认证,而SDP则是先认证后连接,访问控制的主体不是难以理解和运维的IP地址,而是访问行为的主体和客体,所以SDP特别适合于大规模、动态系统的网络管理,Jason认为SDP具备简单、安全和动态的特点,超越了传统的访问控制方法。绿盟在SDP方面也做了大量的探索性工作,并实现了一个native SDP的原型系统,详细可参见相关文章(点击此处可跳转)。当然业界也有观点认为SDP存在accept host和init host插件开发和部署开销,“简单”只是相对而言的,SDP更多的给大家带来了思考:原来访问控制也可以做到软件定义的,例如我们在前两年CSA summit的时候就展示了用SDN实现BYOD访问控制的方法,如图所示。

云计算虽然在很多理念和架构上与传统IT设施类似,但资源租用的概念使得安全运营存在多方关系,也会引出如责权划分的话题。

例如,数据由谁来防护,如何防护等。在这点上,微软的演讲中也提到了去年欧盟提出的通用防护规定GDPR可以平衡安全性和隐私性,实现云端数据管理的合规性。

此外,在安全运营方面的责权划分,Skyhigh的Steven Ward认为应该做到分享责任(shared responsiblity)。

例如CASB厂商应该实现行为识别和规则的映射机制,并有一个团队实现常见的映射,但即便这样只能完成常见关键应用,可能只有300个;而客户所面对的是2.5万个SaaS应用和其他2万个公司的800万个应用,这些应用只能由客户通过CASB的工具自行实现映射实现识别和控制。当然前提是CASB厂商所提供的映射工具足够智能足够简单,而用户足够有能力实现这个映射。

RSA2017在云安全方面更多的是强调需要落地

总体而言,今年的RSA大会在云安全方面没有给我们带来太多技术方面的惊喜,也许因为云安全市场处于比较充分竞争的阶段,客户所需要的不是眼前一亮,而是要真刀真枪地解决所面临的云计算安全问题;但随着云基础设施与客户业务的进一步结合,出现了很多新的应用场景,催生了新的安全解决方案和产品。北美市场的一些新的动态,也给我们带来了有益的启发。