Check Point 安全研究人员警告称,SQL Slammer,2003年1月25日肆虐整个互联网的蠕虫病毒,似乎又重新开始活动了。

该计算机蠕虫曾通过用大量网络包使服务器和路由器之类网络设备过载,造成全球上万台服务器发生拒绝服务现象。在首次出现的10分钟之内,SQL Slammer 就成功感染了其约7.5万受害者中的大部分。

SQL Slammer 基于大卫·里奇菲尔德在黑帽简报上演示的概念验证代码,主要内容是关于微软 SQL Server 和桌面引擎数据库旗舰产品中存在的缓冲区溢出漏洞。尽管在蠕虫袭击发生前6个月,微软就已放出该漏洞的补丁,但很多安装却并未及时打上补丁,让该恶意代码得以轻易传播。

SQL Slammer 也被称为“蓝宝石(Sapphire)蠕虫”或Helkern,仅有376字节大小,完全可以装入1个网络包中,让它可以在发动时达到快速传播的效果。该蠕虫向 UDP 1434 端口发送格式化的请求,造成受感染路由器开始向随机IP地址发送该恶意代码,令目标陷入拒绝服务状态。

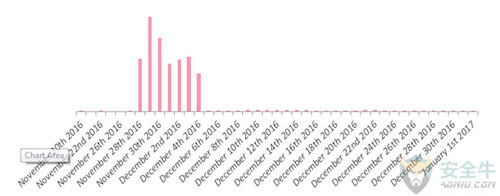

尽管十几年来处于休眠状态,SQL Slammer 如今似乎重新活跃了起来。Check Point 收集的数据显示,2016年11月28日到12月4日之间,攻击尝试明显增长,SQL Slammer 就是该时间段内检测到的主要恶意软件之一。

2016年末受SQL Slammer 感染影响的时间线

这些攻击尝试的目标国家数量高达172个,其中26%的攻击针对美国的网络。该数据显示出,复苏的 SQL Slammer 活动并非针对性攻击,而是范围更广的攻击。

最大数量的攻击尝试源自中国、越南、墨西哥和乌克兰的IP地址。

Check Point 总结道:“虽然 SQL Slammer 主要在2003年间传播,且十余年来一直低调,我们数据中观测到的大规模激增让我们不禁想到——莫非该蠕虫正试图卷土重来?”