一年一度的RSA2017即将于美国时间2017年2月13日-17日开幕。在2016年RSA大会上,主席阿米特·约伦(Amit Yoran)就在其 “沉睡者醒来”的主题演讲中指出“安全防御是个失败的战略,未来业界应该增加在安全检测技术上的投资。作为提升安全检测能力重要手段的威胁情报,其重要性自然更加凸显“。

在过去的2016年,国内对威胁情报,态势感知的讨论也越来越火。2016年11月全国人大常委会通过的网络安全法明确的更侧重于企业安全,而与之呼应的是年内接连发生的企业信息泄漏事件所引起的反响表明,公众已经对信息安全事件极其敏感。

其实检测与响应这个理论价值对我们一点也不陌生, 我们一直提倡企业要有基础的安全防御能力和措施,如基本的防火墙等安全设备。这是企业信息安全的第一个要素,它实际上提升了被攻击的门槛,不会轻易被攻击。其次就是企业要有威胁检测与响应的能力。如果被攻击企业应该是第一个知道的。这样才能及时有效的响应。但事实也证明了阿米特的观点,大家都很重视如何防御,如何筑墙。但时间与事实证明仅仅依赖防御的战略是失败的,防火墙产品也向NGFW升级。大家开始认识到了安全检测技术的重要性,其中的代表就是以威胁情报驱动的威胁检测与响应机制。而国内其实更多的还是在论证阶段,还需要有很多问题需要明确。如:检测与响应在企业信息安全中的价值、如何量化、如何落地等。

检测与响应到底能带来什么价值?实施又有什么痛点呢?

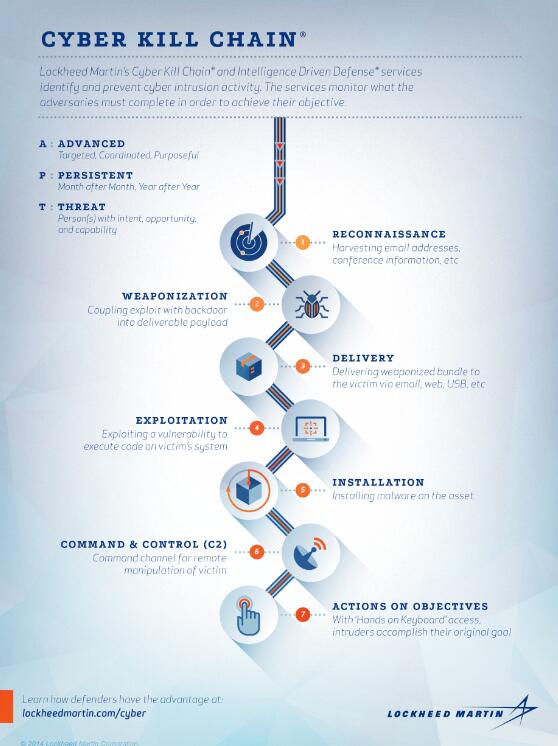

我们到底有没有被黑?攻击者完成一次对企业的攻击也是要经历一套完整的流程,参见著名的网络攻击杀伤链。

洛克希德马丁公司的Cyber kill chain模型

一次高级的可持续攻击大致可以分为7个步骤。这也证明了每一次有效的攻击过程中是有多个行为征兆与检测指标的,就是取决于什么时间被发现,被谁发现。以及是否能采取有效的安全措施。从图中第三步开始,就是检测与响应的发力点。从中可以发现正在发生,和即将发生的威胁。

那么问题也来了,今天国内的大部分企业中,威胁检测是基于各种安全传感器的,其作用是试图寻找异常行为或已知的恶意签名活动。这些传感器包括防火墙、入侵检测系统(IDS / IPS),应用程序网关防病毒/反恶意软件,终端防护等等。这些安全传感器可以提供威胁相关的连续事件流。在企业中,这些连续的事件流和报警会对安全团队产生大量噪音。安全人员在处理时不能确定真正重要的威胁。而这里就是威胁情报的发力点,威胁情报的主要目标是提供正确的信息,在正确的时间,用适当的上下文,可以显著减少所花费的时间,从大量噪声中发现正在发生和即将发生的重大网络安全威胁。

检测与响应的指标和绩效如何量化?现状是什么?

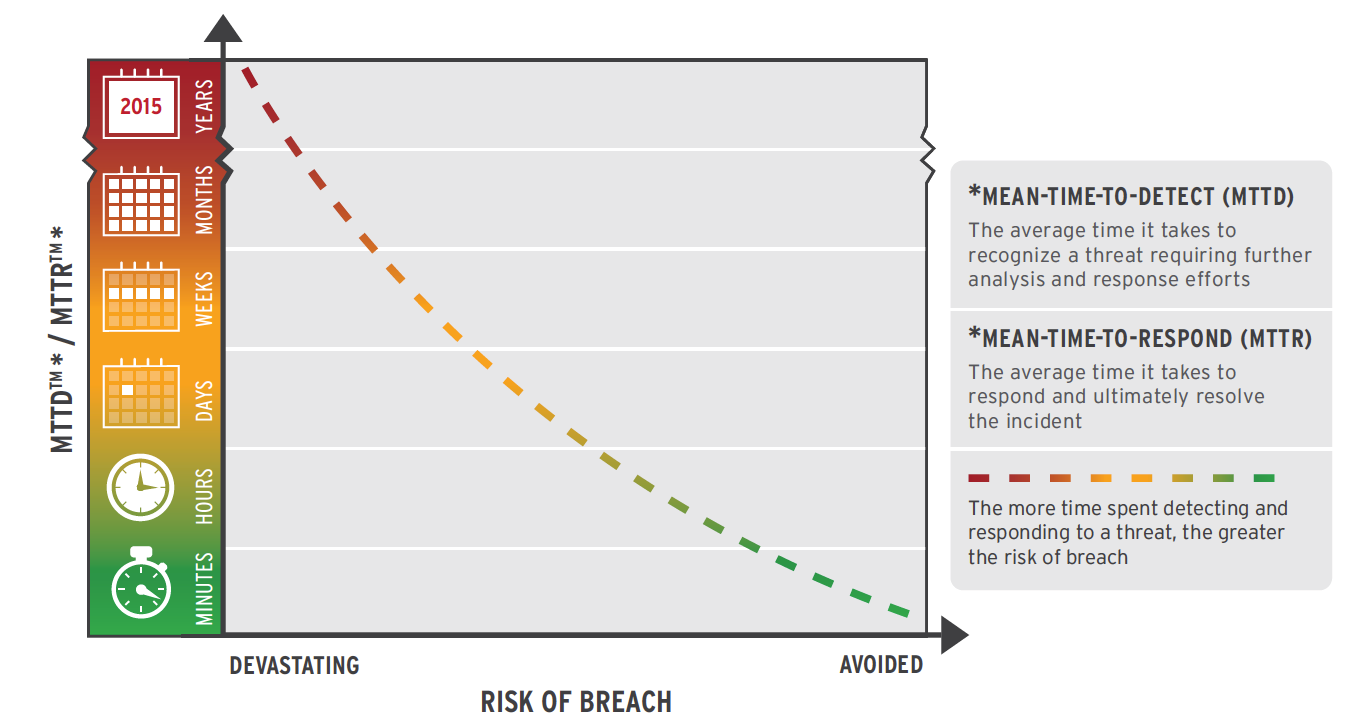

作为企业的安全人员,特别是保障生产服务安全与IT安全的团队如何量化自己的团队绩效,以及投入产出也是困扰国内信息安全行业多年的一个问题。其实两个关键指标可以用来衡量一个企业安全能力的有效性。一个是平均威胁检测时间(MTTD)和平均响应时间(MTTR)。MTTD指是一个组织发现和识别那些可能会产生实际风险的威胁所需要的平均时间。MTTR是指企业充分分析并采取有效手段减轻威胁风险所需要的平均时间。

MTTD/MTTR实效与安全威胁程度的关联关系 by LogRhythm

不幸的是,目前大部分企业的运营模式,MTTD和MTTR将以数周或数月来计算。安全公司Trustwave在2014通过对全球691个数据泄漏的事件调查发现,企业安全事件平均检测时(MTTD)为87天,近3个月。在专业的应急响应团队支持下,MTTR也需要1周时间。而根据2015年Mandiant公司发布的报告,企业从被攻陷到发现的平均时间是146天。而我们国内企业的实际现状呢?以2015年的XcodeGhost事件为例,从2月26日攻击者的远程控制域名开始接收信息,到9月18日被发现,其持续时间之长是超过了国际平均水平的。

如何落地?有什么建议与方法?

安全情报能够通过捕获、关联、可视化和分析数据,从而提供可以指导行动的信息。帮助企业安全团队降低和控制高级威胁风险,并建立一个更加积极主动防御机制。使用威胁情报与现有的传感器结合,会缩短他们的平均检测时间和平均响应时间。扩展当前的安全工具的价值,并通过攻陷指标的机器分析发现前所未有的威胁。

理想的做法是,企业评估与分析安全检测与响应所能带来的价值,建立以检测与响应为指导的信息安全绩效评估机制这就为情报驱动的安全体系建立了坚实的制度基础。在部署与实施的过程中还需要解决相关传感器对关键信息的记录与识别能力,这就是知己与知彼磨合的过程。这也是大家热议的安全威胁情报如何落地的一种方式。

RSA Conference 2017即将开幕,本次以“Power of OPPORTUNITY”寓意我们正处于一个安全盛世但也是一个安全乱世的时代,自古枭雄出乱世,拥抱瞬息多变的挑战,把握机会,方能成为一代安全枭雄。而安全产业的团结与血统,正式孕育新机遇的土壤。期待本次盛会,或许又能带来更多的启发与新的思路。期待更多的安全创新!