近期,谷歌分享了保护数据中心的安全架构细节,该中心所存储的数据涵盖谷歌现有的各种服务及日益增长的谷歌云平台(GCP)。

许多企业对信息公开持保守态度,担心这会给攻击者可乘之机。然而,谷歌不在此列,原因有两点:其一,是通过展示数据中心的安全水平来发展有潜力的云平台用户;其二,谷歌对自身的安全水平很有信心。

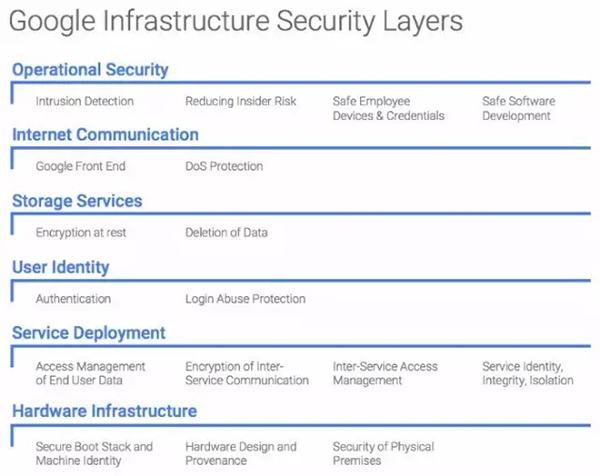

在最近发布的公告里,谷歌将其基础设施安全架构划分了六层——硬件架构层(包括物理基础安全)、服务调度层、用户识别层、存储服务层、网络通信层和安全运营层。

谷歌显然很注重细节。在大部分业务中,谷歌都建设和运营自有的数据中心,这包括“生物识别、金属检测、摄像、路障和激光扫描系统”。即使使用第三方数据中心作为服务器,谷歌也为服务器附加了自己的安全措施(如谷歌控制的独立生物识别系统、相机或金属探测器)。

数据中心的数千台服务器所使用的主板也都是谷歌特别定制的。

| 我们也定制了芯片,比如目前用于服务器和外围设备的硬件安全芯片。这些芯片允许我们在硬件层面上安全地识别和验证谷歌设备的合法性。 |

谷歌独有的硬件安全芯片

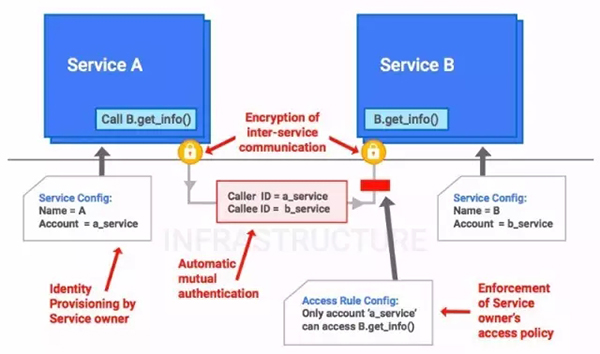

各数据中心所覆盖的所有谷歌服务间都不存在预设的信任。任何必要的服务间通信都在应用层被加密验证和授权机制所控制。该机制同时适用于谷歌服务和用户为谷歌产品(如谷歌应用商店或谷歌计算引擎)提供的代码。而那些特别敏感的服务(如集群编排和密钥管理服务)则在专用服务器上运行。

当需要进行和授权服务间通信时,该架构为网际的RPC(远程过程调用协议)数据提供了加密的隐私和完整性。所有数据中心间的WAN通信都使用了自动加密。随着数据中心的硬件加密加速器的部署,这种自动加密正扩散到所有内部通信中。

谷歌服务的身份识别和访问控制

而当终端用户发起服务间通信时(例如,Gmail需要加载联系人列表),一个短期许可票据会生成,以确保Gmail帐户只能加载这个用户的联系人信息。

就存储数据而言,该架构使用了中央密钥管理服务。存储的数据在写入物理存储之前,就会被密钥管理服务配备密钥。应用层的加密将使得此架构隔离开低水平的潜在存储威胁,如恶意磁盘固件。

所有需要接入网络的服务都通过谷歌前端(GFE)实现。这确保了所有的TLS连接使用正确的证书并支持完美的前向保密性。谷歌解释说:“实际上,任何选择对外通信的内部服务都使用GFE作为智能的反向代理前端。这个前端为公共DNS域名、拒绝服务(DoS)防御和TLS终端提供了公用的主机IP。”

DoS防御的实现则有赖于数层可以对DoS攻击进行告警的服务的硬/软件负载均衡器。当DoS攻击被检测到时,该机制将指引负载均衡器约束甚至阻断相关流量。谷歌前端(GFE)也应用了类似的原理,却拥有负载均衡所不能监控的应用层信息。

用户身份验证则在用户名和口令外更进一步,还将校验基于一系列风险因素而设立的附加信息。双因子验证(2FA)已启用,此外,谷歌正与FIDO联盟合作,开发通用双因子(U2F)开放标准。

为了确保自有安全软件的进展,谷歌使用库和框架来消除XSS漏洞,用自动化工具来检测错误,并执行手动安全审查。此外,谷歌还斥资数百万美元建立公开漏洞悬赏方案来推进这一进程;同时,谷歌所投入的种种努力使其在它所使用的开源软件的漏洞定位上的成功,也让其广受赞誉。“例如,OpenSSL的心脏出血漏洞就是谷歌发现的,我们在通用漏洞披露(CVEs)和Linux KVM虚拟机监控程序的漏洞修复领域都是业界最具建树的。”

来消除内部风险的主要方法之一是“主动限制和积极监控”管理员访问。具体策略包括对于一些管理活动的自动化、特定行动的双重许可要求,以及限定API接口以实现不暴露敏感信息的调试。

入侵检测及响应则越来越多的使用机器学习,“规则和机器智能⋯⋯能警告运营安全工程师可能发生的事件。”Red Team训练被用来测量和改进规则的有效性。

报告的主要目的可能在于最后一节——对谷歌云平台的讨论。由于使用了同一架构,但随着特定服务的升级,它也会从同样的安全流程中受益。这份报告也使用谷歌计算引擎云服务为例。

谷歌计算引擎(GCE)通过公开外部API接口的谷歌前端(GFE),从而获得所有其他服务一样的安全特性,包括DoS防御和集中管理的SSL / TLS支持。终端用户的身份验证则通过谷歌的集中式身份识别系统完成,而这提供了劫持检测等额外功能。

谷歌计算引擎的管控系统影响了虚拟机的创建。任何从数据中心间的通信都被自动加密,而在同一个数据中心内的虚拟机间的通信也正逐步被架构中其他部分的相同硬件加速器所加密。虚拟机隔离是基于开源的KVM堆栈,并经谷歌进一步强化。

上述的运营安全控制被用来确保谷歌的云计划的稳步推进。“也就是说,除非服务客户所必需,谷歌无法访问或使用客户数据。”

2016年见证了谷歌云业务在Alphabet(谷歌重组后的“伞形公司”)的现有整体收入上真正产生效应的过程。在2016年第三季度,云业务和谷歌游戏的数字产品销售共同创下了24亿美元的收入记录,占谷歌总收入(223亿美元)约10%。

谷歌基础设施安全设计概览(pdf)下载地址:

https://cloud.google.com/security/security-design/resources/google_infrastructure_whitepaper_fa.pdf

【本文是51CTO专栏作者李少鹏的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】