前言

整个2016年,勒索软件呈现出集中的爆发态势。那么,到底爆发到了什么程度?来看一下12月份的统计数据,相当令人震惊:整个12月份,出现了32个新勒索软件样本,并出现了33个勒索软件的新变种。安全专家发布了9款勒索软件的解密工具,他们的工作还是很有成效的,但是,与出现的速度相比,还有很大差距。

下面我们按照时间,来具体说明每天发生的勒索事件、及反勒索事件。

12月1日

(1)Matrix勒索软件首次出现,并使用了GnuPG加密系统

研究人员在实际环境中发现了一款新型勒索木马,叫做“Matrix”,它使用开源的GnuPG加密系统,来加密受害人的个人数据,并禁止受害人访问。同时,会给受害人留下一个勒索信件,名称是“matrix-readme.rtf”,并留下了两个邮箱,分别是“matrix9643@yahoo.com”和“redtablet9643@yahoo.com”,以便受害人联系攻击者。

(2)Avast发布勒索解密工具

Avast的安全分析师针对4款勒索软件家族,分别是CrySiS、Globe、Alcatraz Locker、和NoobCrypt,开发了4款免费的解密工具。任何被上述勒索软件感染的受害者,都可以免费下载并使用。

12月2日

(1)黑客在暗网公开出售Alpha Locker勒索软件

对于那些崇拜敲诈的人,可以通过购买Alpha Locker勒索软件,去释放他们邪恶的力量。该恶意程序采用了C#程序语言。有效载荷只有50KB,整套工具价值65美元。

(2)勒索软件作者给安全专家发了一条秘密信息

NMoreira勒索木马的作者,该作者跟XPan勒索软件也有关系,他使用了一个有趣的策略,给Emsisoft的杰出安全专家Fabian Wosar发了一条信息,Fabian Wosar曾经破解过很多加密威胁。NMoreira的作者在他最新勒索产品的核心代码中添加了一段明文:“希望你能再一次破解这个勒索软件。”Fabian Wosar是以这样的方式评论这件事的:“这次,他们至少算是个有礼貌的笨蛋,尽管如此,他们仍然还是笨蛋。”

(3)Phoenix勒索软件首次出现

尽管仍在开发之中,但是Phoenix 加密恶意软件很有可能成为一个大的安全问题。它会将一系列系统文件加密,并给受害人留下一个解密手删,名称为“Important!.txt”。

12月3日

(1)PadCrypt勒索软件出现更新版

一个新版的PadCrypt浮出水面。除了版本名称变成了3.1.2以外,它的特征几乎没有任何值得注意的变化。

12月4日

(1)一个俄罗斯勒索者被逮捕

这是一个40岁的网络骗子,名为Pornopoker ,俄罗斯警方在莫斯科附近的一个机场逮捕了他。他被指控开发和传播了Ransomlock.P勒索软件,并伪装成不同国家的执法机构对受害人进行诈骗活动。

(2)Emsisoft开发了另一个免费的解密工具

Fabian Wosar,前面提到过的Emsisoft 公司的安全专家,发布了Nemucod勒索软件最新变种的解密工具。

(3)Apocalypse勒索软件出现更新版

一个新版本的Apocalypse 勒索软件出现了,它会将加密后的文件按以下方式命名:[original_filename].ID-*[random_8_chars + country_code][cryptservice@inbox.ru].[random_7_chars]。

(4)Globe勒索软件出现新变种

该勒索软件将文件加密后,会添加“.lovewindow”后缀名,并将攻击者的联系方式告诉了受害人(bahij2@india.com)。

12月5日

(1)Shade勒索软件利用僵尸网络来传播

Shade勒索软件(又名Troldesh)利用Kelihos来传播,Kelihos是一个臭名昭著的僵尸网络。该勒索软件将受害人的文件锁定后,会添加“.no_more_ransom”后缀名。

(2)具有加密特性的Screen locker (屏幕锁定者)

研究人员发现了一个新的Screen locker(屏幕锁定)勒索软件,会对文件实施加密。然而,它的早期版本在功能上并不正确,实际上没有加密过程。受害人的文件将会添加“.encrypted”后缀名。赎金达到0.3比特币。

(3)Locky勒索软件出现更新版

声名狼藉的Locky勒索软件出现了一个小的更新版,它的特点是具有埃及神话主题,加密文件的后缀名是“.osiris”。勒索信件的名称是“OSIRIS-[4_hexadecimal_chars].htm”。

12月6日

(1)GoldenEye勒索软件首次出现

该勒索软件似乎是Petya勒索软件的继承者,Petya在2016年初比较活跃。和原型有点相似,GoldenEye会将计算机的MBR(主引导记录是位于磁盘最前边的一段引导代码。它负责磁盘操作系统对磁盘进行读写时分区合法性的判别、分区引导信息的定位,它是磁盘操作系统在对硬盘进行初始化时产生的)替换掉,并且会将MFT(主文件表,它是NTFS文件系统的核心)进行加密,从而使受害人完全没法进入系统。相对于Petya,GoldenEye在禁止受害人进入系统之前就已经将重要文件加密了。

12月8日

(1)网络犯罪分子想出一个愤世嫉俗的勒索计划

“Popcorn Time”勒索软件的作者给受害人两个选择,用于恢复加密文件,一种选择是支付1比特币的赎金,第二种选择太卑鄙了,要求受害人感染两个新用户,就可以得到免费解密密钥。

(2)Jigsaw勒索软件出现新变种

该勒索软件会在受害人屏幕中间显示“HACKED”单词,并要求受害人在24小时内支付0.25比特币。否则,赎金会涨到0.35比特币。目前好的一点是,安全专家已经发布了该勒索软件的免费解密工具。

(3)SamSam勒索软件首次出现

该勒索软件会加密受害人的文件,并添加“.VforVendetta”扩展名,勒索信件名称为“000-PLEASE-READ-WE-HELP.html”。

(4)“教育型”勒索软件,好心干坏事

安全专家推出了一个有争议的教育计划,叫做“EDA2/Hidden Tear”,并研发了模拟的勒索软件,旨在教育人们远离勒索软件的危害。但是,他们却公开了源代码,坏人们以此源代码为核心,开发出了很多真正的勒索软件,同时,更多的骗子们还可以从暗网中购买到这些勒索软件。

12月9日

(1)CryptoWire POC遭到滥用

CryptoWire勒索软件的POC源代码被公开到了GitHub上,这下好了,坏人们利用它开发出了更多真正的勒索软件,比如“Lomix”和“UltraLocker”。

(2)UltraLocker勒索软件的传播策略

上面提到过,UltraLocker勒索软件是从CryptoWire演变过来的,它的传播方法是垃圾邮件,邮件中包含了“booby-trapped .doc”附件文件。

(3)“Cyber SpLiTTer Vbs”勒索软件出现2.0版本

该加密类勒索软件基于“Hidden Tear”,“Hidden Tear”是一个土耳其安全爱好者写的开源勒索软件,“Cyber SpLiTTer Vbs”是它的变种,会向受害人要求0.5比特币的赎金,如果受害人在76小时内没有支付赎金,勒索软件就会删除所有加密文件。

(4)Locked-In勒索软件首次出现

这个新勒索软件使用标准的AES-256对称加密算法去加密受害人的文件,并留下文件名为“RESTORE_CORRUPTED_FILES.html”的勒索信件。并要求受害人15天内支付赎金。

12月10日

(1)有点卡通的CHIP勒索软件新版本

新版本的CHIP勒索软件会给加密文件添加“.DALE”后缀名,给受害人留下名称为“DALE_FILES.txt”的勒索信件,并更新了受害人联系攻击者的邮箱列表,包括以下邮箱:grions@protonmail.com,grion@techie.com,grion@protonmail.com,和grion@dr.com。

(2)Deadly_60 屏幕锁定勒索软件

尽管这个叫做“Deadly_60”的勒索软件锁定受害人屏幕的同时,并不会加密任何个人数据,但是处理时还是有点费劲,因为它会在背景上显示一个令人讨厌的动画。

(3)PadCrypt勒索软件出现新的3.1.5版本

和之前提到的一样,除了版本名称以外,功能上没有什么新变化。

(4)M4N1F3STO屏幕锁定者首次出现

这个新的勒索软件影响较小,它只会锁定屏幕,并不加密文件。它的赎金要求是0.3比特币。目前,安全专家已经计算出了解锁码。

12月12日

(1)Samas勒索软件非法收入被曝光

在分析了Samas勒索软件的行为后,PaloAlto的网络安全专家计算出了该犯罪团伙的收益额。该犯罪团伙在2016年非法收益超过450,000美元。但同时几乎没有对大型组织的攻击。

(2)PayDay勒索软件首次出现

PayDay勒索软件首次出现,不过,它的目标只针对安装了葡萄牙语言包的WINDOWS用户。加密文件后缀名为“.sexy”,勒索信件名称为“!!!!! ATENÇÃO!!!!!.html”。事实上,这是“Hidden Tear”的另一个变种。

(3)“You Have Been Hacked!!!”勒索软件

该勒索软件给受害人显示一个简短的信息:“You Have Been Hacked!!!”。它会给受损的文件添加“.Locked”扩展名,同时,该勒索软件还会盗取受害人的各种在线账号和密码。它的赎金要求是0.25比特币。

(4)Kraken勒索软件

受害人的文件会被添加“.kraken”后缀名,并用base64加密真实的文件名。勒索信件名称为“_HELP_YOUR_FILES.html”。

12月13日

(1)另一个屏幕锁定勒索软件首次出现

这个讨厌的程序会产生一个吓人的锁屏信息:“你的Windows已经被禁用了”,并声称受害人违反了使用条款。幸运的是,安全专家已经发现了解锁码,解锁码是“nvidiagpuareshit”。

(2)CryptoMix勒索软件出现更新版

这个新版本的CryptoMix勒索软件会给加密文件添加一个长的、复杂的后缀名,格式如下:“.email[supl0@post.com]id[unique_victim_ID].lesli”。勒索信件的名称是“INSTRUCTION RESTORE FILE.txt”。

(3)Locked-In勒索软件被安全专家破解

前面已经提到过这个勒索软件,13日,安全专家michael gillespie开发了一款免费的解密工具。这个勒索软件使用“.novalid ”后缀名。

12月14日

(1)Cerber采用新的垃圾邮件传播策略

Cerber勒索软件有了新变化,它采用了一个新的社会工程学策略。它通过邮件给受害人发送一个虚假的信用卡报告,这是一个误导性的消息,会告诉收件人,他的信用卡正在发生一笔新的交易,建议打开一个WORD文档去取消交易。其实这个WORD文档是一个恶意文件,包含了恶意宏病毒。

(2)Xorist勒索软件出现更新版

最新版的Xorist勒索软件将文件锁定后,会添加“.antihacker2017”后缀名,用于受害人联系攻击者的邮箱是“antihacker2017@8ox.ru”。幸运的是,目前安全专家已经开发出了相关免费解密工具。

(3)Globe勒索软件又出现新变种

用于受害人联系攻击者的邮箱发生了变化,变成了“unlockvt@india.com”,赎金要求是1.5比特币。

(4)叫做“美国中央情报局特工767”的锁屏勒索软件

实际上,该勒索软件是M4N1F3STO勒索软件的变种,会呈现出一个与众不同的锁定屏幕。最初的赎金要求是价值100美元的比特币,但是在5天之内,会慢慢涨到250美元。

(5)FenixLocker出现更新版

该勒索软件的勒索信件更新为“Help to decrypt.txt”。同时,作为恢复的步骤,受害人被要求向thedon78@mail.com邮箱中发送一封邮箱。

(6)Koolova勒索软件正在开发之中

安全专家获取到一个正在开发中的勒索软件,名叫“Koolova”。勒索软件中的警告信息是用意大利语写的。必须在48小时内支付赎金,否则,赎金将会升高。

12月15日

(1)“没有更多赎金”项目的成就

“没有更多赎金”项目是一个独特的倡议,旨在聚集勒索软件数据、提高分析水平,并给受害人提供免费的解密工具。截至十二月中旬,该项目已经聚集了34个合作伙伴,联合起来对抗勒索瘟疫。

(2)BandarChor勒索软件采用特殊传播方法

这个勒索软件的传播方法比较特殊,通过在成人在线网站、和一个无人机电商平台上添加恶意广告的方法传播。

(3)Chris,又一个勒索犯罪崇拜者

安全专家截获了一个基于“Hidden Tear”源代码开发的新的勒索软件,在代码中多处包含了“Chris”名称。因此这可能是一个新的勒索软件,正在将手伸向在线勒索。

(4)Cryptorium,一个新的勒索软件被释放出来

安全专家正在分析的Cryptorium样本有点古怪,因为它仅仅是对文件进行了重命名,并没有加密文件。Cryptorium会将“.ENC”后缀名添加到受影响的数据后面。

12月16日

(1)表面上像Globe 的勒索软件

这个未命名的样本可能是Globe 的一个复制品。受影响的文件会被添加“.crypt”后缀名,并留下名为“HOW_OPEN_FILES.hta”的勒索信件,及联系邮箱alex_pup@list.ru。

(2)Cerber勒索软件的新变化

Cerber的运维人员为了统计目的,修改了IP的配置。新的IP范围是:37.15.20.0/27, 77.1.12.0/27, 和91.239.24.0/23.

(3)Globe勒索软件又出了新变种

这个新版本的Globe唯一明显的改变是文件的扩展名。后缀改成了“.rescuers@india.com.3392cYAn548QZeUf.lock”。

12月18日

(1)Dharma勒索软件出现更新版

这是Dharma 的一个新版本,告诉受害人发送一封邮件到amagnus@india.com邮箱,用于获取详细的数据恢复步骤。

(2)CryptoBlock勒索软件,走出了独具特色的路

研究者发现了一个正在开发中的勒索软件,名叫“CryptoBlock”。很独特,它使用了非对称的RSA2048加密算法,赎金要求是0.3比特币。

12月19日

(1)进化的Android银行恶意软件

事实证明,目前的一些Android银行木马已经具备了锁定设备的功能,有一些样本甚至可以对用户的数据进行加密。

(2)RansomFree,一种反勒索的新方法

这个反勒索软件叫“RansomFree”,由以色列Cybereason安全公司开发,能阻止勒索软件攻击不同版本的windows系统。

(3)Apocalypse勒索软件出现更新版

新版的Apocalypse会给受害人留下一个勒索信件,和一个用于联系攻击者的邮箱。

(4)M4N1F3STO屏幕锁定勒索软件增加了加密功能

前面提到过,该勒索软件只会锁定屏幕,初级版没有加密功能,但是,现在已经将加密作为一个基本功能了。同时,它会将加密文件的过程,伪装成一个老版本的教育型应用程序的更新提示。

(5)MNS CryptoLocker首次出现

这是一个新勒索软件,勒索信件名称为“RESTORE_YOUR_FILES.txt”,联系攻击者的邮箱是“alex.vas@dr.com”。

12月20日

(1)卡巴斯基更新了CryptXXX的解密工具

卡巴斯基更新了他们的RannohDecryptor工具,该工具可以恢复由CryptXXX勒索软件加密的数据。特别是可以解密带有 “.cryp1”、“.crypt”和“.crypz”扩展名的文件。

(2)Samas勒索软件出现新版本

也被称为SamSam,这个勒索软件将受害人的文件加密后会添加“.theworldisyours”后缀名,勒索信件的名称改成了“CHECK-IT-HELP-FILES.html”。这和之前的版本存在区别。

(3)网络骗子越来越喜欢Go语言

研究专家发现了一个新的勒索软件,使用了GO语言。在加密的文件后面添加了“.braincrypt”后缀名,并留下了一个名为“!!! HOW TO DECRYPT FILES !!!.txt”的勒索信件。联系攻击者的邮箱是“headlessbuild@india.com”。

(4)EnkripsiPC勒索软件只针对印度尼西亚人

EnkripsiPC,也被称为IDRANSOMv3,该勒索软件的解密密钥和被感染的计算机名称有关系。目前安全专家已经找到了一个解密文件的办法。

12月21日

(1)Manifestus勒索软件首次出现

该勒索软件似乎是M4N1F3STO的变种。会锁定屏幕,并加密文件。并要求0.2比特币的赎金。

(2)ProposalCrypt勒索软件首次出现

该勒索软件会给加密的文件添加“.crypted”后缀名。并要求1比特币的赎金。

(3)Padlock屏幕锁定勒索软件不是很危险

Padlock勒索软件会呈现一个锁定的屏幕信息:“你的文件已经被删除,你的电脑已经被锁定。”,但是这仅仅是吓唬一下,实际上,它并没有删除任何东西,只是把屏幕锁定了,解锁码是“ajVr/G\RJz0R”。

(4)Free-Freedom勒索软件

根据警告窗口的显示信息,这个样本可能是一个13岁的孩子编写的。幸运的是,Free-Freedom实际上没有做任何加密动作,它只是改变了文件的权限。安全分析师已经还原出了解锁码,解锁码是“adam”,这可能是这个孩子的名字。

12月22日

(1)Cerber勒索软件采用了一个新策略

和所有早期的变种不同,最新版的Cerber不再删除加密文件的复本了, 此外,它还有针对性的跳过了一些文件夹,并将锁定Office文档放在了首位。

(2)Winnix Cryptor详细信息被披露

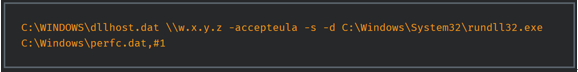

该病毒会给文件添加“.wnx”后缀名,同时创建一个名为“YOUR FILES ARE ENCRYPTED!.txt”的勒索信件。攻击者会远程访问了服务器,并在目标环境中执行一个批处理命令。这个勒索软件会利用GPG密码算法对数据进行加密。

(3)Cerber开始使用新的IP池

为了绕过黑名单限制,获得准确的UDP统计数据,Cerber现在又换了一批新IP:91.239.24.0/23,114.23.16.0/27,和115.22.15.0/27。

(4)可恶的Guster勒索软件

新的Guster样本在加密文件后会添加“.locked”后缀名。并产生一个非常令人讨厌的警告屏幕,具有动画和声音效果。

(5)Free-Freedom勒索软件出现更新版

和12月21日出现的最初版本有所不同,新版的Free-Freedom将锁定密码改成了“Roga.”,并使用“.madebyadam”作为加密文件的后缀名。根据专家的分析,解密密钥是“adamdude9”。

12月23日

(1)Koolova勒索软件变的很有教育意义

这个勒索软件在14日首次被截获,现在变的很有趣,受害人感染了最新版的Koolova勒索软件后,只要看两篇Koolova提供的避免勒索的教育文章,就可以得到免费的解密密钥。

(2)发现了CryptoLocker勒索软件的模仿者

这个犯罪程序伪装成CryptoLocker勒索软件,但实际上,该勒索软件和臭名昭著的CryptoLocker没有什么共同点,只是把加密后的文件后缀写成了“.cryptolocker ”。

(3)Cerber的开发者在盼望圣诞节的到来

根据MalwareHunterTeam安全小组的研究,Cerber勒索软件的操作人员使用了一些新的域名,域名URL中包含了“Christmas”单词。

(4)持久的VenusLocker勒索软件

尽管被叫做VenusLocker 的网络寄生物似乎已经永远灭绝了,但是在一次新的活动中,它再次出现了,该勒索软件要求受害人在72小时内支付1比特币的赎金。

(5)Alphabet勒索软件的细节

Alphabet勒索软件正在开发之中,在功能上,既能锁定屏幕,又能对数据进行加密,至少,它的锁屏警告信息上是这样说的。但是,当前版本中并没有加密文件、和提供解锁码。

12月24日

(1)GlobeImposter的解密工具

GlobeImposter勒索软件是Globe的一个复制品,借用了Globe的勒索信件、文件后缀名、包括基本的外观和感觉。幸运的是,Emsisoft已经开发出了免费的解密工具。

(2)DeriaLock勒索软件登上了报纸的头条

新发现的DeriaLock勒索软件具有一定的独特性,它的作者只需要几个按键,就可以解锁所有受感染的计算机。这是经过分析它的代码得到的结果。锁定受害者的屏幕后,会要求30美元的赎金,并要求受害者通过联系的攻击者的Skype帐号来获得支付细节。

(3)Cerber又更新了

Cerber为了绕过黑名单限制,获得准确的UDP统计数据,又更新IP池了。同时,勒索信件也改变了,现在的名称是“_[random]_README.hta and _[random]_README.jpg”。

12月25日

(1)BadEncript的作者应该努力写好他的拼写

这个新的样本名称是“BadEncript”,被锁定的文件会添加“.bript”后缀名,并在桌面上给受害人留下名为“More.html”的勒索手册。不过,勒索软件名称的拼写质量真是不敢恭维。

(2)Jigsaw使用了新的扩展

Jigsaw在圣诞节的这一天发布了更新,该版本在保持原文件名称完整性的同时,会添加“.hush”后缀名。

(3)探测到最新版的NMoreira勒索软件

该勒索软件会给锁定的文件添加“.maktub”后缀名。目前,大多数经过这个勒索软件加密的文件,都可以用Emsisoft发布的免费解密工具来解密。不过,解密过程花的时间可能较长。

12月27日

(1)ODCODC勒索软件复出了

研究人员发现了ODCODC的新样本,它的勒索信件名称是“HOW_TO_RESTORE_FILES.txt”,加密文件以后会用下面的策略来命名:“C-email-[attacker’s_email_address]-[original_filename].odcodc”。

12月28日

(1)勒索软件感染了智能电视

一个LG智能电视,被发现感染了屏幕锁定勒索软件。它给受害人显示了一个假的FBI的警告,并要求支付500美元的解锁费用。

一个用邮箱地址作为文件后缀名的新样本

又一个加密勒索软件浮出水面,被锁定的文件会添加“-opentoyou@india.com”后缀,并留下名为“!!!.txt”的勒索信件。

12月29日

(1)killdisk病毒开始表现出勒索行为

KillDisk 恶意软件的新版本已经有了勒索属性,而不是简单的删除受害人的文件,现在,它会加密文件,并要求支付222比特币的赎金。

(2)勒索软件伪装成流行的安全套装

安全分析人员偶然发现了GoldenEye磁盘加密勒索软件,它的有效载荷伪装成了ESET antivirus的安装程序。另一个名称为“Stampado”的样本,伪装成AVG的产品,在电脑中被发现了。

(3)Dharma勒索软件使用HTA格式的勒索信件

作为最近更新的一部分,Dharma的作者采用了新的与被害人互动的方法,它的勒索信件使用了HTA格式,现在的名称是“Info.hta”。

12月30日

(1)Samas勒索软件出现更新版

最新版的Samas勒索软件(也被称为SamSam),文件加密后的后缀名变成了“.whereisyourfiles ”,勒索信件的名称改为了“WHERE-YOUR-FILES.html”。

(2)开放源码的勒索问题剖析

在MalwareTech上发表了一篇文章,解释了勒索软件代码开源的原因,并强调网络犯罪份子与安全研究人员相比,网络犯罪份子从中受益更多。

总结

主流的观点仍然是相同的:用户和组织面对勒索攻击时,最好有一个B计划,而不是仅仅在被攻击后去处理它。应该围绕在线安全实践和可靠的数据备份来制定相关对策。我们相信,2017年,在安全行业的共同努力下,情况肯定会有所好转。