前言

根据国外安全专家的最新研究发现,MongoDB数据库脆弱的安全性已经导致一天之内受到攻击的服务器数量上升了一倍。由于这些数据库不会对访问者进行任何形式的身份验证,因此大量“开放式”的MongoDB数据库正在遭受多个黑客组织的攻击。攻击成功之后,目标数据库中的数据会被黑客删除,受害者必须支付一定金额的赎金之后才能找回自己的数据。

事件报道

安全研究专家报告称,一位名叫Harak1r1的黑客可以利用工具扫描出未打补丁或包含错误配置的MongoDB数据库,在获取到包含漏洞的数据库之后,他会访问这台数据库服务器,并将其中的数据全部导出,然后删除目标数据库中的所有数据。接下来,他便会以此来威胁目标数据库的管理员,如果他们想拿回被盗的数据,那么就得支付一定金额的赎金了。除了Harak1r1之外,还有很多其他的攻击者同样也在对那些存在错误配置的MongoDB数据库进行勒索攻击。

就在上周的星期一,安全研究专家Victor Gevers发现有将近两百个MongoDB数据库实例的数据被非法清除,而这些受到攻击数据库的管理员均被要求支付数据赎金。管理员如果想要恢复数据库中的数据,就得向网络犯罪分子支付高额赎金。

然而这件事情并没有结束,时间来到上周的星期二,受感染的MongoDB数据库数量已经从两百迅速增长至两千了。根据Shodan创始人John Matherly报告的数据,仅在一天之内,受攻击的MongoDB数据库数量就翻了十倍之多,而在上周的星期五,Gevers和另一位安全研究专家Niall Merrigan发现受感染的MongoDB数据库数量已经增长至了一万多台。

然而,根据Merrigan近期的统计数据显示,受攻击的MongoDB数据库数量仅在十二小时之内就上升了一倍,目前已经有超过两万七千台MongoDB数据库受到了攻击。

更糟糕的是什么?

起初,攻击者只要求受害人支付0.2个比特币(价值约为184美金)作为数据赎金。据了解,当时已经有22个受害人按要求支付了赎金。但是现在,攻击者已经将勒索赎金提升至了1个比特币(价值约为906美金)。

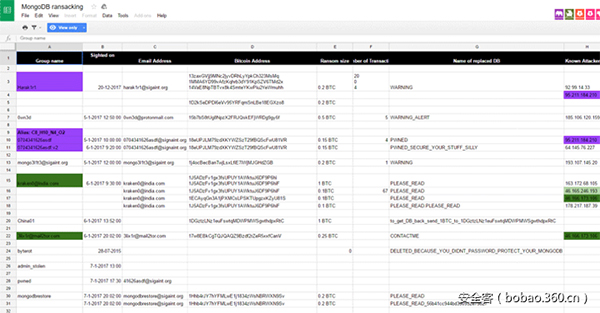

当然了,这些事情可不是Harak1r1一个人干的。根据安全研究人员透露的信息,他们已经检测到了十五个不同的攻击者。其中有一位名叫kraken0的攻击者成功引起了研究人员的注意,他利用恶意邮件成功入侵了15482个MongoDB数据库,并且目标数据库的管理员必须支付1个比特币来拿回他们的数据。不过,目前好像并没有人向他支付过赎金。

目前研究人员已经在Google Docs上发布了一个列表,并且在其中列出了参与此次攻击的黑客组织名单,但是参与攻击的黑客数量仍在持续增加。攻击者所要求支付的金额各异,最低的仅0.15个比特币,但也有高达1个比特币的赎金。2017年至今,比特币的价值上下波动,截止1月11日本文发稿时,1比特币的金额约等于6373美元。

这也就意味着,当MongoDB数据库被攻击事件在上周一被曝光之后,越来越多的黑客和黑客团伙也加入了Harak1r1的行列。为了赚取钱财,他们也开始攻击包含漏洞的MongoDB数据库,并删除数据以勒索管理员。

这一次的勒索攻击到底是谁的责任?

没错,就是你!需要为此次事件负责的人就是你们这些数据库管理员!之所以你的MongoDB数据库会被黑客攻击,主要是因为你没有对MongoDB数据库进行正确的配置。在这一波攻击事件当中,几乎所有被攻击的MongoDB数据库服务器其管理员账号都没有设置访问密码。

我们可以直接使用Shodan搜索引擎来扫描出存在漏洞或包含错误配置的MongoDB数据库,而扫描结果显示,目前大约有十万个存在安全问题的MongoDB数据库实例。我们可以发现这些数据库,攻击者同样也可以。

如何保护你自己?

安全研究专家在经过了详细的分析和调查之后发现,并没有任何证据可以表明攻击者在删除这些数据之前已经将相关数据进行了导出,但是他们却承诺称用户在支付了赎金之后可以拿回自己的数据,对此研究人员认为犯罪分子的可信度并不高。

Gevers建议各位MongoDB数据库的管理员们不要急于向犯罪分子支付赎金,他们可以向安全专家们寻求帮助。目前为止,他和Merrigan已经帮助了112位数据库管理员提升了他们MongoDB数据库的安全性。

除此之外,各位MongoDB数据库的管理员也可以按照下列步骤来提升自己的安全性:

1. 启用身份验证功能:如果你的网络系统或防火墙被攻破了,那么身份验证功能就会成为你的救命稻草。编辑你的MongoDB配置文件,将“auth”的值改为“true”。

2. 使用防火墙:尽量避免去犯一些常见的错误,如果可以的话,禁用MongoDB数据库的远程访问功能,禁止访问端口27017,或者通过绑定IP地址(白名单)来限制数据库服务器的访问权限。

3. 产品更新:强烈建议各位管理员及时更新MongoDB数据库软件。

与此同时,MongoDB数据库的开发人员已经发布了一份安全更新公告[传送门],并且在公告中详细描述了这一次的勒索攻击。你可以从中了解到如何去检测这类攻击,以及如何更好地防御这类攻击,并且按照研究人员给出的方法来检查自己数据的完整性。