一、前言

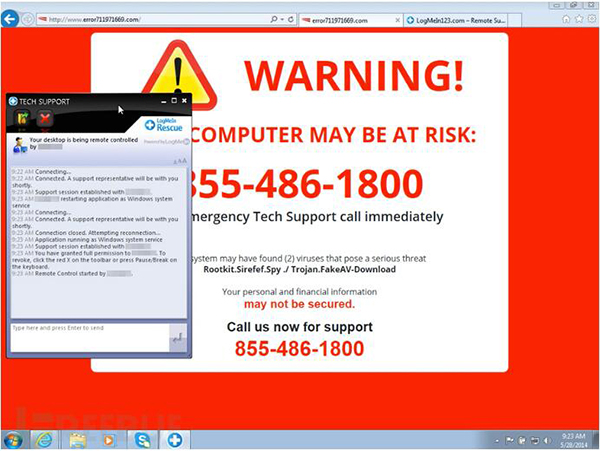

在过去的几个月里,我们看到使用这种以技术支撑的骗术日益增多,用户的浏览器会被辣眼睛的红屏以及类似”你的电脑可能存在风险”的提示消息”锁定”。当然,这种情形算是很常见的场景了,除此之外骗子们还在使用层出不穷的技巧来愚弄用户。

他们为虚假消息渲染一个红色警告或是蓝屏死机(BSOD),有时甚至会拦截警告提示以防用户离去。当用户关闭警告框后还会一直弹出一个新的警告框。事实上,通过使用continuous history.pushState trick 技巧Jeromesegura(twitter)发送给我的Chrome版本真的能冻结浏览器。

二、分析

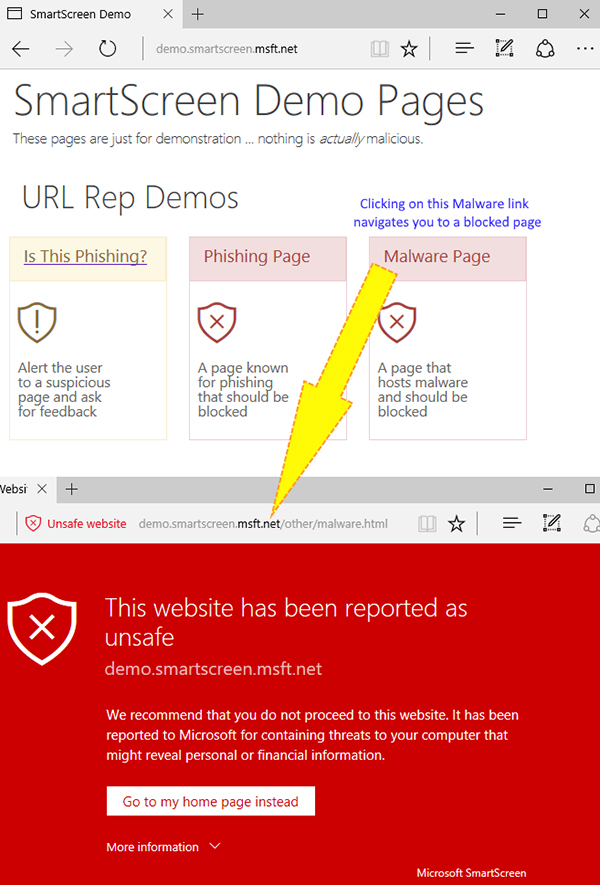

Jerome的这个样本给了我很多启发,之后我学习了在Edge上用于防止驱动式攻击的SmartScreen技术,它可以屏蔽掉被列入黑名单的URL。

在SmartScreen Demo中有很多样本,我选择了Malware Page。

我知道其他浏览器(至少IE以及Chrome)也在做同样的事情,我很高兴在Edge上也能看到。然而,我很好奇这些警告页面的真实来源,因为地址栏指向的这个URL其内容很明显不在黑名单之列。这是一个内部资源么?

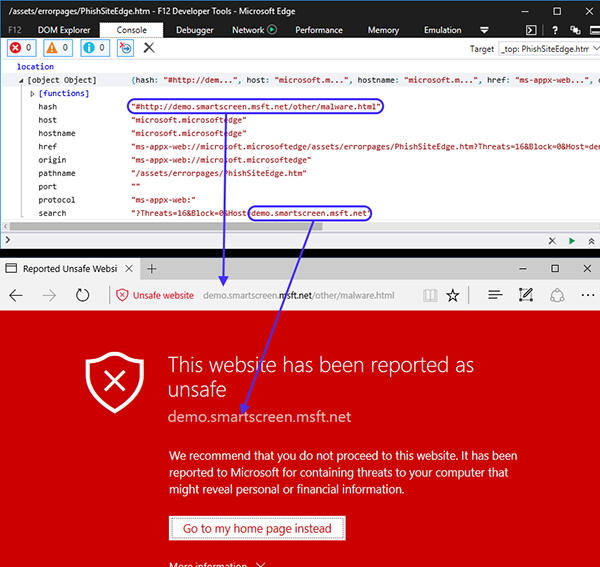

在Edge中按下F12打开开发者工具,之后在控制台中键入location。

Wow! 似乎真实的URL并没有显示在地址栏中。从开发者工具查询结果中得知真实地址(location.href)为:

- ms-appx-web://microsoft.microsoftedge/assets/errorpages/PhishSiteEdge.htm

那么我们看到的这个URL来源于hash?同时,该内部页面似乎从location.search属性中获取了一些信息。

这看起来很有趣吧,我们能否仅仅通过在hash后面设置一个任意字符串,使得地址栏中显示任意URL?该htm文件又是来自于哪里呢?

注:ms-appx:以及ms-appx-web:协议都是用于加载现代Windows应用程序的内部资源。

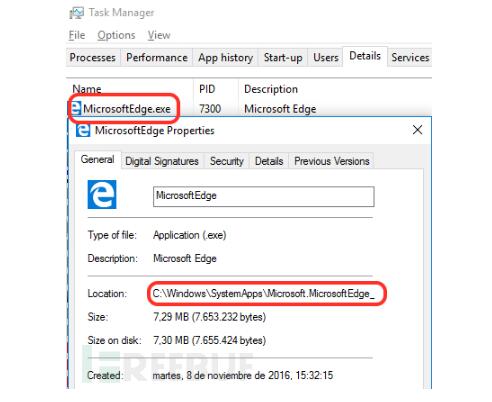

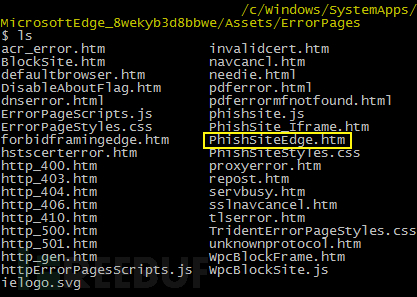

接下来我们打开Microsoft Edge浏览器目录看看该文件是否存在。

打开任务管理器 —> 详细信息 —> 右击Microsoft Edge –> 选择属性。

Microsoft Edge位于C:\Windows\SystemApps\Microsoft.MicrosoftEdge_8wekyb3d8bbwe\,错误页面(上图开发者工具中所示)在\Assets\ErrorPages目录内。

这有很多文件,我们使用完整的ms-appx-web URL在Edge浏览器下加载它们。就像这样:

- ms-appx-web://microsoft.microsoftedge/assets/errorpages/PhishSiteEdge.htm

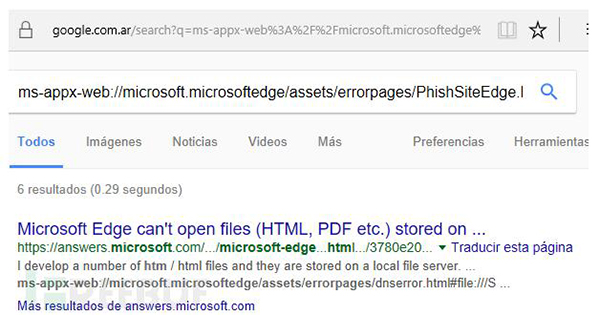

然而它却进入了我的默认搜索引擎。

继续尝试从该目录加载其他htm文件,列表中的第一个为acr_error.htm:

- ms-appx-web://microsoft.microsoftedge/assets/errorpages/acr_error.htm

ok,这一个能成功加载,在我看来Edge浏览器是选择性的允许我们加载一些页面。

接下来加载BlockSite.htm:

- ms-appx-web://microsoft.microsoftedge/assets/errorpages/BlockSite.htm

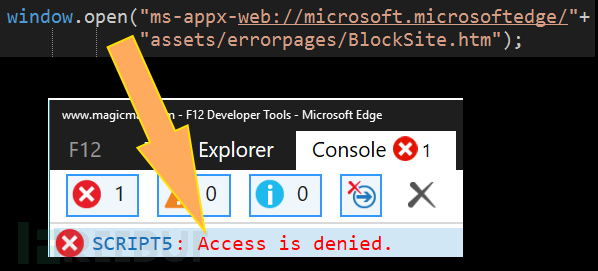

没有成功。事实上,如果我们创建一个指向该URL的网页,点击它之后什么也没有发生,浏览器没有回应。在这种情况下,尝试使用window.open要更使用一些(参考之前文章末尾提到的思路),因为如果这里存在问题,浏览器是会抛出一个错误提示的。我们希望的是浏览器拒绝执行某些操作时依旧保持无响应,或是浏览器至少弹出一个建议或者是错误提示。

- window.open("ms-appx-web://microsoft.microsoftedge/assets/errorpages/BlockSite.htm");

至此,我们得到一个拒绝访问错误!浏览器明确的提示我们这里存在一个问题(拒绝访问),之后浏览器拒绝加载一个资源。这是速度的问题:现在我们可以使用一个try/catch快速重试,另一方面使用location.href加载一个空值,这使得我们能够依靠timeout或者一个事件(onload/onerror)以观察发生了什么。如果我们打算进行模糊测试,相对try/catch来说使用handlers/onload更实用。

使用window.open手动尝试了几次之后,我们可以得出Edge浏览器能合理加载acr_error.htm页面,但会完全拒绝加载BlockSite.htm的结论。实际上,改变BlockSite.htm中的少许字符,加载一个不应该存在的页面却不会弹出错误。这也意味着在Edge浏览器深处某个地方有二进制代码将我们的URL与BlockSite.htm进行比较。

该URL会弹出一个拒绝访问错误:

- ms-appx-web://microsoft.microsoftedge/assets/errorpages/BlockSite.htm

改变少许字符(假如更改BlockSite中的B为C)则不会弹出任何错误

- ms-appx-web://microsoft.microsoftedge/assets/errorpages/ClockSite.htm

我们知道通过更改一个简单的字符可以欺骗Edge浏览器,但由于这个页面根本不存在,所以说这个页面也就不会加载。我们怎样才能更改一个字符又确保URL仍然有效?编码!现在我们尝试使用ASCII码2E来替换BlockSite.htm中的点。就像这样:BlockSite%2Ehtm

- window.open("ms-appx-web://microsoft.microsoftedge/assets/errorpages/BlockSite%2ehtm");

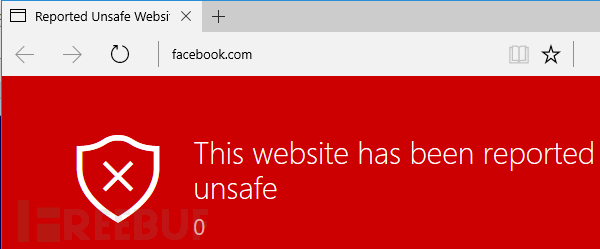

现在Edge允许我们加载资源了,附加一个URL。就像这样:#http://www.facebook.com

- window.open("ms-appx-web://microsoft.microsoftedge/assets/errorpages/BlockSite%2ehtm"+

- "#http://www.facebook.com");

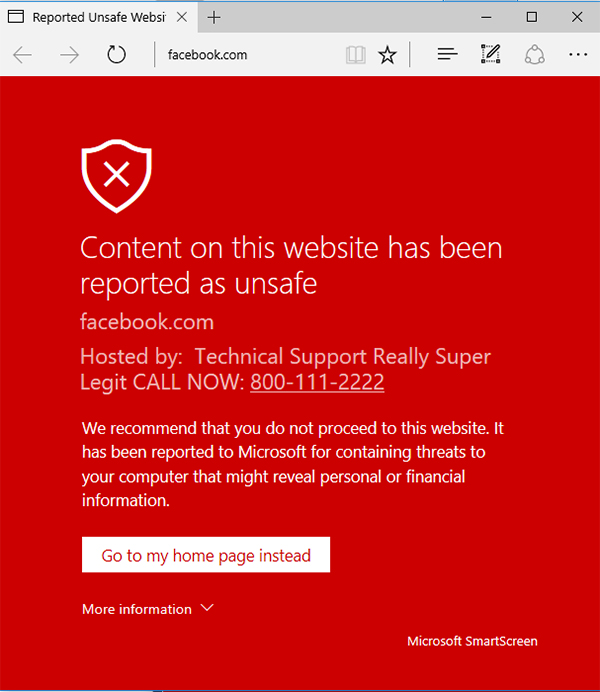

现在我们可以用一个欺骗性的URL打开这个辣眼睛的网页,BlockSite.htm仅仅只是从location.search获得2个参数(BlockedDomain以及Host)。

精彩继续!(XSS大牛Gareth及Mario:在这里我们还可以玩点花样出来嘛)

- window.open("ms-appx-web://microsoft.microsoftedge/assets/errorpages/BlockSite%2ehtm?"+

- "BlockedDomain=facebook.com&Host=Technical Support Really Super Legit CALL NOW\:"+

- "800-111-2222#http://www.facebook.com");

我们设置一个类似电话号码的数字,用户可以通过单击链接,拨打我们的电话。对骗子来说整套流程非常完美。 作为赏金猎人,我的研究就到此为止了。其实这些内部页面还有很多有趣的地方,例如needie.html就值得我们去深入研究,因为它可以调用IE来运行。如果你想看它的实际应用,尝试用Edge浏览器点开此页面,看看它是如何运作的。

三、最后

如果你好奇字符串比较是怎么发生的?为何它会失效?

那么你可以在IDA Free中加载EdgeHtml.dll并分析CURLBlock::s_IsBlockPageUrl函数。

如果你更喜欢实时调试,可以在EdgeHtml!CURLBlock::s_IsBlockPageUrl处设置一个断点。 祝你好运!