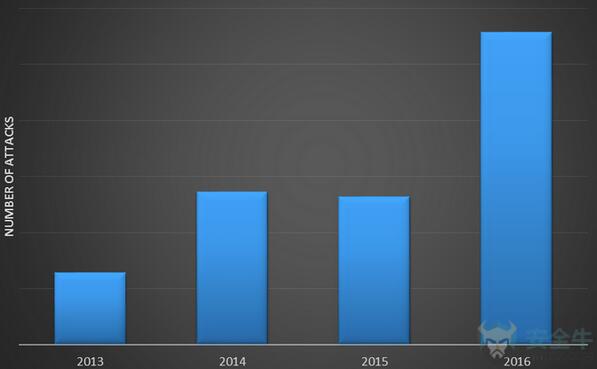

IBM安全管理服务近日发布报告,2016年对于企业工业控制系统的攻击数量同期增长110%。

IBM认为攻击的暴涨主要是来自对监控与数据采集系统的暴力破解攻击。

攻击者很明显是利用2016年1月在GitHub上提供的渗透测试框架,这个叫做smod( https://github.com/enddo/smod )的工具,能够执行类似ModBus系列交互协议的安全评估,内含暴力破解能力。

“过去一年中,这个工具的公之于众,大量未知人员的使用与后续发生的一切直接导致对工业控制系统(ICS)恶意攻击。”Dave McMillen,来自IBM风险管理服务的资深威胁研究专家称。

经过IBM从今年年初到11月的观察,美国是ICS攻击最大的发起地与目的地。专家指出,这是因为美国拥有最大数量的与网络连接的ICS系统。

IBM表示,其观测到的60%的攻击由美国发起,其次是巴基斯坦(20%),荷兰(5%)和印度(4%)。而接近90%的攻击以美国为目的,中国、以色列、巴基斯坦和加拿大紧随其后成为攻击目标。

IBM以最近3种ICS攻击作为标题。其中一种是2013年的纽约大坝攻击,由美国法律部3月份公开。官方称伊朗黑客攻击系统从而控制大坝。

另一起引人注目的攻击以乌克兰能源部为对象发生在2015年12月。这些攻击被认为是由俄罗斯政府主导,导致了严峻的供能短缺。今年发生同样的能源短缺,但是乌克兰并没确认是由于网络攻击导致。

IBM于7月提供了SFG恶意软件攻击的文档,最初的报告指出此恶意软件有政府参与,以至少一个欧洲能源公司为攻击对象开展行动。但是,专家随后认为此恶意软件没有表现出对ICS系统的特殊兴趣更像是由网络犯罪者开发并使用的。