当安全研究者发现一个软件产品漏洞后,***的漏洞披露方式是什么?软件供应商又应该如何接收和响应漏洞披露?这类问题的解答正凸显关切和重要,因为伴随着信息软件商品的涌现,随之而来就是各种网络安全漏洞。而在实际中,作为事件相关方,处理类似问题,或许需要更多的支撑数据和参考观点。

因此,在美国国家电信与信息管理局(NTIA)的发起下,我们就“多方利益”相关的漏洞披露处理态度和方法,对一些安全研究者和技术运营商开展了调查。调查分三个工作组,作为成员单位,我们Rapid7负责关注漏洞披露处理的采用方式和意识驱动相关问题,即“意识与采用工作组”(Awareness and Adoption Working Group)的调查。

我们认为这项调查非常及时和重要,因为就目前来说,虽然漏洞披露不再是一个新话题,但是一些推荐性的漏洞处理方法还相对较少;另外,作为漏洞事件双方,安全研究者和技术运营提供商由于缺乏相互了解,不断导致冲突增多。调查的另一层目的还在于,了解一些观点是否过时、被夸大或具有代表性。共有285位技术运营提供商代表和414位代表接受调查。

主要调查结果

安全研究者调查

绝大多数安全研究者(92%)都参与过某种形式的协调性漏洞披露活动;

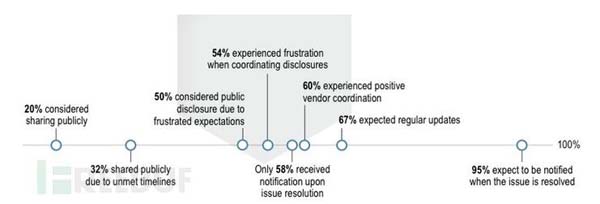

安全研究者选择公开的漏洞披露方式,主要原因在于对漏洞披露方式的失望,大多为围绕与技术运营商的沟通问题;

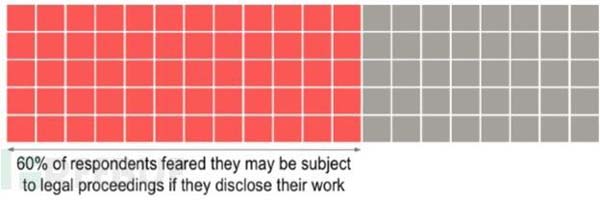

60%的安全研究者表示,出于对法律诉讼的担心,他们不会选择直接把漏洞披露给技术运营商;

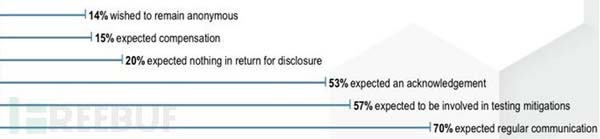

15%的安全研究者希望通过漏洞披露得到赏金,而70%希望与技术运营商定期就漏洞问题沟通。

技术运营商调查

- 接受调查的技术运营商可以分为”更成熟“和”不够成熟“两种,,其“更成熟”的占比达60%至80%;

- 大多数”更成熟“的运营商(76%)都想建立自己的漏洞处理机制,只有一小部分持观望态度,或寄希望于一些国际指导标准;

- ”更成熟“的运营商认为,出于企业责任感和对客户负责的态度,希望制订漏洞披露政策;

- 33%的运营商则认为,漏洞处理机制应该是服务供应商的事。

漏洞披露处理的意义

随着物联网和生活中各式各样网络安全威胁的兴起,我们看到了***的技术复杂度和连接性,在安全研究者和技术运营商之间,建立对漏洞的有效披露处理机制已经变得尤为关键。

在未来,我们希望调查能帮助一些推荐性的漏洞实践处理方法和意识培养的实施。目前,我们已经看到了一些漏洞披露方面的显著进步和变化,如《数字千年法案》对安全研究的豁免、美国食药监局(FDA)对医疗设备的售后网络安全问题指导、美国国家公路交通安全管理局(NHTSA)对漏洞披露指导的建议,以及国防、航空、汽车、医疗等行业开展的漏洞披露和处理项目,这些都是关于漏洞披露被越显重视的典型事例,都是漏洞披露和处理机制的***实践探索。

调查数据释放了一种信息:大多数受访者表示他们认同漏洞协调处理带来的好处,特别是,很多安全研究者和成熟的技术运营商愿意投入更多时间和资源来做这件事。

然而,仍然还有一些观念和交流挑战存在于安全研究者和运营商之间,***的部分来自于,60%的安全研究者对运营商采取法律诉讼的担心,针对这些存在的问题,报告建议:

- 应该鼓励更多的协调机制,来加强安全研究者和运营商之间的交流,而不是简单直接向公众公开披露。为保护安全研究者,应该从法律层面消除障碍,或通过法律或漏洞披露策略明确责任权利。成熟和不成熟的运营商都应该认真积极学习相关的国际标准,如ISO系列,其中就描述了软件开发生命周期内实施漏洞处理机制带来的成本节约好处。