【51CTO.com快译】就在互联网改变一切的同时,一场名为物联网的新革命有望带来还要大的颠覆。

主要是由于物联网传感器将用在每个地方,用在医院以监测医疗设备,用在工厂以监管生产运营 ,用在大楼以控制温度和照明,不一而足。

来自这些传感器的数据将用于生产运营管理、预测维护及更多方面。与此同时,所有这些应用通常与企业的IT基础设施整合起来。正因为如此,它们带来了众多新的安全挑战。

就像在当前的IT环境那样,没有万无一失的安全解决方案可以保护物联网设备,避免每一种可能出现的网络威胁。

由于物联网会在不同的地方为众多最终用户(包括企业、客户及合作伙伴)生成数据,需要网络分段和基于网段的拓扑结构来防范大规模攻击。

比如说,合作伙伴网络里面受危及的网段应该无力危及企业网络。

在最近的一次安全事件中,总部位于法国的主机托管提供商OVH成为了用物联网设备发动的一次大规模DDoS攻击的受害者。据OVH声称,攻击在高峰时期的流量达到了近1 Tbps。中招的物联网设备主要是闭路电视监视摄像头和数字录像机。

改变架构,防止物联网设备被劫持

为了缓解劫持物联网设备的大规模攻击这种威胁,分支机构和本地架构都需要做一些重要的变化。

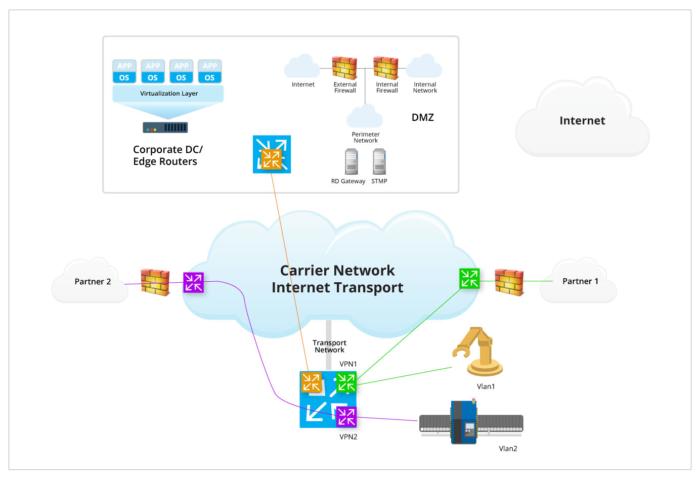

供合作伙伴使用的数据应在来自企业网络的第一跳(hop)处加以卸载。 如今,大多数合作伙伴网络连接是通过非军事区(DMZ)来实现路由的。这种回程传输(backhauling)给网络基础设施(路由器和交换机)带来了不必要的压力。相反,这些数据可以通过VPN在本地卸载,只要在云端或运营商的托管设施建立第三方安全合作伙伴DMZ。在这里,多个有关方的VPN可以彼此对接,同时将这些DMZ限制在少数几个地方。

这种模式的一大优势是,第一跳在每个站点卸载合作伙伴数据,而不是在传送到合作伙伴网络之前,通过企业DMZ回程传输大量的站点数据。第二个好处是基于分段的拓扑结构。不是所有的合作伙伴都需要在每个地方对接。比如说,可以为合作伙伴提供这种灵活性:自由地对接,并在云端明确定义的投放点收集数据。这类似实施基于云的VPN。

在制造生产环境下,用于工业自动化的物联网设备不是关联用户,也没有加密功能。因此,为了保持数据完整性和机密性,网络必须为物联网设备提供加密之类的安全服务。

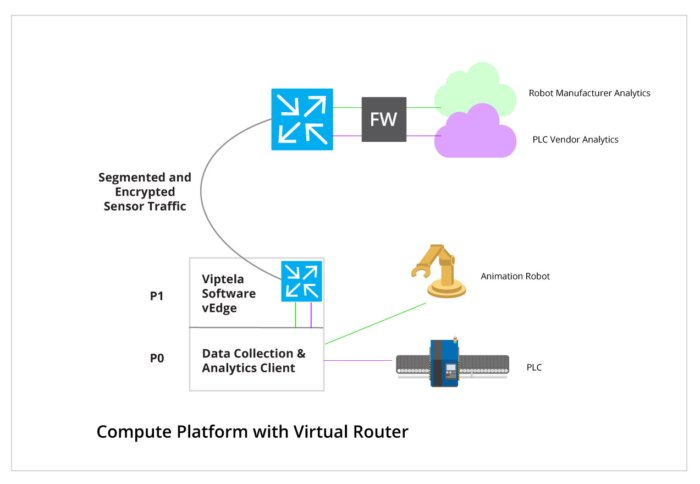

X86机器接收、分段和加密传感器数据,并通过虚拟DMZ安全地传输到互联网上的厂商。

如前所述,在大多数当前的部署环境下,传感器数据通过企业DMZ和网络来回程传输。这迫使IT部门为通过网络传输的数据制定复杂的策略。

在图1中,x86白盒机器上的分区P0有自己的VPN,它管理连接至所有PLC的活动。每个PLC的连接数据可以从网络中的控制层来编程。在这种场景下,PLC和控制元件之间传输的数据含有与生产厂商有关的操作信息,还含有与工业设备提供商有关的操作信息。

一个数据源 (PLC控制器)必须在源处加以划分,提供给两家独立的企业组织。来自同一P0 PLC数据源的数据可以由边缘路由器放在两个不同的VPN,每个VPN都有不同的拓扑结构。供生产厂商使用的数据可以在本地处理,然后在工厂车间回程传输,或者回程传输到企业数据中心。与PLC供应商有关的数据在本地由分析引擎加以处理,然后发送给合作伙伴,供其使用。

这种架构最好与从工厂连接到云端,然后连接到合作伙伴的VPN一起部署。这可以用企业管理的方法或运营商管理的方式来实现。

企业管理的方法

使用这种方法,企业构建iDMZ VPN,并选择投放数据让合作伙伴处理的云位置。企业需要负责保护云端点和内部工厂网络。这就需要建立一套完整的安全架构,确保落实了足够到位的保护措施。

运营商管理的方法

这里,运营商可以将云VPN作为一项服务提供给企业工厂网络。运营商可以宣布VPN投放点;根据分布位置,这些投放点可以分布在全球各地。企业可以指定哪个合作伙伴收集来自哪个地方哪个VPN的数据。运营商可以将所有的网络功能作为完全托管的服务来提供,包括安全。使用互联网作为安全传输机制,只有VPN对接地点对合作伙伴来说是可见的。

下面图2 显示了这种连接模式,因而不需要构建动态、任意的VPN,并可以保护企业网络,避免传输无关的合作伙伴流量带来的负担。

想获得物联网的好处,企业必须发掘其生产设施里面的传感器和设备的宝贵信息。不过,它们需要合作伙伴的帮助,才能安全地分析大量数据,又不给企业IT网络增添负担。构建任意的VPN分段拓扑结构以便使用经过优化的数据导向和强加密,这是企业与合作伙伴共同打造物联网生态系统的一种方法,从而在避免网络暴露在安全威胁的前提下,保护数据的完整性。

原文标题:How to architect the network so IoT devices are secure

作者:Khalid Raza

【51CTO译稿,合作站点转载请注明原文译者和出处为51CTO.com】