臭名昭著的Carbanak犯罪团伙正转变攻击方向,集中火力瞄准酒店和餐饮行业。

2015年曾发生过一系列的针对金融机构的网络恶意攻击活动,但其中没有一件比Carbanak犯罪团伙的活动来得更为大胆创新。该犯罪团伙瞄准了超过30个国家的100多家银行及其他金融机构,窃取的金额或可能高达10亿美元。但目前这一臭名昭著的犯罪团伙转变了攻击策略,开始集中火力攻击酒店和餐饮行业。

Trustwave公司报告称:

| “上个月公司分别收到两家服务业客户和一家连锁餐饮客户的委托,调查一起未知的黑客攻击事件。调查发现,三起攻击的作案手法十分类似,像是来自Carbanak团伙的攻击方法,只是现在他们把目标集中到了服务业”。 |

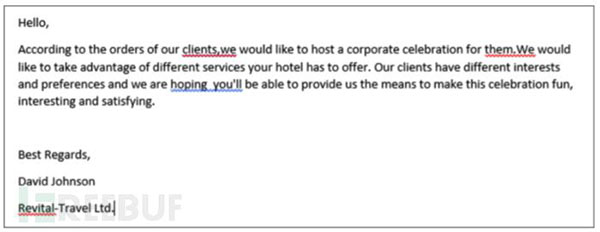

Trustwave公司的网络安全专家提到,从上周起,Carbanak团伙开始采用新的技术和恶意软件实施攻击。他们对服务业人士发起鱼叉式钓鱼网络攻击,诱导受害者阅读含有恶意宏文件的钓鱼邮件。

Trustwave安全公司观察到,攻击者会通过电话告诉客户,其在线服务出现了问题,然后说会就有关问题发送电子邮件。客户打开邮件里的附件之前,黑客会一直在线,当受害者打开恶意信息后黑客会立马挂掉电话。

对Carbanak的分析报告指出:

|

“邮件的附件是一个包含加密.VBS脚本的word文档,能够窃取系统信息,桌面截图以及下载其他恶意软件。该恶意VB脚本还会使用宏来搜索系统上的Microsoft word文档,一旦发现文档就会立即清空现有文档,代替成下面的文本内容。” |

首先,在第一阶段的攻击中黑客会下载一款恶意软件作为侦查工具,它可以下载主流的黑客工具,包括:Nmap, FreeRDP, NCat和NPing。

随后,还会下载额外的有效载荷进行下一阶段的攻击。

攻击者最终的目标是从受感染设备内存中挖掘敏感信息和信用卡数据等,被感染的设备上会有重新编译过的Carbanak恶意软件,这个恶意软件难以被检测出来,并且它会从PST文件中窃取信用卡信息、屏幕快照、键盘记录器信息、邮箱地址,授权RDP、VNC进程,或者获取其他系统信息。

为了获取受害者设备的全部控制权,这个恶意软件会在设备上建立后门。通过443端口上的一个加密通道和如下所列的IP地址进行通信:

| 5.45.179.173

92.215.45.94 |

所有窃取信息均采用base64+RC2加密,并通过HTTP POST发送消息。

新一轮的攻击大约开始于6个星期前,Trustwave公司已经发布了一系列新的“攻击指标(indicators of compromise)”,能够帮助管理人员和安全专家发现威胁。

Trustwave报告的结论称:

| “这次攻击的持久性,专业性,普遍性都是Trustwave公司所罕见的,他们使用的恶意软件也非常具有多面性,大多数(或者说没有)防病毒引擎都无法检测出这些恶意软件。社会工程也具有高度针对性,通过电话诱骗受害者的黑客具备优秀的英语表达技能。此外,网络侦察和横向运动也是迅速和高效的。最后,数据过滤方法隐藏性高,效率高。” |

事实上,像Carbanak团伙这样改变攻击目标开始针对餐饮服务业,说明攻击者们获利的行业方向已经发生了明显的变化。

其实,这也已经不是黑客团伙第一次将目标瞄准服务业了。2014年11月,Kasperky就发现了一支自称“Darkhotel”的黑客组织,通过酒店网络系统来攻击在亚洲出差的企业高管。Darkhotel活动至少持续了四年,针对选定企业的出差高管人员。据安全专家所言,这些犯罪分子的目标是窃取奢侈酒店住户的敏感数据。这些攻击者展现了极为高超的技能,能够过滤数据并抹去他们的活动痕迹。