之前我们已经多次报道过SS7信号协议的漏洞了,利用协议的漏洞,攻击者可以追踪用户。

当用户在各个国家旅游时,他们的手机会连接到当地运营商,然后再与用户本国的运营商联系。SS7协议能够用来漫游,但是这个协议存在漏洞,黑客可以利用漏洞来:

- 跟踪位置

- 监听

- 诈骗

- 对用户或网络发动DoS攻击

- 窃取密码

- 数据劫持

- 短信拦截

- 通过窃取一次性密码劫持Telegram、facebook、whatsapp的账号

Diameter同样能被攻击

Diameter被认为是LTE网络SS7协议的完善版本,理应更加安全,但专家们在这款协议中同样发现了安全问题,其中一个就是没有使用IPsec协议。

研究人员表示,这就意味着Diameter能够被用同样的手段攻击。

专家团队进行了数次测试评估攻击,测试中,他们对在芬兰的英国用户进行了网络攻击,发现了多种干扰服务的方法。

攻击者可以选择暂时或永久地关闭用户连接,也可以针对某一整个地区实施攻击。

研究团队在伦敦举行的黑帽大会上演示了成果。

攻击过程

要对其他运营商的系统或者用户进行攻击,研究人员首先得要能够访问IPX。他们演示了几种能够访问IPX的方法,比如政府可以强制本地的运营商给予权限。

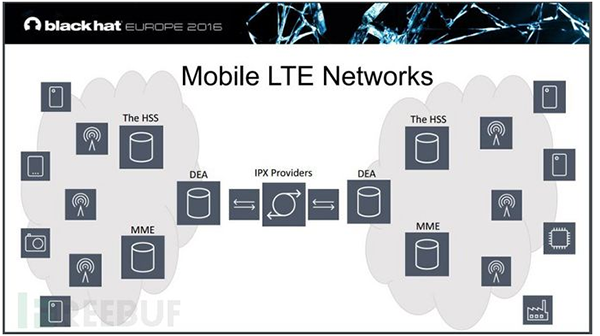

攻击者可以伪装成虚拟网络运营商,然后通过已有的运营商获得漫游网络的权限。也可以黑掉运营商的某个暴露在公网中的节点。我们来看看LTE网络的组成:

LTE网络中的节点被称为MME(Mobility Management Entity,移动管理实体),它主要负责会话管理、用户验证、漫游以及将用户移交给其他网络。信号通过信号塔传播,同时归属用户服务器(HSS,Home Subscriber Server)负责存储用户的相关信息及其相关业务信息。LTE网络中的其他重要组件包括DEA(DiameterEdge Agents)负责在攻击中充当进入互联网络的网关。在实施攻击的过程中,黑客需要有受害者的IMSI,获取过程并不难:黑客可以伪装成短信服务中心,试图发送短信到受害者的手机号,从而获得IMSI。因此,只要知道对方的移动台ISDN号码(MSISDN),知道对方运营商的DEA,就可以对其进行攻击了。

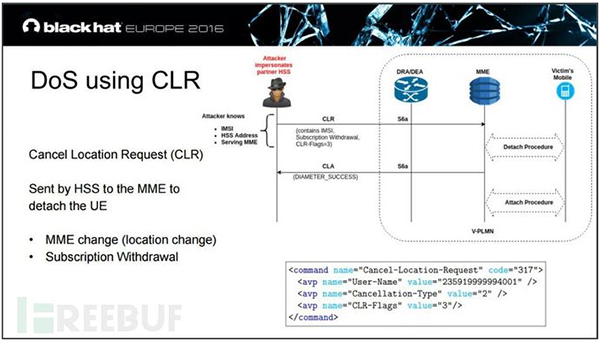

攻击者首先通过DEA给HSS发送一个路由信息请求,而请求的回复中会包含用户的IMSI和用户连接的是哪个MME。

接着,攻击者伪装成某个合作伙伴的HSS,向受害者的MME发送一条“取消位置请求(CLR)”的信息,导致用户断线。

这个CLR信息原来是当用户从一个MME切换到另一个MME时发送的。

多种攻击方式

研究人员还提出了另一种漏洞的利用方法,通过这种方法可以“放大”请求。研究人员注意到当用户重新接入网络时,设备向MME发送20条不同的消息。

如果攻击者强制让大量用户同时下线,当他们重新上线时,MME就会涌入大量消息,导致MME被DoS攻击,进而造成MME所负责的一大块区域停止服务。

另一个DoS攻击场景是这样的:攻击者冒充HSS,向受害者的MME发送一条IDR(Insert Subscriber Data Request,插入用户数据请求)信息,信息的内容比较特别,是一个特殊的,表示无服务的值。这样用户就会永久被踢下网络。如果用户想要再次连接,唯一的办法就是联系移动运营商了。