巴基斯坦白帽黑客学生获谷歌2万美元漏洞奖励——发现了Gmail验证过程中可致电子邮件账户被劫持的漏洞。

谷歌喜欢给新手程序员、白帽黑客和安全研究人员机会参与漏洞奖励项目,来证明他们的技术和能力,已经是众所周知的事实了。

谷歌Play、Chrome Web 商店或iTunes上现有或最新的应用、插件、软件和操作系统,都是谷歌邀请全球研究人员挖掘漏洞的目标。作为回报,成功挖出漏洞者将会收获一定奖励。此类项目的核心宗旨,就是让谷歌的应用和系统更加安全。

然而,具备谷歌漏洞奖励项目(VRP)中选资格并非易事,所发现的漏洞必须落入以下列出的几种分类里:

- 跨站脚本

- 跨站请求伪造

- 混合内容脚本

- 身份验证或授权缺陷

- 服务器端代码执行漏洞

只要漏洞被验证有效,黑客最高可获得2万美元的谷歌奖励。

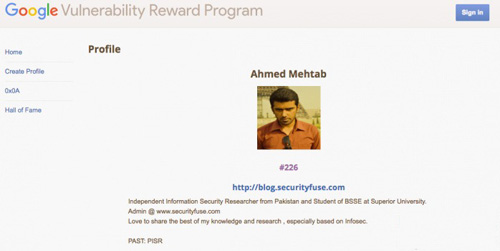

艾哈迈德·麦哈塔布,Security Fuss 首席执行官,一名巴基斯坦学生,最近刚刚获此奖励。麦哈塔布发现了Gmail身份验证方法中的缺陷。

谷歌漏洞奖励计划中艾哈迈德·麦哈塔布的文档

如果某用户拥有多个电子邮件地址,谷歌允许用户关联所有邮件地址,还允许主账户的邮件被转发到从属账户中。

麦哈塔布发现了谷歌切换和关联邮件地址所采用的验证绕过方法中存在的固有缺陷,该缺陷可导致邮件ID在以下情况发生时被劫持:

- 收件人SMTP离线

- 邮箱被收件人停用

- 收件人不存在或是无效电邮ID

- 收件人存在但已屏蔽了发件人

劫持过程如下:

攻击者通过给谷歌发信来验证某邮件地址所有权状态。谷歌向该地址发送邮件进行确认。该邮件地址无法收取验证邮件,于是,谷歌的邮件被发回给实际发件人,而这次,里面带上了验证码。该验证码将被黑客利用,邮件地址的所有权被确认。

巴基斯坦黑客因报告安全漏洞获此大额奖金也不是第一次了。之前,安全研究员拉法·俾路支就因报告Chrome和火狐浏览器关键漏洞而获5千美元漏洞奖励,还因曝光PayPal服务器任意指令执行漏洞而获1万美元。