【51CTO.com快译】如果你部署了一台CentOS服务器,就会想要确保服务器尽量可靠。因为它是Linux系统,你可以采取许多方法进一步加固这个平台。你可以通过入侵检测工具增添一道安全性,该工具将充当一种高级的文件和文件夹完整性检查机制。

对CentOS来说,最流行的入侵检测系统之一就是AIDE。这种系统可以创建数据库,用来核实你机器上文件的完整性。AIDE的主要功能如下:

·支持md5、sha1、rmd160、tiger、crc32、sha256和sha512摘要算法

·支持这些文件类型:权限、Inode、UID、GID、链接名称、大小、块数量、链接数量、mtime、ctime和atime等文件属性

·支持这些文件系统属性:Posix ACL、SELinux、XAttrs和Extended

·支持正则表达式,可以选择性地添加或排除文件/目录

·支持GZIP数据库压缩

不妨将AIDE安装到CentOS 7,看看它的实际效果怎样。

安装AIDE

由于AIDE存在于标准的软件库中,安装很简单,步骤如下:

1. 打开终端窗口。

2. 执行命令su,看到提示后,输入你的管理员管理员。

3. 执行命令yum install aide。

4. 输入y,接受安装。

5. 让安装完成。

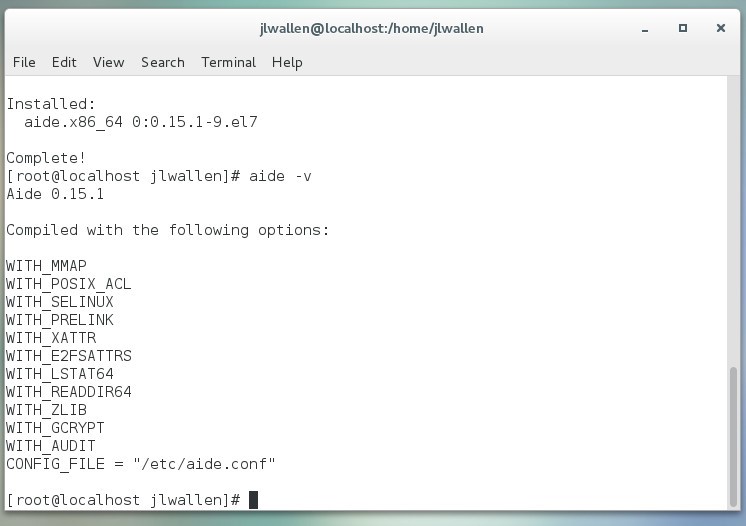

鉴于AIDE已安装完毕,你得使用命令aide -v检查和核实AIDE版本。该命令会报告版本号、编译的选项以及配置文件的位置(见图A)。

图A:AIDE已安装完毕,准备运行。

创建数据库

你用AIDE做的第一件事就是创建一个数据库。你可以使用默认的默认文件来创建数据库。如果你想微调/etc/aide.conf文件,就用常用编辑工具打开它,检查目录这个部分,你可以添加/删除待监测的目录。除此之外,我不会改动配置文件。

目录添加部分看起来就像这样:

/boot NORMAL

/bin NORMAL

/sbin NORMAL

/lib NORMAL

/lib64 NORMAL

/opt NORMAL

/usr NORMAL

/root NORMAL

这定义了由AIDE监测的目录,使用正常的散列(R+rmd160+sha256+whirlpool)。下面你会看到/etc目录已列出来,使用PERMS散列(p+i+u+g+acl+selinux)加以监测;你可以往这部分添加目录,或者从这部分删除目录。想了解AIDE散列的更多信息,可以查阅/etc/aide.conf配置文件的最上面部分。

配置编辑完毕后,现在你得创建数据库。为此,执行命令aide —init。创建数据库需要一些时间。一旦创建完毕,AIDE就会向你报告:数据库创建已完成。

运行检查

你初始化数据库后,它会创建/var/lib/aide/aide.bb.new.gz,你可以随时初始化数据库。然而,要想使用AIDE来运行检查,数据库必须位于/var/lib/aide/aide.bb.gz.。为了解决这个问题,你得使用这个命令更名刚创建的数据库:

mv /var/lib/aide/aide.db.new.gz /var/lib/aide/aide.db.gz

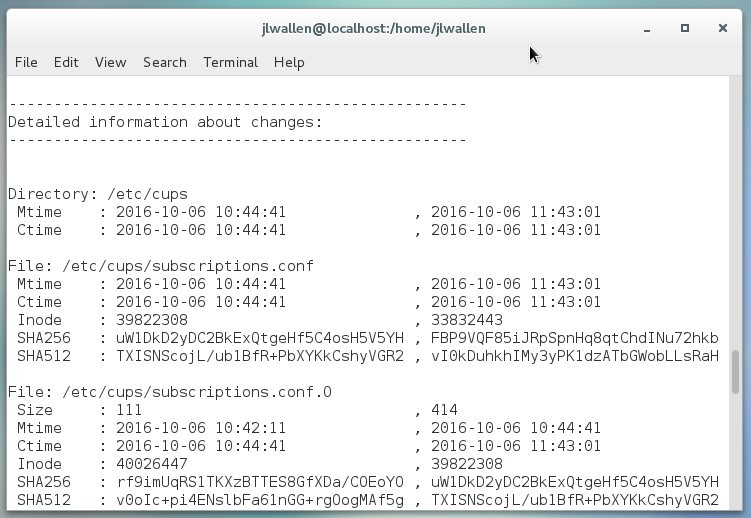

一旦做好了这方面,执行命令aide —check。实际的检查要花很长的时间,所以可以处理其他任务。AIDE检查完毕后,它会生成一份报告,你可以细细阅读(见图B)。

图B:查看AIDE报告。

测试AIDE

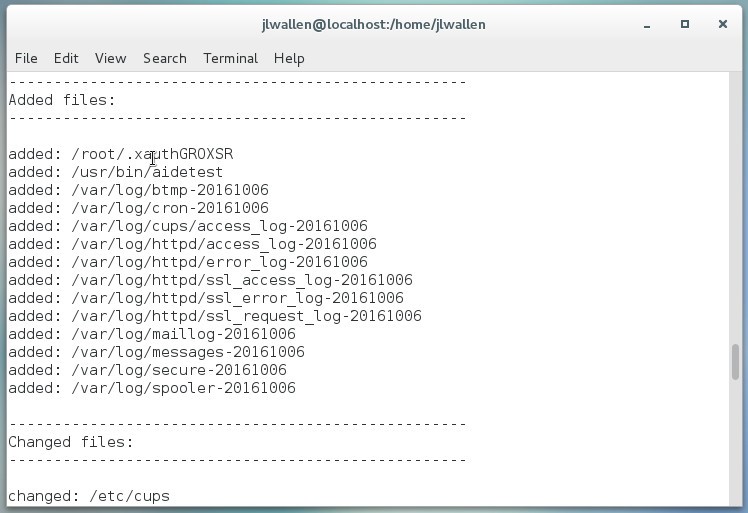

不妨测试一下AIDE的准确性。创建假文件/usr/bin/aidetest,重新运行命令aide —check。在随后生成的报告中,你应该会看到添加的结果(见图C)。

图C:报告的假文件。

你审阅报告、核实变化后,创建一个新的数据库总是件好事;不然,该变化就会对照原始数据库一再报告。于是回到aide —init命令,我们接着创建新数据库。一旦完毕,你得用这个命令再次更名:

mv /var/lib/aide/aide.db.new.gz /var/lib/aide/aide.db.gz

定期检查

遗憾的是,AIDE并不包括自动运行检查的功能。你可以创建一个bas脚本来运行检查,并将它设为一个计划任务(cron job)。为此,可以让AIDE将结果倒到一个文件中,那样你可以定期检查。示例性的bash脚本就像这样:

#!/bin/sh

#aide checkDATE=`date +%Y-%m-%d`

aide --check > /tmp/aidecheck_$DATE.txt

保存该文件,用命令chmod +x FILENAME(FILENAME是你脚本的名称)为它赋予可执行权限,然后添加一个计划任务,以便定期运行脚本。

无论你是不是自动运行AIDE,都应该定期检查文件系统的现状。

必备工具

你需要为任何Linux服务器确保安全;即便你拥有一个特别加固的网络,也并不意味着就没有漏网之鱼。将AIDE安装到你的Linux系统上,并定期、明智地使用它,从而提高你的安全系数。

原文标题:How to install Advanced Intrusion Detection Environment on CentOS 作者:Jack Wallen

【51CTO译稿,合作站点转载请注明原文译者和出处为51CTO.com】