基于物联网设备的僵尸网络

随着信息安全技术的不断发展,物联网僵尸网络现在也成为了信息安全领域内最为危险的安全威胁之一。近期,我们检测到了两起由这些物联网基础设施所驱动的网络攻击,而这两次攻击的规模是我们此前从未见到过的。

安全研究人员在报告中指出,近期由物联网僵尸网络驱动的DDoS攻击(分布式拒绝服务攻击)用大量恶意HTTP流量对目标网站进行了攻击。在某个特定的时段内,流量峰值曾一度超过了每秒一百万个请求数。据了解,这些基于物联网设备的僵尸网络其背后的始作俑者就是Mirai恶意软件,攻击者可以利用这款恶意软件来扫描网络中存在漏洞的物联网设备。

为此,Cloudflare公司的安全研究专家对近期的两起基于物联网僵尸网络的DDoS攻击进行了分析,并且发布了相关的研究报告。这两次攻击可以算得上是DDoS攻击历史上的一个里程碑了,因为攻击者已经不再像往常一样针对网络层来进行攻击了,现在他们发动的是针对HTTP应用层的攻击。

恶意流量分析

根据该公司透露的信息,他们的自动化DDoS攻击防护系统检测到了这次DDoS攻击。在收集到了相关数据之后,该公司的安全研究人员对攻击进行了详细分析,并且得到了此次攻击中每秒并发的HTTP请求数量。

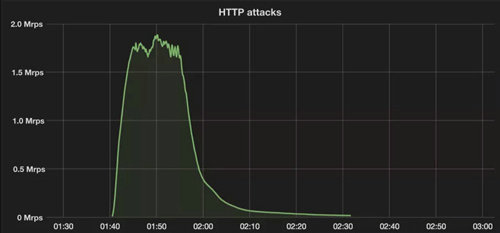

经过Cloudflare公司的确认,这两次DDoS攻击的峰值超过了每秒钟175万次请求,其中发动攻击的独立IP地址数量总共有52,000个。具体数据如下图所示:

Cloudflare公司的安全研究人员在报告中说到:

“此次攻击总共持续了将近十五分钟,从01:40起攻击流量就开始逐渐增加,并且迅速超过了1Mrps,大约在01:50时达到了流量峰值(1.75Mrps)。需要注意的是,这些HTTP请求的平均长度只有121个字节,而且HTTP头部也没有任何其他的数据。统计数据显示,总共有52,467个独立的IP地址参与到了此次的攻击中。”

Cloudflare公司的这份安全研究报告显示,此次攻击是由上百个匿名网络系统所驱动的,其中恶意流量贡献最多的网络系统来源于乌克兰(AS15895)和越南(AS45899)。

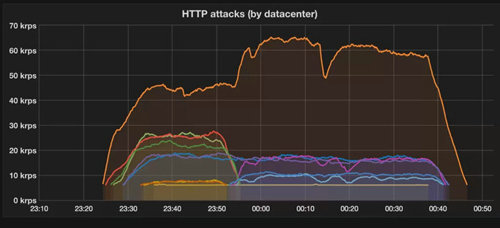

除了上述这个DDoS攻击之外,Cloudflare的报告中还提及到了另外一起DDoS攻击事件。在这一DDoS攻击中,流量峰值达到了360Gbps,并且利用了更长的HTTP请求。

这次DDoS攻击持续了大约一个小时,参与攻击的独立IP地址数量有128,833个,其中大部分攻击流量来源于德国的法兰克福。

Cloudflare在报告中提到:

“这次DDoS攻击的HTTP请求中带有很长的payload,这也就使得攻击者可以产生大量有杀伤力的恶意流量。攻击者有时会使用GET请求来进行这种攻击,但有时他们也会使用POST请求。除此之外,这次特殊的DDoS攻击持续了大约一个小时,总共有128,833个独立IP地址参与到了此次攻击中。”

通过对参与了这两次新型DDoS攻击的物联网设备进行分析之后,我们可以看到这些物联网设备并没有对流经端口23(telnet)的数据流量进行过滤。

分析结果表明,越南网络系统中绝大多数的物联网设备为联网的监控摄像头,而这些摄像头的80端口基本上都处于开放状态。

物联网设备的安全问题不容小觑

为了了解目前物联网设备的安全问题,安全研究人员使用Shodan搜索引擎来对存在安全漏洞的物联网设备进行了一次大规模扫描。扫描结果显示,目前网络中大约有五十多万台物联网设备中存在安全漏洞。其中受影响最为严重的前三个国家分别为越南(80,000台)、巴西(62,000台)和土耳其(40,000台)。具体数据如下图所示:

未来还会发生什么?

目前,大规模的DDoS攻击仍然会影响全球的Web服务。由于物联网设备中存在着各种各样的安全问题,使得它们成为了攻击者首选的攻击面。

不仅如此,随着物联网的不断发展,越来越多会接入互联网,例如冰箱、洗衣机、健身追踪器、以及睡眠监测系统等等。所以攻击者肯定不会放过任何的机会,他们肯定会继续尝试利用物联网设备来进行网络攻击。所以无论是信息安全领域的从业人员,还是物联网设备的制造商,现在是时候认真考虑一下物联网设备的安全性问题了。