俗话说,明枪易躲,暗“贼”难防;外神好躲,内鬼难防。看过《无间道》或者玩过《三国杀》的应该都清楚,他们时刻以非内鬼身份去思考和与别人沟通,到关键时刻爆发,给予致命一击。

网络安全领域也是如此,一条黑色产业链正在无形的吞噬着这个时代,个人信息泄漏已经在生活中埋下了一颗定时炸弹,并且“内鬼”已经让这颗炸弹开始倒计时。

据公安部网站消息,自今年4月公安部部署全国公安机关开展打击整治网络侵犯公民个人信息犯罪专项行动以来,截至目前,全国公安机关网络安全保卫部门累计查破刑事案件1200余起,抓获犯罪嫌疑人3300余人,其中抓获银行、教育、电信、快递、证券、电商网站等行业内部人员270余人,网络黑客90余人,缴获信息290余亿条,清理违法有害信息42万余条,关停网站、栏目近900个,专项行动取得明显成效。

由此数据我们发现,信息泄露主要有两个渠道:内鬼加黑客,从这组数据看比例是270:90=3:1,也就是说信息泄露的75%为内鬼所为。

“内鬼”不除 个人信息安全难以保障

对数据比较敏感的同学不难发现,行业内部人员监守自盗的数字则要比黑客高出3倍,当然我们也不排除黑客躲藏技术或许更高一筹的情况,不过可以确认的是,“内鬼”已经成为现阶段信息泄漏的主要途径之一。“内鬼”不除,个人信息安全就难以得到保障。

“内鬼”因何如此猖獗?一方面是由于企业内网的薄弱,我们发现很多企业内网除了统一的整体安全保护体系例如防火墙、IDS、防病毒、数据库审计、口令密码等之外,基本没有专门的技术智能化保护措施,针对这些核心资源进行有效保护;另一方面,即使企业会根据业务需求制定内部安全策略,以权限的形式指派承担相关职责的人员,但这并不能有效防范拥有合法权限的内部用户的异常行为,即合法用户的异常行为。

因此基于内部用户的行为分析,能够发现内部人员的操作是否会对系统安全产生威胁,是解决内部威胁预警、检测并保证系统安全的重要技术手段。

基于内部用户的行为分析区别于基于特征的分析,后者虽然是一种立杆见影的手段,对于传统的安全风险很有效,但时效性欠缺,并需要强大的相应队伍。而基于用户行为的分析,是一种较为复杂的方式,通过数据统计的方式来寻找异常,但缺点是准确度不确定,收集的数据越完善,准确度越高。

如何做到准确无误的找到并抓获这个“内鬼”?就需要知道他访问的目的地、所用端口、什么协议以及访问了什么端口、IP等内容,好在很多网络安全设备厂商用标准数据交换方式很好的解决了这个问题。

以NetFlow标准为例,由于一个IP数据包的Flow至少定义了几个关键元素:源IP地址、目的IP地址、源端口号、目的端口号、第三层协议的类型等,NetFlow可以利用分析IP数据包的几种属性,快速区分网络中传送的各种类型的业务数据流。

而瀚思则可以通过大数据安全平台的采集器将日志和NetFlow统一收集,从而进行关联分析。

做好关联分析 最终揪出“内鬼”

但是,在做好关联分析前还要弄清楚一件事情:日志、网络流量、权量抓包的数据分析并不是新的课题,但为什么现在不奏效了?

这是由于在大数据时代,企业的这些数据量要以亿为单位,而“内鬼”的异常行为所产生的日志,只有几条,在大数据技术和机器学习技术的能力不完善的情况下,要做到在这些数据中查找出几条的异常数据,说成大海捞针也只是有过之而不及。

HanSight瀚思不担心这个问题,相反,对于我们来说,数据量越大,数据源越多,对于分析的结果越精准。

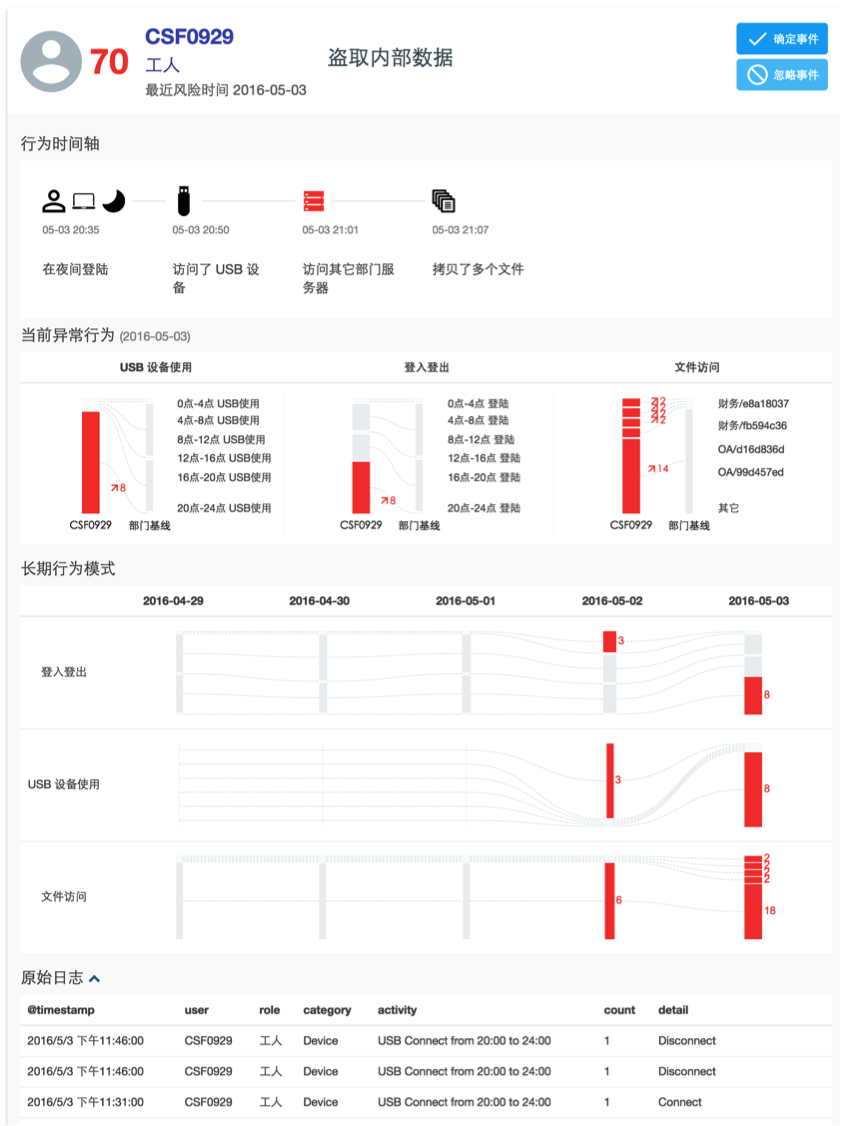

正如上文提到的,有了日志和数据流,HanSight UBA就可以如鱼得水,其基于实际安全场景的多维度异常检测功能,通过独特的“仪表盘”功能将机器学习和算法产生的各种数值结果翻译成用户能够理解的安全场景。

实测表明,在普通的服务器上,HanSight UBA利用GPU优化的高速算法,一分钟内就能完成大部分企业业务场景下的行为数据分析,得益于HanSight瀚思特殊数据库和算法,这要比用Spark实现快三四十倍。

HanSight UBA 产品界面

瀚思希望利用机器学习让让潜在的威胁浮出水面,更让威胁发现速度和准确率方面远快于传统的网络威胁发现解决方案。

落实到具体的分析规则,客户可以与HanSight瀚思共同定制。就内部威胁而言,分析被审计用户当前审计周期的行为和行为的相似性,同时针对具有异常行为的用户通过敏感活动屏蔽方法分析具体的异常活动,并通过更新敏感活动权重以建立一个动态更新的异常行为检测模型。最终从不同维度,按系统预设的不同模块生成分析结果,以图表来展现局内整体的安全态势。

其实针对企业中的“内鬼”,堡垒机技术是一个很好课题,它综合了运维管理和安全的融合,切断了终端计算机对网络和服务器资源的直接访问,继而采用协议代理的方式,接管了终端计算机对网络和服务器的访问。如果“内鬼”想绕过堡垒机也并无可能,但这一些都不会逃过大数据安全分析平台的眼睛,通过收集的服务器日志进行关联分析,就该可以发现该用户是否通过堡垒机登陆。

特洛伊木马攻破固若金汤的特洛伊的道理,我们耳熟能详,最坚固的堡垒,往往都是从内部攻破的,信息安全也同样如此。

多年前,在攻防之间总有着“道高一尺魔高一丈”的说法,因为我们发现攻击者总是在暗,防守者却在明,演变到今天,已经不再是明暗,信息安全领域开始上演“无间道”大戏,而大数据安全分析平台不仅可以让黑客的攻击暴露在运维人员的眼前,也必然可以让内鬼的每一次行动在该平台下无所遁形。