【51CTO.com快译】勒索软件已经肆虐了一段时间,其攻击受害者系统并要求支付赎金。尽管此类威胁早在上世纪八十年代就曾经出现,但其近来显然呈现出愈演愈烈之势。事实上,犯罪分子已经利用此类恶意软件建立起新的产业。

要解决这一威胁,我们首先需要准确了解其概念。

破解勒索软件威胁:

勒索软件是什么?

勒索软件是一类计算机恶意软件,通过对受害者的文件进行加密或者锁定其系统屏幕干扰正常使用。除非支付赎金,否则受害者将始终无法正常访问其系统

勒索软件模式:

犯罪分子往往利用勒索模板发起恶意活动。他们利用自己擅长的技术实现目标系统锁定,并通过电子邮件或者链接传播恶意代码。事实上,勒索软件的具体代码多种多样,能够加密文件以影响系统,亦可攻击系统主文件表(简称MFT)或者整个硬盘。而且截至目前,大多数解密密钥仍然无法搞定这些勒索工具。

近期几大主要勒索攻击工具:

Locky 勒索软件:

顾名思义,这种勒索软件旨在锁定您的系统。其会加密文件并将其扩展名变更为“.locky”。其主要通过垃圾邮件进行传播,且多数被伪装成发票等财务信息。其采用强大的RSA-2048+AES 128加密技术。文件被加密后,其要求的赎金一般在0.5比特币到1.00比特币之间。

Petya 勒索软件:

Petya以另一种不同方式攻击受害者的计算机。相较于逐一加密文件,其能够拒绝一切指向系统整体的访问。其攻击的是底层磁盘结构。在传播方式方面,其通过垃圾邮件——通常与求职相关——投放恶意代码,其中包含一条在线存储服务链接外加一个可执行PDF文件(恶意)。Petya勒索软件可利用自己的恶意引导加载器替换计算机上的主引导记录,而后加密计算机的主文件表并导致系统无法引导。Petya要求使用管理员权限以进一步执行恶意代码。

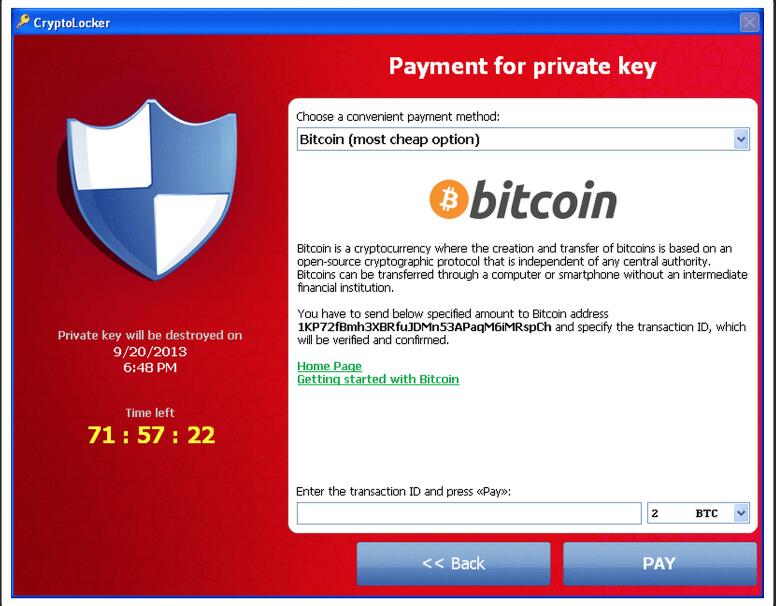

CryptoLocker:

这款勒索软件专门针对Windows用户。其诞生于2013年,并隶属于臭名昭著的Cryptolocker家族。其通过恶意邮件附件进行传播。一旦点击该附件,其即会对系统中以及挂载设备中的文件进行加密。这款勒索软件采用RSA-2048公钥,并在加密完成后在系统中显示信息,要求用户支付赎金以进行解密。CryptoLocker采用比特币或者预付现金券作为支付方式。

KeRanger:

KeRanger可谓第一款真正的Mac平台勒索软件,其恶意代码从官方传输站点利用不同签名进行分发。除了钓鱼邮件之外,其还采用Transmission 2.9版本作为传播载体。此恶意软件于今年年初被恶意软件研究厂商Palo Alto公司所发现。勒索软件给受害者带来严重困扰,但正如本文标题所言,大家仍然不应为此支付赎金。下面来看具体理由:

1. 即使支付赎金,数据也未必能够恢复: 需要强调的是,勒索软件攻击是由人故障发起的犯罪行为。因此即使支付赎金,也有可能出现对方拒绝解密的情况。

2. 这会助长此类攻击行为: 一次支付赎金,攻击者只会变得更加猖獗。另外,在赎金的支持之下,其将有能力发动更为广泛的攻击。

3. 无益于数据安全: 一次支付之后,大家很可能在短时间内面对同样的威胁。而且支付赎金也会让攻击者意识到,这部分数据对您而言非常重要。

4. 数据泄露: 请记住,勒索软件攻击者属于网络罪犯,而且大家的数据很可能已经为其所掌握。

5. 主动出击: 最有效的勒索攻击应对办法绝不是支付赎金,而应该在于主动提升系统与软件的安全性水平——包括使用反病毒、反网络钓鱼、反垃圾邮件、防火墙及其它任何可能的解决方案。

解决方案: 要在面对勒索攻击者时更具主动权,大家应当使用反垃圾邮件系统、利用特定解密工具处理某些勒索威胁,亦可通过数据备份缓解此类攻击造成的后果。大家可以直接将数据备份至外部驱动器,或者利用云服务实现数据的即时访问。

原文链接:5 Reasons to Not Pay in a Ransomware Attack 作者:Stephen Channer

【51CTO译稿,合作站点转载请注明原文译者和出处为51CTO.com】