恶意软件作者们一直在凭借自己天马行空的想法,艰难地绕过安全研究人员的追踪和检测。

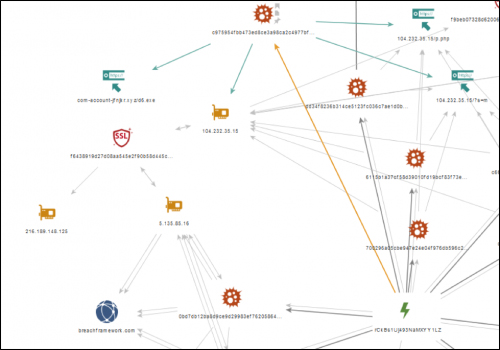

Palo Alto Network公司就曾在两个独立无关的网络间谍事件中,检测到这样的后门木马样本。研究人员表示,在这些样本中他们发现黑客使用了一种有意思的新方法,以隐藏恶意软件的C&C服务器地址。

CONFUCIUS恶意软件的定位解决方案

一些低端的恶意软件,可能会在源代码里将C&C服务器的IP地址进行硬编码。高级点的则会使用动态域名生成算法(DGA),来隐藏C&C服务器的真实IP地址。

然而,我们这次要讲的恶意软件叫做CONFUCIUS(孔夫子),它就没有使用以上这两种方法。研究人员表示,他们没有发现恶意软件源代码里存在异常的域名/IP地址,也没有在其中发现复杂的动态域名生成算法。

然而,他们很快意识到,恶意软件对应的C&C服务器地址可能是通过合法网站进行获取的。

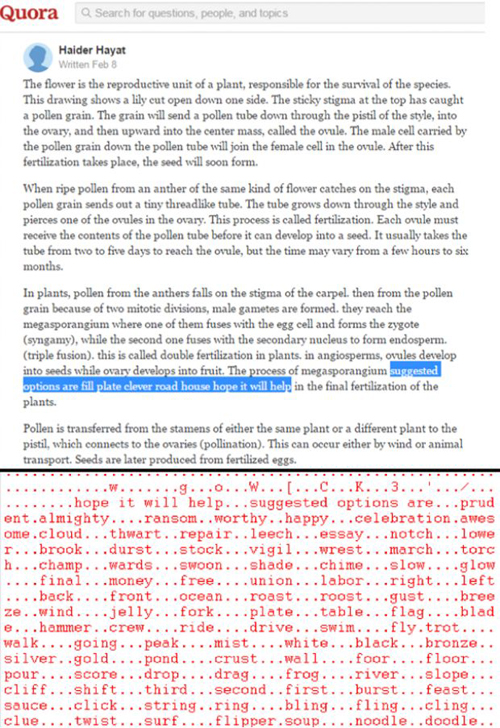

事实证明他们的猜测是对的,这两个恶意软件会向知名的网站发起查询,比如发送请求给雅虎和Quora(某著名问答社区)。

恶意软件玩的密码表游戏

研究人员表示,这两个恶意样本采用了不同的获取方式。CONFUCIUS_A,也就是第一个样本,它会访问雅虎或者Quora特定的某些页面,然后试图寻找两个特定标记/关键词之间的内容,这些内容中会含有四个以上的单词。

同时,研究人员似乎在源代码里发现里一个密码映射表。通过这张涵盖了255个单词的表,如果让它们与1-255的数字对应的话,是可以直接将相应的单词组合翻译为IPV4地址的。

而第二个样本CONFUCIUS_B,则使用了一个相似的策略。它们会尝试用单词去表示1-9,比如“love”代表0,“hate”代表9等等,最后按IPV4地址的每一位数字进行翻译。

网络间谍活动中的恶意软件

Palo Alto的研究人员表示,这类用文字游戏去拼凑IP地址的法子,很可能是同一个或者同一批恶意软件作者撰写的后门。

CONFUCIUS_A的样本是由Rapid7在2013年巴基斯坦官员被攻击时发现的。这种攻击手法被称为SNEEPY,或者ByeByeShell,被攻击者的数量在2014年初开始下降。

而CONFUCIUS_B样本则是与Operation Patchwork和The Hangover Report有关,其针对的大多数是印度的邻国。

研究这些网络间谍事件的公司表示,这些攻击很可能来自于印度的某股势力。