近年来,网络结构性的转变带来了信息安全风暴,为网络犯罪创造了良好的机会。安全的发展像互联网发展一样每几年会有一个更新,新的威胁不断出现,新的攻击手段层出不穷,导致安全防护的难度也越来越大。

安全挑战:安全攻防成本失衡

作为防御方,很多企业设置的安全策略和构建的安全防御架构都是五年以前建立的,甚至有的时间更早。而作为攻击方,攻击者用的往往是最先进的攻击手法和工具。显然,攻击和防御的策略及成本是不均衡的,这也是企业面临的最大的安全挑战。

虽然很多企业通过不断地增加大量经费来平衡这个差异,但是不管如何努力差异依然存在,诸如索尼影业、Target、Anthem等企业被攻击的事件仍旧不断发生。这是为何?问题在哪里?Palo Alto Networks大中华区总裁徐涌认为,首先企业用户陷入了两大误区:

Palo Alto Networks大中华区总裁徐涌

◆通过不断打补丁的方式增强企业自身的安全防御,就能帮企业防患于未然

NO。要想通过这种方式打造一个固若金汤的企业安全防御体系,这是不现实的!如果不进行企业策略和安全架构的更新,仅仅是这样修修补补,虽然在一定程度上加强了企业的安全防御,可是也增加了很多潜在的风险。

◆只要进入内网就安全了

绝不可能!因为攻击的来源不仅有外部还有内部,据有关数据表明,90%以上的攻击都是从企业内部发起的。所以内网是不安全的,企业仅是把门守住是不行的。

其次,无法平衡攻击和防御的策略及成本的根本原因在于“人”。目前,全球网络安全专业人才缺口较大,无论是管理层的CISO还是基层的安全技术人员,都非常稀缺。而网络攻击者并不需要太多的人,可能仅需防御人才的十分之一,这是非常现实的问题。

此外,如今企业被攻击、被攻入已成常态。随着计算机能力的增加和计算机成本的降低,引起能力成本的降低,从而导致犯罪成本降低、次数更频繁、攻击形式更为复杂多样,攻击者进行大规模攻击并攻入企业的事件频发。

如何解决攻防失衡的问题?

作为企业该如何解决攻防失衡问题呢?徐涌建议:

一方面,在这场安全的攻防博弈中,企业首先要明确自己的定位,即是如何提升防御提高攻击者的攻击成本。一是,提升攻击者实施攻击的成本;二是在被攻击者攻入后,提升盗取机密数据的成本。总之,就是与攻击者打阻击战,当企业坚守24小时后,69%的黑客会放弃攻击转移目标。

另一方面,随机应变,根据安全形势和企业业务调整新的安全防御策略。从传统防火墙防御的暗箱操作方式转向可视化,4层防御转到7层防御;从单点防御转成整体防御;通过快速和自动的防御体系,对抗“被攻击、被攻入成常态”的局面;化单兵单墙防御为全球一体防御;建立零信任安全架构,摒弃内网安全论,提升企业内部安全防御能力;最后,通过企业联盟打破行业壁垒,企业间互换安全信息,从而把更好的安全信息提供给客户。

此外,一个企业的CISO定位非常重要,作为CISO如果直接报告给CEO/董事会,该企业的安全能力会有所提高。因为安全已不再是孤立的问题,而是涉及到企业的运营。

如何建立一个正确的安全架构去做正确的防御?

Palo Alto Networks中国区技术总监程文杰

为了阻止攻击,提高攻击成功门槛,企业该如何建立一个正确的安全架构去做正确的防御呢?Palo Alto Networks中国区技术总监程文杰建议从以下三点出发:减少攻击途径、阻止已知威胁、识别并阻止未知威胁。具体如下:

第一步:实现应用可视化,减少被攻击途径。企业需建立网络流量的可视化,分析并阻止未知流量;实施基于应用和用户的访问控制策略;阻止高危应用中的危险文件类型;部署与风险对应的终端保护策略。

第二步:阻止已知威胁。企业应阻止已知的漏洞攻击、恶意软件;阻止员工对恶意或钓鱼url的访问;扫描saas应用中的已知恶意软件;阻止终端上的恶意软件和漏洞利用。

第三步:识别并阻止未知威胁。企业应检测、分析文件及url中的未知威胁,实现对未知威胁的识别和防御能力的自动更新,并建立积极的威胁防御和缓解机制,在终端上阻止未知恶意软件和漏洞利用行为。

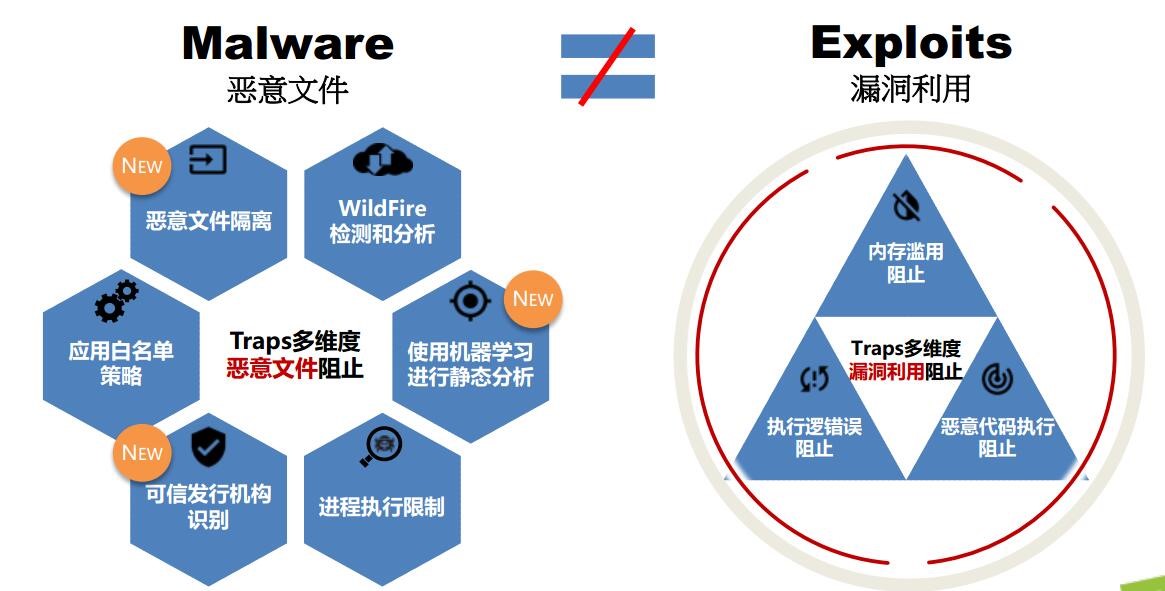

他总结到,企业应建立整合安全防御平台,瓦解高级攻击的整个生命周期。将物理和虚拟化环境相结合,对企业进行正确的部署和定位。充分利用最佳安全信息技术资源,采用诸如Traps的多重检测与预防机制,从多个维度阻止漏洞利用和恶意软件,防护已知和未知的威胁。并建立全球性的威胁分析知识体系,并具备快速响应机制。

写在最后

采访中,程文杰还重点介绍了Palo Alto Networks下一代高级端点安全防护解决方案 Traps。Traps可为企业网络终端设备提供全面安全防护,其最大的特点就是:无需联网,无需更新。

Tarps仅利用极少常驻系统资源及特有多个入侵防护模组,可对入侵技术逐一移转或封锁。此外,Traps将收集详细的鉴别信息并回传到信息端端点安全管理系统(ESM)。由于入侵链条的特性的原因,仅需禁止链条中的一项技术即可封锁整个攻击。